#signaturen

Text

The red rose whispers of passion,

And the white rose breathes of love;

O, the red rose is a falcon,

And the white rose is a dove.

#John Boyle O'Reilly#poem#white#rose#charles murphy#foot#ase#love#passion#dove#kiss#signature#poetry#Bandcamp#signaturen

2 notes

·

View notes

Text

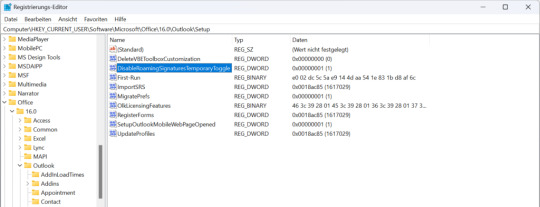

Roaming Signatures in Outlook bzw. Office 365 deaktivieren

Ein Kunde von uns hatte seit ein paar Tagen ein Problem und hat sich bei mir gemeldet: Microsoft hat in Outlook (Office 365) ein neues Feature zur Synchronisation von Einstellungen wie bspw. Signaturen zwischen mehreren Geräten eingeführt. Die kurze Beschreibung des Features lautet: “Your Signature settings are stored in the cloud, so your experience is consistent when you access Outlook for…

View On WordPress

0 notes

Text

Scissor I and Scissor II

The first cut is the deepest. Bruno, one, only one out of two of the Fabians two Cicerones in Recife (the other one, the other cicerone and scissor too is Ana Maria), is signing something. Bruno, like me, is not believing in signing nothing. He believes in signing something, that made him one of my two cicerones.

Nobody signs first, signing is secondary, the signature and the contrasignatur are in form and out of form identical. Signing is not the deepest, the first cut is the deepest. Signing is super- and official, it is of- and superficial. Signing means something.

1 note

·

View note

Text

Schlüsselposition

Als sie im Gegenlicht der Sonne ihn mit ihren dezent gefärbten Lippen anlächelte, genügten Bruchteile von Sekunden, als hätte das Paar schon immer auf diesen Augenblick gewartet. Ihre Signaturen passten, die äußeren Konstellationen stimmten, und ihre inneren Dispositionen ergänzten sich. Der Schlüssel drehte sich in die richtige Position und eröffnete ihnen eine neue Dimension, in der sie die Räume ihres Gartens betreten konnten, die ihnen bis anhin verborgen geblieben waren. Das verhalf ihnen seither einander achtsamer auf ihre Befindlichkeit und Liebe einzugehen.

16 notes

·

View notes

Text

One of my favorite artists, Aurora, makes a very simple, effective argument for removing Israel from Eurovision. Apologies for lack of video transcription. It is difficult to do on the device that I have. Feel free to add.

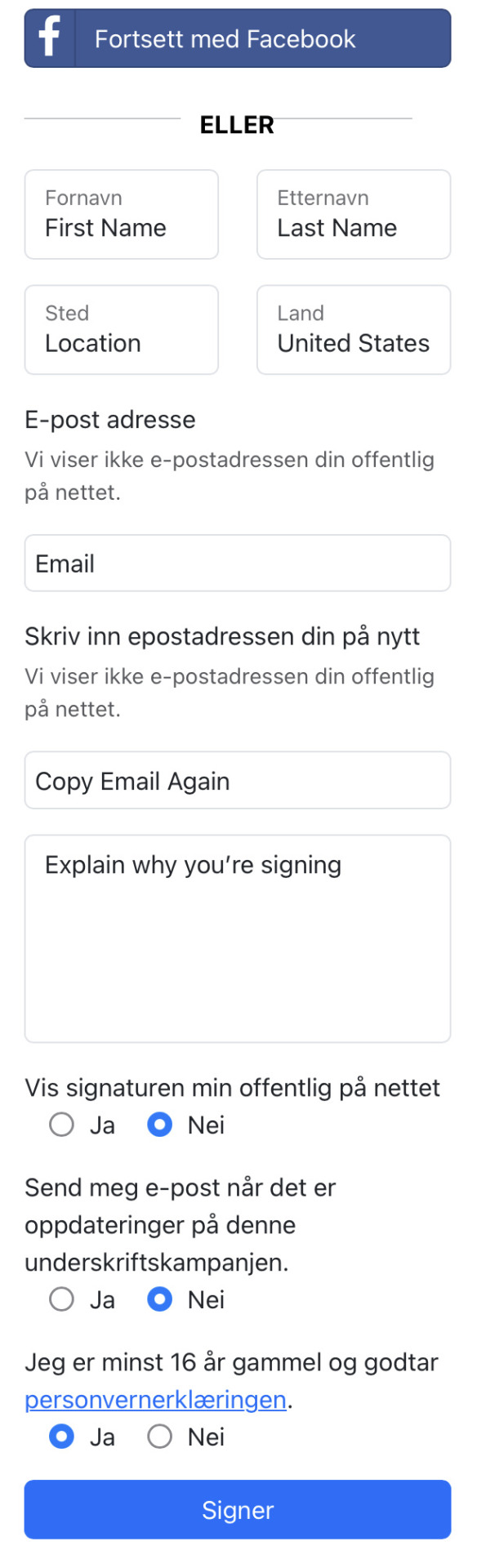

Here’s a link to the petition she posted to get Israel out of Eurovision. The petition is in Norwegian, but this is all you need to know to fill it out if you don’t understand the language. (I’m sure there’s similar petitions out there in other languages)

[ID: A screenshot and translation of a Norwegian petition form for submittion. Rough translations provided in parentheses.

A blue button at the top reads “Fortsett med Facebook” which means you can sign the petition by signing in to Facebook.

Below that it reads “ELLER” (Or) and provides a form to fill out with each item described below in its own box. Here are the items and their translations.

Fornavn (First Name), Etternavn (Last Name)

Sted (Location), Land (Country)

E-post Adrese (Email)

Vi viser ikke e-postadressen din offentlig på nettet (We won’t show your email address publicly on the internet)

Skriv inn epostadressen din på nytt (Write in your email address again)

Vi viser ikke e-postadressen din offentlig på nettet (We won’t show your email address publicly on the internet)

There is an optional box to explain why you are signing the petition.

Below this box is a series of questions with radio buttons providing a “yes” or “no” answer.

Vis signaturen min offentlig på nettet

(Show my signature publicly online)

Ja (yes) Nei (no)

Send meg e-post når det er oppdateringer på denne underskriftskampanjen.

(Send me emails when there are updated on this petition.)

Ja (yes) Nei (no)

Jeg er minst 16 år gammel og godtar personvernerklæringen.

(I am at least 16 years old and accept the privacy policy.)

Ja (yes) Nei (no)

A blue button at the bottom reads “signer” (sign).

/end ID]

I’m not a native Norsk speaker, so apologies for any mistakes.

9 notes

·

View notes

Text

Og jeg har lyst til at sige, at jeg er RASENDE over at alt information ikke bare er samlet ét sted og jeg skal RODE rundt alle mulige steder for at finde informationer uden at jeg åbenbart kan stole på, om de stadig er holdbare

Hvorfor FANDEN har naturstyrelsen en kæmpestor, detaljeret elaborate områdeplan liggende for mit projektområde uden at skrive nogen som helst steder, hvornår den er fra, og når jeg så kontakter dem for at høre nærmere, får jeg svar efter halvanden uge, at områdeplanerne slet ikke er relevante længere og nu bruger de forvaltningsplaner i stedet og her er et link til den seneste, der lige har være i høring. Og så er det et webgis-system. Og informationerne giver ikke mening for mig, for så er der markeret alle mulige områder som urørt skov, der slet ikke er skove, altså...?!??? Og det giver ikke mening, hvordan tingene er afgrænset heller, jeg forstår ingenting af, hvorfor et bestemt område er markeret som det er, og det ligger lige op til tre andre områder, der er markeret på samme vis men som er deres egne områder, og jeg er bare sådan HVAD FUCK er det, I prøver at fortælle mig her. Og deres signaturer er dårlige, og ting bliver ikke forklaret ordentligt og hvis jeg klikker kommer der fucking mærkelige informationer frem, der 100% kun giver mening, hvis man er geograf og ansat i naturstyrelsen. En masse værdier, jeg ikke kan bruge til en skid. Og informationerne stemmer ikke altid overens med dem fra miljøGIS heller. Ifølge MiljøGIS er der kun en lille afdeling af den ene skov, der er markeret som urørt, men nu er det pludselig alle skovene (og markerne og søbrederne og et fucking sommerhusområde wtf) der er markerede som urørte skove ifølge forvaltningsplanswenbGIS-systemet. Og signaturen for urørte skove hdder noget med "udenfor NNP" også, hvad jeg tolker som "udenfor naturnationalparkerne" men det lag, der viser, hvor naturnationalparkerne er, det inkluderer også alle de her fucked up markede områder af urørt skiov. Så det giver jo mening. Og så er der et link til Halsnæs Kommuneplan, men det er den fra 2013! Helt ærligt!! Og jeg ville ønske, jeg bare kunne læse den nuværende kommuneplan, men Halsnæs Kommune har valgt at lave det til en hjemmeside i stedet for et overskueligt dokument, så man skal ind og klikke på alle emner i universet for at finde ud af, om der står noget om mit område - hvis hjemmesiden altså virkede, that is..! Men det gør den ikke, så jeg kan ikke læse en skid. Ingen af emnerne indeholder noget tekst. Man kan ikke folde dem ud.

SÅ jeg sidder med uopdaterede oplysninger galore og en konstant usikkerhed om hvorvidt det jeg læser stadig er relevant. Jeg... jeg har lyst til at bide mig selv i armen. Og jeg er så træt og jeg har slet ikke ret til at være så træt, for jeg har slet ikke lavet noget i dag. Jeg er så skuffet over mig selv. Jeg føler mig som en kæmpe fiasko. Jeg ved, jeg ville kunne klare det her så godt, hvis bare jeg... Hvis bare jeg virkede ordentligt. Hvis jeg jeg havde det der overblik, alle andre lader til at have, og som jeg trods alt i et eller andet omfang har mønstret før. Hvis jeg havde lyst. Hvis jeg havde motivation. Hvis jeg havde inspiration. Men jeg... sidder bare og piller i et lille hjørne og jeg har desperat brug for, at nogen tager mig i hånden og hjælper mig, men det er der ikke, for jeg er kandidatstuderende og jeg skriver speciale og hele pointen er, at vi selv skal kunne. Og jeg kan bare ikke åbenbart. Ikke engang i det omfang, jeg plejede. Jeg kan slet ikke genkende mig selv.

4 notes

·

View notes

Text

Microsoft blockiert über 100 Linux-Bootloader

Erneuter Betriebssystemkrieg "Microsoft gegen Linux"

Das Windows-Sicherheitsupdate vom 9. August ist nun ein erneuter Versuch den Krieg anzufachen. Mit dem Update wurden etliche Bootloader-Signaturen zurückgezogen, die für den Rechner die Erlaubnis zum Start verschiedener Linux-Systeme geben. Damit will auf allen diesen Systemen die Linux-Partition nicht mehr starten. Vor dieser Gefahr hatten wir schon vor einem Jahr beim Erscheinen von Windows 11 gewarnt.

Wie kann sich ein Betriebssystem zum Herrscher erklären?

Um Rootkits und Bootviren keine Chance zu geben haben sich die (oder viele?) Hardware-Hersteller darauf eingelassen, dass ihre Rechner nur noch Betriebssysteme starten, wenn deren Bootloader von Microsoft signiert wurden. Das Zauberwort heißt "Secure Boot".

Natürlich gibt es dagegen Abhilfe, z.B. erklärt die Zeitschrift c't, wie man ein Linux trotz Microsofts Boot-Monopol wieder flott bekommen kann - nur muss man dann auf die Funktion "Secure Boot" im Setup des Rechners verzchten.

Unsere Empörung über die Tatsache, dass mit dem Windows-Sicherheitsupdate vom 9. August durch Microsoft über 100 Linux-Bootloader auf die schwarze Liste gesetzt wurden, bleibt trotz der "Umgehungsmöglichkeit" unendlich groß. Durch diesen selbstherrlichen Schritt wird ohne wirklichen Grund Hunderttausenden auf der Welt ihre Arbeit (der Installation) und wichtiger, ihre von Microsofts Spionagetools befreite Arbeitsmöglichkeit genommen.

Nebenbei bemerkt: Besitzer von iPad und iPhone sind schon seit langem daran gewöhnt, dass ihr System derart abgeschottet ist, dass ein normaler Datenaustausch von Gerät zu Gerät praktisch nicht oder nur für einige ausgewählte Ordner möglich ist. Googles Android hat sich ebenfalls von Version zu Version mehr abgeschottet. Alle diese und auch Microsoft versuchen mit allen Mitteln, die Nutzer und ihre Daten in ihrem eigenen Dunstkreis zu halten. Dagegen kämpfen wir seit Jahrzehnten für ein offenes und privatsphäre-schützendes Betriebssystem wie Linux.

Mehr dazu bei https://www.heise.de/hintergrund/Bootloader-Signaturen-per-Update-zurueckgezogen-Microsoft-bootet-Linux-aus-7250544.html

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3pu

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8133-20220903-microsoft-blockiert-ueber-100-linux-bootloader-.htm

#SecureBoot#Microsoft#Windows#Linux#Bootloader#TrustedPlatformModule#TPM#Big5#UEFI#Gleichberechtigung#Diskriminierung#Ungleichbehandlung

2 notes

·

View notes

Text

DKIM-Signaturen schützen E-Mails und erhöhen die Zustellbarkeit

Das Intra2net Security Gateway unterstützt jetzt DKIM-(DomainKeys Identified Mail)-Signaturen. Damit schützen sich Unternehmen vor Phishing- und Spoofing-Angriffen und erhöhen die E-Mail-Zustellraten.

Der Security- und Groupware-Spezialist Intra2net unterstützt ab sofort DKIM-Signaturen für das Senden und Empfangen von E-Mails. Unternehmen können so die Zustellbarkeit ihrer versendeten E-Mails verbessern und sich gleichzeitig selbst vor Phishing- und Spoofing-Angriffen schützen. Die DKIM-Funktionen sind Teil des neuen Release Intra2net Security Gateway 6.12.

DKIM (DomainKeys Identified Mail) ist ein Verfahren, das die Authentizität und Integrität von E-Mails durch digitale Signaturen sicherstellt. Damit kann verifiziert werden, ob eine E-Mail tatsächlich von der angegebenen Domain gesendet wurde und der Inhalt authentisch ist. Viele große E-Mail-Provider wie Gmail, Yahoo oder GMX gehen seit Anfang 2024 schrittweise dazu über, unsignierte E-Mails zu blockieren oder diese als Spam zu klassifizieren. Dies kann dazu führen, dass E-Mails ohne DKIM-Signatur nicht mehr korrekt zugestellt werden.

Einfache Einrichtung von DKIM-Signaturen per Wizard

Intra2net Security Gateway 6.12 bietet einen neuen Wizard, mit dem sich die Erstellung der erforderlichen DKIM-Schlüssel in wenigen Schritten vornehmen lässt. Vordefinierte Profile, die geführte Einrichtung sowie ein Diagnose-Tool zur Überprüfung der korrekten DKIM-Konfiguration und des DNS-Eintrags beim Provider erleichtern das Aktivieren der E-Mail-Signierung. Bei eingehenden E-Mails wird die Gültigkeit der DKIM-Signatur automatisch geprüft. Je nach Einstellung können E-Mails abgewiesen oder in eine Quarantäne verschoben werden. Weitere Features wie die Möglichkeit, Subdomains zu signieren sowie vordefinierte E-Mail-Header-Profile runden die Funktionalität für den Einsatz in der Praxis ab.

„Die Provider setzen ihre DKIM-Policies zunehmend schärfer durch. Unternehmen müssen daher sicherstellen, dass die von ihnen verschickten E-Mails ihre Endkunden und Geschäftspartner auch tatsächlich erreichen“, erklärt Steffen Jarosch, Vorstand der Intra2net AG. „Dabei geht es auch um den Schutz vor Phishing- und Spoofing-Attacken. Berüchtigt sind hier zum Beispiel die als CEO-Fraud bekannten, betrügerischen E-Mails an die Buchhaltung, die vorgeben, von einer legitimen internen E-Mail-Adresse zu stammen. Mit dem neuen Release können unsere Kunden DKIM besonders einfach einrichten und die Vertrauenswürdigkeit und Sicherheit ihrer E-Mail-Kommunikation deutlich erhöhen.“

Die neuen DKIM-Funktionen stehen allen Kunden mit gültigen Intra2net Security Gateway und Intra2net Business Server Lizenzen ab sofort ohne zusätzliche Kosten zur Verfügung.

Über Intra2net

Seit 2001 ist die Intra2net AG spezialisiert auf Security- und Groupware-Lösungen. Diese bieten Unternehmen einen wirkungsvollen Schutz für ihr Netzwerk und unterstützen Menschen bei der Zusammenarbeit im Team. Zu den Kunden zählen über 5.000 kleine und mittlere Unternehmen.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

Här tippar vi Damallsvenskan (5)

Den sista omgångens största överraskning om man får gå efter att ingen tippade ens tendensen rätt var AIK:s 5:1 seger borta över Trelleborg. Signaturen jochenkwast tog hem omgånge med 9 poäng före Isak med 8. Båda har etablerat sig i toppen får man nog säga.

Här kommer mina tips inför omgång 6 som redan påbörjas i morgon kl 13 med matchen Brommapojkarna – Växjö (ännu en lång resa till Grimsta…

View On WordPress

0 notes

Text

was braucht mann alles um eine vpn einzu richten

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

was braucht mann alles um eine vpn einzu richten

VPN-Protokolle

Für sicheres Surfen im Internet werden VPN-Protokolle eingesetzt. Diese Protokolle dienen dazu, die Verbindung zwischen dem Nutzer und dem VPN-Server zu verschlüsseln. Es gibt verschiedene Arten von VPN-Protokollen, die jeweils unterschiedliche Schwerpunkte setzen.

Das PPTP-Protokoll (Point-to-Point Tunneling Protocol) ist eines der ältesten VPN-Protokolle, jedoch auch eines der unsichersten. Es bietet eine einfache Einrichtung, ist aber anfällig für Sicherheitslücken.

L2TP/IPSec (Layer 2 Tunneling Protocol in Verbindung mit IP Security) hingegen ist eine Kombination aus zwei Protokollen, die eine höhere Sicherheit bieten. Es ist eine gute Wahl für die Verbindung von mobilen Geräten.

OpenVPN ist ein Open-Source-Protokoll, das für seine hohe Sicherheit und Stabilität bekannt ist. Es ist flexibel einsetzbar und unterstützt verschiedene Verschlüsselungsstandards.

IKEv2 (Internet Key Exchange version 2) ist ein weiteres sicheres Protokoll, das vor allem für die Verbindung von mobilen Geräten geeignet ist. Es zeichnet sich durch schnelle Verbindungsaufbauzeiten aus.

Die Wahl des geeigneten VPN-Protokolls hängt von den individuellen Anforderungen und dem Einsatzzweck ab. Während einige Protokolle eine höhere Sicherheit bieten, sind andere besser für mobile Geräte geeignet. Es ist wichtig, sich über die verschiedenen Protokolle zu informieren und das passende für die eigene Situation auszuwählen.

Firewall-Einstellungen

Firewall-Einstellungen sind ein wichtiger Teil der Netzwerksicherheit, da sie dazu dienen, unerwünschte Zugriffe auf ein Netzwerk zu blockieren und sensible Daten vor Bedrohungen zu schützen. Eine Firewall überwacht den Datenverkehr zwischen einem internen Netzwerk und externen Netzwerken wie dem Internet und entscheidet basierend auf vordefinierten Regeln, welche Daten passieren dürfen und welche blockiert werden sollen.

Es gibt verschiedene Arten von Firewalls, darunter Hardware- und Software-Firewalls. Hardware-Firewalls werden oft als eigenständige Geräte bereitgestellt und bieten einen physischen Schutz vor Angriffen. Software-Firewalls hingegen sind Programme, die auf einem Computer oder Server installiert sind und den Datenverkehr auf diesem Gerät überwachen.

Um die Sicherheit eines Netzwerks zu gewährleisten, ist es wichtig, die Firewall-Einstellungen richtig zu konfigurieren. Dies beinhaltet das Festlegen von Regeln, die bestimmen, welche Arten von Datenverkehr zugelassen sind und welche blockiert werden sollen. Es ist auch ratsam, regelmäßige Überprüfungen der Firewall-Einstellungen durchzuführen, um sicherzustellen, dass sie den aktuellen Sicherheitsanforderungen entsprechen.

Darüber hinaus ist es wichtig, die Firewall auf dem neuesten Stand zu halten, indem regelmäßig Updates installiert werden. Neue Bedrohungen und Angriffstechniken entstehen kontinuierlich, daher ist es entscheidend, dass die Firewall mit den neuesten Sicherheitspatches und Signaturen aktualisiert wird, um das Netzwerk optimal zu schützen. Mit den richtigen Firewall-Einstellungen können Unternehmen und Privatpersonen ihre Daten vor unbefugtem Zugriff schützen und die Integrität ihres Netzwerks gewährleisten.

Anonymität im Netz

Anonymität im Netz ist ein wesentlicher Aspekt, der die Privatsphäre und Sicherheit der Nutzer im Internet betrifft. Wenn man online surft, hinterlässt man digitale Spuren, die von verschiedenen Interessengruppen verfolgt und genutzt werden können. Um diese Privatsphäre zu schützen, ist es wichtig, Maßnahmen zu ergreifen, um anonym im Netz zu bleiben.

Die Verwendung von Tools wie VPNs (Virtual Private Networks) oder verschlüsselten Messaging-Diensten kann dazu beitragen, die Online-Aktivitäten vor Fremdzugriffen zu schützen. Durch die Verschleierung der IP-Adresse wird es schwieriger, die Identität der Nutzer im Netz zu verfolgen. Darüber hinaus können Browser-Add-Ons wie Ad-Blocker und Tracker-Blocker dabei helfen, das Tracking durch Werbenetzwerke und soziale Medien zu minimieren.

Es ist jedoch wichtig zu beachten, dass absolute Anonymität im Netz schwer zu erreichen ist, da es immer Möglichkeiten gibt, die Identität von Nutzern aufzudecken. Daher ist es ratsam, verantwortungsbewusst mit persönlichen Daten umzugehen und sich bewusst zu sein, welche Informationen man im Internet preisgibt.

In einer Zeit, in der Datenschutz und Privatsphäre im Internet zunehmend an Bedeutung gewinnen, ist es entscheidend, sich über die Risiken im Klaren zu sein und entsprechende Maßnahmen zu ergreifen, um die Anonymität im Netz zu wahren. Indem man sich über verschiedene Tools und Techniken informiert und diese nutzt, kann man einen wichtigen Beitrag dazu leisten, die Privatsphäre im digitalen Raum zu schützen.

Serverstandorte

Serverstandorte sind entscheidend für die Leistung und Sicherheit von Websites und Online-Diensten. Ein Serverstandort bezieht sich auf den physischen Ort, an dem ein Server oder Rechenzentrum gehostet wird. Die Wahl des richtigen Serverstandorts kann sich direkt auf die Geschwindigkeit und Zuverlässigkeit einer Website auswirken.

Ein wichtiger Faktor bei der Auswahl eines Serverstandorts ist die geografische Nähe zu den Benutzern. Je näher der Serverstandort an den Benutzern liegt, desto schneller können Daten übertragen werden, was zu kürzeren Ladezeiten führt. Dies ist besonders wichtig für Websites mit globaler Reichweite, da verschiedene Serverstandorte in verschiedenen Regionen eingerichtet werden können, um eine optimale Leistung für alle Benutzer zu gewährleisten.

Darüber hinaus spielt der Serverstandort auch eine Rolle bei der Datensicherheit und Datenschutzgesetzen. Einige Länder haben strenge Vorschriften, wenn es um den Datenschutz geht, und die Wahl eines Serverstandorts in einem Land mit strengen Datenschutzgesetzen kann dazu beitragen, die Sicherheit der Daten zu gewährleisten.

Zusammenfassend lässt sich sagen, dass die Wahl des richtigen Serverstandorts ein wesentlicher Bestandteil der Online-Präsenz eines Unternehmens ist. Durch die Berücksichtigung von Faktoren wie geografischer Nähe, Leistung und Datenschutz können Unternehmen sicherstellen, dass ihre Websites und Online-Dienste reibungslos funktionieren und den Benutzern eine optimale Erfahrung bieten.

Verschlüsselungstechniken

Verschlüsselungstechniken sind wichtige Instrumente, um die Sicherheit von Daten zu gewährleisten und sensible Informationen vor unbefugtem Zugriff zu schützen. Es gibt verschiedene Arten von Verschlüsselungstechniken, die je nach Anwendungsbereich und Sicherheitsanforderungen eingesetzt werden.

Eine weit verbreitete Verschlüsselungstechnik ist die symmetrische Verschlüsselung, bei der sowohl Sender als auch Empfänger denselben Schlüssel zum Verschlüsseln und Entschlüsseln von Daten verwenden. Diese Methode ist effizient, erfordert jedoch einen sicheren Austausch des Schlüssels zwischen den Parteien.

Eine andere gängige Methode ist die asymmetrische Verschlüsselung, bei der ein öffentlicher Schlüssel zum Verschlüsseln von Daten und ein privater Schlüssel zum Entschlüsseln verwendet wird. Dies ermöglicht es, verschlüsselte Daten sicher zu übertragen, ohne den privaten Schlüssel preiszugeben.

Des Weiteren gibt es auch Hash-Funktionen, die dazu dienen, die Integrität von Daten zu überprüfen. Sie wandeln eine Eingabesequenz in eine eindeutige Zeichenfolge um, die als Prüfsumme dient. Durch Vergleich der Prüfsumme vor und nach der Übertragung lässt sich feststellen, ob die Daten manipuliert wurden.

Insgesamt spielen Verschlüsselungstechniken eine entscheidende Rolle in der digitalen Welt, um die Vertraulichkeit, Integrität und Authentizität von Daten zu gewährleisten. Durch den Einsatz geeigneter Verschlüsselungsmethoden können Unternehmen und Privatpersonen ihre Daten effektiv schützen und sich vor potenziellen Sicherheitsrisiken schützen.

0 notes

Text

how does vpn worl

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how does vpn worl

VPN-Verbindung

Eine VPN-Verbindung, was für Virtual Private Network steht, ist eine Verschlüsselungstechnologie, die es Benutzern ermöglicht, sicher und anonym im Internet zu surfen. Durch die Verwendung einer VPN-Verbindung wird die eigene IP-Adresse verborgen und durch die IP-Adresse des VPN-Servers ersetzt. Dadurch wird die Anonymität des Benutzers gewährleistet und die Privatsphäre geschützt.

Eine VPN-Verbindung ist besonders wichtig, wenn es um die Sicherheit von sensiblen Daten geht. Bei der Nutzung öffentlicher WLAN-Netzwerke können Hacker leicht auf persönliche Informationen zugreifen. Mit einer VPN-Verbindung werden die Daten jedoch verschlüsselt übertragen, was die Sicherheit deutlich erhöht.

Darüber hinaus ermöglicht eine VPN-Verbindung den Zugriff auf regionale Inhalte, die sonst gesperrt wären. Indem man sich mit einem Server in einem anderen Land verbindet, kann man auf Inhalte zugreifen, die normalerweise nicht verfügbar wären.

Es gibt zahlreiche Anbieter von VPN-Diensten auf dem Markt, die verschiedene Funktionen und Preismodelle anbieten. Bevor man sich für einen Anbieter entscheidet, sollte man sich über die Sicherheitsmaßnahmen und die Datenschutzrichtlinien informieren.

Insgesamt bietet eine VPN-Verbindung eine sichere und anonyme Möglichkeit, im Internet zu surfen und die eigene Privatsphäre zu schützen. Es ist ein nützliches Werkzeug für jeden, der seine Daten vor Hackern schützen und auf eingeschränkte Inhalte zugreifen möchte.

Verschlüsselungstechniken

Verschlüsselungstechniken sind in der heutigen Zeit entscheidend für die Sicherheit unserer Daten im digitalen Raum. Es handelt sich um Verfahren, bei denen die Informationen in eine unverständliche Form umgewandelt werden, um sie vor unbefugtem Zugriff zu schützen. Dabei gibt es verschiedene Techniken und Algorithmen, die für die Verschlüsselung von Daten eingesetzt werden.

Eine der bekanntesten Verschlüsselungstechniken ist die Public-Key-Verschlüsselung. Bei dieser Methode werden Schlüsselpaare generiert: ein öffentlicher Schlüssel, der zum Verschlüsseln der Daten verwendet wird, und ein privater Schlüssel, der zum Entschlüsseln dient. Diese Methode gewährleistet eine sichere Kommunikation zwischen verschiedenen Parteien, da der öffentliche Schlüssel verteilt werden kann, während der private Schlüssel geheim bleibt.

Eine weitere wichtige Verschlüsselungstechnik ist die symmetrische Verschlüsselung. Hierbei wird derselbe Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln der Daten verwendet. Diese Methode ist besonders effizient, da sie im Vergleich zur Public-Key-Verschlüsselung weniger Rechenleistung erfordert.

Darüber hinaus gibt es noch diverse weitere Verschlüsselungstechniken wie zum Beispiel die Hash-Funktionen, die digitale Signaturen ermöglichen, oder die End-to-End-Verschlüsselung, die die Datenübertragung zwischen zwei Parteien absichert.

Insgesamt sind Verschlüsselungstechniken ein essentieller Bestandteil der modernen Informationssicherheit und tragen maßgeblich dazu bei, dass unsere Daten vor unbefugtem Zugriff geschützt sind. Es ist wichtig, diese Techniken zu verstehen und richtig anzuwenden, um die Vertraulichkeit und Integrität unserer Informationen zu gewährleisten.

Standortverschleierung

Standortverschleierung bezieht sich auf die Praxis des Verbergens oder Verschleiern des Standorts eines Computers oder einer Internetverbindung. Dies kann aus verschiedenen Gründen geschehen, einschließlich des Schutzes der Privatsphäre, des Zugriffs auf eingeschränkte Inhalte oder der Vermeidung geografischer Beschränkungen.

Eine Möglichkeit, den Standort zu verschleiern, besteht darin, ein Virtual Private Network (VPN) zu verwenden, das dem Nutzer ermöglicht, eine Verbindung über Server an verschiedenen Standorten auf der ganzen Welt herzustellen. Dadurch wird die wahre IP-Adresse des Benutzers versteckt und es erscheint, als ob er sich an einem anderen Ort befindet.

Eine andere Methode zur Standortverschleierung ist die Verwendung von Proxy-Servern, die als Vermittler zwischen dem Benutzer und dem Internet dienen und die tatsächliche IP-Adresse des Benutzers verbergen. Dadurch können Benutzer auf Websites zugreifen, die in ihrem Land möglicherweise blockiert sind.

Es ist jedoch wichtig zu beachten, dass die Standortverschleierung auch für illegale Aktivitäten missbraucht werden kann, wie z.B. das Umgehen von Urheberrechtsbeschränkungen oder das Ausführen von Cyberangriffen. Aus diesem Grund ist es wichtig, diese Technologien verantwortungsbewusst zu nutzen und die geltenden Gesetze und Vorschriften einzuhalten.

Insgesamt kann die Standortverschleierung eine nützliche Möglichkeit sein, die Privatsphäre im Internet zu schützen und auf geo-blockierte Inhalte zuzugreifen, solange sie verantwortungsbewusst eingesetzt wird.

Tunnelprotokolle

Tunnelprotokolle werden im Bereich der Informationstechnologie häufig verwendet, um die Kommunikation zwischen verschiedenen Computern oder Netzwerken über unsichere oder öffentliche Netzwerke zu sichern. Ein Tunnelprotokoll schafft eine verschlüsselte Verbindung zwischen zwei Endpunkten, so dass Daten sicher übertragen werden können, ohne dass Dritte sie abfangen oder manipulieren können.

Eines der bekanntesten Tunnelprotokolle ist das Virtual Private Network (VPN), das eine verschlüsselte Verbindung zwischen einem Benutzer und einem privaten Netzwerk herstellt. Mit einem VPN können Benutzer sicher auf Unternehmensressourcen zugreifen, auch wenn sie sich außerhalb des Büros oder Netzwerks befinden.

Ein weiteres gängiges Tunnelprotokoll ist Secure Shell (SSH), das eine sichere Verbindung für die Remote-Systemverwaltung bietet. SSH verschlüsselt den Datenverkehr zwischen einem Client und einem Server und schützt so vor potenziellen Angriffen und Datenlecks.

Tunnelprotokolle spielen auch eine wichtige Rolle bei der Umgehung von Internetzensur und dem Schutz der Privatsphäre im Internet. Indem sie den Datenverkehr verschlüsseln und anonymisieren, helfen Tunnelprotokolle Benutzern, ihre Online-Aktivitäten vor neugierigen Blicken zu verbergen.

Insgesamt sind Tunnelprotokolle ein unverzichtbares Werkzeug für die Sicherheit und den Datenschutz in der vernetzten Welt von heute. Durch die Verschlüsselung und Abschirmung des Datenverkehrs tragen sie dazu bei, sensible Informationen zu schützen und die Privatsphäre der Benutzer zu wahren.

Anonymitätsschutz

Anonymitätsschutz ist ein wichtiges Thema in der heutigen digitalen Welt, insbesondere in Bezug auf die Privatsphäre und Sicherheit im Internet. Die zunehmende Vernetzung und Datenerfassung durch Unternehmen und Regierungen hat dazu geführt, dass viele Menschen besorgt sind, wie ihre persönlichen Informationen verwendet werden. Der Schutz der Anonymität im Netz ist entscheidend, um die Privatsphäre zu wahren und sich vor möglichen Bedrohungen zu schützen.

Es gibt verschiedene Möglichkeiten, die Anonymität online zu schützen. Eine der einfachsten Methoden ist die Verwendung von Anonymisierungssoftware wie VPNs (Virtual Private Networks) oder Tor, die die IP-Adresse des Nutzers verschleiern und den Datenverkehr verschlüsseln. Dadurch wird verhindert, dass Dritte den Online-Aktivitäten folgen oder auf persönliche Informationen zugreifen können.

Darüber hinaus ist es wichtig, bei der Nutzung von Online-Diensten und sozialen Medien vorsichtig zu sein und keine sensiblen Daten preiszugeben. Es ist ratsam, starke Passwörter zu verwenden und regelmäßig zu ändern, um die Sicherheit der eigenen Konten zu gewährleisten.

Insgesamt ist der Schutz der Anonymität ein entscheidender Aspekt für die Sicherheit und Privatsphäre im Internet. Durch die Nutzung von Anonymisierungstools und die sorgfältige Handhabung persönlicher Informationen können Nutzer dazu beitragen, ihre Anonymität zu wahren und sich vor potenziellen Risiken zu schützen.

0 notes

Text

youtube

youtube

#autonome#poesie#poetry#signaturen#sprache#lesung#lecture#reading#books#buch#chill#mix#melodic#hozho#the visitors#swing away#Youtube

0 notes

Text

can you tell if someone is using a vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

can you tell if someone is using a vpn

VPN-Erkennungsmethoden

Die VPN-Erkennungsmethoden sind wichtige Tools, die verwendet werden, um VPN-Verbindungen zu identifizieren und zu überwachen. VPNs werden häufig eingesetzt, um die Online-Privatsphäre zu schützen, die Internet-Sicherheit zu erhöhen und auf geo-blockierte Inhalte zuzugreifen. Es gibt jedoch Fälle, in denen Netzwerkbetreiber oder Regierungsbehörden den VPN-Verkehr erkennen möchten. Aus diesem Grund wurden verschiedene Methoden entwickelt, um VPN-Verbindungen zu erkennen.

Eine der einfachsten Methoden zur VPN-Erkennung ist die Überwachung des Datenverkehrs. Da VPN-Verbindungen verschlüsselt sind, können sie anhand bestimmter Merkmale wie der Größe der übertragenen Datenpakete oder der IP-Adressen der Server identifiziert werden. Ein weiterer Ansatz zur VPN-Erkennung ist die Analyse des Datenverkehrsverhaltens, beispielsweise die Untersuchung von Verbindungszeiten oder den Mustern der übertragenen Daten.

Ein fortgeschrittenerer Ansatz zur VPN-Erkennung besteht darin, spezielle VPN-Signaturen oder Fingerabdrücke zu verwenden. Diese Signaturen basieren auf bekannten VPN-Protokollen und können dazu beitragen, VPN-Verbindungen präziser zu identifizieren. Darüber hinaus können Deep Packet Inspection (DPI) und Netzwerkprotokollanalyse eingesetzt werden, um VPN-Verkehr zu erkennen.

Es ist wichtig zu beachten, dass die VPN-Erkennungsmethoden sowohl von legitimen Netzwerkbetreibern als auch von potenziellen Angreifern genutzt werden können. Daher ist es ratsam, zusätzliche Sicherheitsmaßnahmen zu ergreifen, um die Privatsphäre und Sicherheit bei der Nutzung von VPNs zu gewährleisten.

IP-Adressenüberprüfung

Die IP-Adressenüberprüfung ist ein wichtiger Prozess zur Sicherstellung der Sicherheit und Zuverlässigkeit von Online-Aktivitäten. Durch die Überprüfung von IP-Adressen können Unternehmen sicherstellen, dass nur autorisierte Benutzer auf ihre Systeme und Daten zugreifen.

Es gibt verschiedene Methoden zur IP-Adressenüberprüfung, darunter die Blacklist-Überprüfung, Geolokalisierung und Reverse-IP-Lookup. Die Blacklist-Überprüfung beinhaltet die Überprüfung einer IP-Adresse gegen eine Datenbank bekannter schädlicher IPs, um potenzielle Bedrohungen zu identifizieren. Die Geolokalisierung ermöglicht es, den physischen Standort einer IP-Adresse zu bestimmen, was nützlich sein kann, um verdächtige Aktivitäten zu erkennen. Der Reverse-IP-Lookup ermöglicht es, eine IP-Adresse in eine Domain umzuwandeln, was bei der Identifizierung von potenziell betrügerischen Websites hilfreich sein kann.

Die IP-Adressenüberprüfung ist auch entscheidend für die Verhinderung von Betrug sowie für die Einhaltung von Vorschriften wie der DSGVO. Unternehmen können durch die Implementierung von IP-Adressenüberprüfungen das Risiko von Datenverlust und Sicherheitsverletzungen minimieren. Es ist wichtig, dass Unternehmen regelmäßig IP-Adressenüberprüfungen durchführen, um ihre Sicherheitsmaßnahmen auf dem neuesten Stand zu halten und sich vor neuen Bedrohungen zu schützen.

Insgesamt spielt die IP-Adressenüberprüfung eine entscheidende Rolle im Bereich der Online-Sicherheit und Datenschutz. Unternehmen sollten daher sicherstellen, dass sie angemessene Maßnahmen zur Überprüfung und Überwachung von IP-Adressen implementieren, um ihre Systeme und Daten zu schützen.

Geografische Ortung von IP-Adressen

Bei der geografischen Ortung von IP-Adressen handelt es sich um einen Prozess, bei dem die physische Position einer bestimmten IP-Adresse ermittelt wird. Diese Technik wird häufig von Unternehmen, Website-Betreibern und sogar Behörden eingesetzt, um Informationen darüber zu erhalten, wo sich ihre Benutzer oder potenzielle Kunden befinden.

Es gibt verschiedene Methoden zur geografischen Ortung von IP-Adressen, darunter die Verwendung von Geolocation-Datenbanken, das Mapping von IP-Adressen zu geografischen Standorten anhand von Daten wie Längen- und Breitengraden sowie die Verfolgung von Routenpaketen im Internet. Durch die Analyse dieser Informationen können Unternehmen standortspezifische Inhalte bereitstellen, gezielt Werbung schalten oder betrügerische Aktivitäten erkennen.

Die genaue geografische Ortung von IP-Adressen kann jedoch aufgrund von Faktoren wie VPNs, Proxyservern oder mobilen Geräten, die häufig ihre Standorte ändern, eine Herausforderung darstellen. Dennoch wird diese Technik häufig genutzt, um die Effektivität von Marketingkampagnen zu verbessern, die Sicherheit zu erhöhen oder für die forensische Analyse bei Cyberkriminalität.

Es ist wichtig zu beachten, dass die Verwendung von geografischer Ortung von IP-Adressen auch Datenschutzbedenken aufwirft. Einige Nutzer sind besorgt darüber, dass ihre Standortdaten ohne ihre Zustimmung verfolgt werden könnten. Daher ist es entscheidend, transparent über die Verwendung solcher Technologien zu informieren und sicherzustellen, dass die Privatsphäre der Benutzer respektiert wird.

Anonymität im Internet prüfen

In der Welt des Internets hat die Anonymität einen hohen Stellenwert. Es ist wichtig zu wissen, wie man seine Anonymität im Internet schützen kann. Es gibt verschiedene Möglichkeiten, um zu überprüfen, wie anonym man online ist.

Ein häufig genutztes Tool ist ein sogenannter "Anonymitätstest". Mit diesem Test können Nutzer überprüfen, ob ihre persönlichen Daten und Aktivitäten im Internet wirklich geschützt sind. Dazu gehören beispielsweise die IP-Adresse, Browserdaten, Standort und weitere Informationen, die beim Surfen im Netz preisgegeben werden können.

Es ist auch ratsam, sich über verschiedene Anonymisierungsdienste zu informieren. Diese Dienste können dabei helfen, die eigene Identität im Internet zu verschleiern und somit die Anonymität zu wahren. Dazu gehören VPNs (Virtual Private Networks), die die Verbindung verschlüsseln und anonymisieren können, sowie Proxy-Server, die den Datenverkehr umleiten und die eigene IP-Adresse verbergen können.

Zusätzlich ist es wichtig, beim Surfen im Netz auf die Verwendung von sicheren Passwörtern zu achten und regelmäßig die Datenschutzeinstellungen der genutzten Online-Dienste zu überprüfen. Auch das Bewusstsein für Phishing-Versuche und betrügerische Websites kann dazu beitragen, die Anonymität im Internet zu wahren.

Letztendlich ist es entscheidend, sich kontinuierlich über neue Entwicklungen im Bereich der Online-Sicherheit zu informieren und entsprechende Maßnahmen zu ergreifen, um die Anonymität im Internet zu schützen.

Netzwerksicherheitsanalysen

Netzwerksicherheitsanalysen sind ein entscheidender Bestandteil der Informationssicherheit in einer digitalisierten Welt. Durch die regelmäßige Durchführung von Sicherheitsanalysen können Unternehmen potenzielle Schwachstellen in ihren Netzwerken identifizieren und geeignete Maßnahmen ergreifen, um sich vor Cyberbedrohungen zu schützen.

Es gibt verschiedene Ansätze zur Durchführung von Netzwerksicherheitsanalysen, darunter Vulnerability Scanning, Penetration Testing und Security Audits. Beim Vulnerability Scanning werden automatisierte Tools eingesetzt, um nach bekannten Schwachstellen in Netzwerkgeräten und -anwendungen zu suchen. Penetration Testing hingegen simuliert gezielte Cyberangriffe, um die Reaktion des Netzwerks auf solche Angriffe zu testen. Security Audits beinhalten die Überprüfung der Sicherheitsrichtlinien und -maßnahmen eines Unternehmens, um deren Wirksamkeit zu bewerten.

Durch die regelmäßige Durchführung von Netzwerksicherheitsanalysen können Unternehmen nicht nur potenzielle Sicherheitslücken aufdecken, sondern auch sicherstellen, dass ihre Sicherheitsmaßnahmen den aktuellen Bedrohungen standhalten. Darüber hinaus können Netzwerksicherheitsanalysen dazu beitragen, die Einhaltung gesetzlicher Vorschriften und Branchenstandards zu gewährleisten.

Insgesamt sind Netzwerksicherheitsanalysen ein unverzichtbarer Bestandteil eines umfassenden Sicherheitskonzepts und tragen maßgeblich dazu bei, die digitale Infrastruktur von Unternehmen vor Cyberangriffen zu schützen.

0 notes

Text

Elder Stagemen

1.

Mitte Mai strich der Haushaltsausschuß des Bundestages dem Altkanzler Gerhard Schröder die Mittel für sein Büro im vierten Stock des Abgeordnetenhauses. Man sagt, das sei ein Privileg gewesen, das er verspielt hätte. Er habe es nicht richtig genutzt. Zu viel kleine Tische, in dem Fall zuviel Diplomatie mit Rußland, und als Begründungssahnehäuptchen obendrauf schrieben einige in sog. offenen Briefen: Dem Schröder ginge es doch nur ums Geld! Das ist das Zeitalter des ironischen Kapitalismus: Wer zuwenig will, der setzt sich dem Verdacht aus, Krümel abhaben zu wollen, nur hinter dem (diesem konkreten Haufen) Geld oder nur hinter dem Geld her zu sein.

2.

Ein Forschungsprojekt zur vergleichenden Privilegswissenschaft geht seitdem der Geschichte und Theorie des Privilegs in der Bundesrepublik Deutschland nach. Wer bekommt 2,20 hohe Räume, wer 2,50 hohe Räume? Wer bekommt einen Einkaufsgutschein für Westmöbel, wer für Ostmöbel und wer sogar für XXXLutz? Wer genießt das Privileg, auf einem Florteppich zu stehen, dessen Fasern hoch genug sind, dass man mit dem Staubsauger Signaturen oder sogar Muster hineinsaugen und wieder hinaussaugen kann? Wem wird sein Büro im übrigen so vollgestellt, dass es nicht nur kommentierungsbedürftig (Gehlen), sondern sogar kommentierungserheischend ist? Und weil es um Geschichte und Theorie geht: Seit wann und warum?

3.

Oskar Kokoschkas Amtsportrait von Konrad Adenauer aus dem Jahr 1966 ist schon schön, soll sie es doch unter ihre Bürodecke hängen. Sie wird schon aufpassen, mit der hohen Lehne ihres postkurulischen Stuhls nicht gegen das Bild zu stoßen.

5 notes

·

View notes

Text

Flygkamraterna av Bo Vilson, signaturen Bovil, var en originalserie skapad för veckotidningen Folket i Bild. Serien gick i tidningen 1941-45, och jag har nu skapat några webbsidor med de seriesidor jag har hemma, tillsammans med sidor jag funnit ute på nätet.

https://rogersmagasin.com/tecknade-serier-och-skamtteckningar/flygkamraterna/

0 notes

Text

Ragnar Helgi Ólafssons 'Lose Blätter': Ein poetisches Kaleidoskop in zufälliger Harmonie

In ihrem neuesten Signaturen-Beitrag stellt Elke Engelhardt den Gedichtband “Lose Blätter” von Ragnar Helgi Ólafsson vor, der von Wolfgang Schiffer und Jón Thor Gíslason ins Deutsche übersetzt wurde. Ólafsson, ein vielseitiger Künstler aus Reykjavik, hat diesen Band in einer ungewöhnlichen Weise zusammengestellt: Nachdem er zunächst von seinem isländischen Lektor ermutigt wurde, einen neuen…

View On WordPress

0 notes