#vamos mk

Text

Créditos: vamos_mk

#one piece#anime#akagami shanks#shanks x buggy#shanks#shanks one piece#op buggy#captain buggy#buggy#one piece buggy#vamos mk

501 notes

·

View notes

Text

#yo despues de tener el dia mas choto de la semana (vamos por la mitad del dia y de la semana): ay el jony :3#nero habla#mk#feliz primero del mes

17 notes

·

View notes

Text

Y allá vamos con los request de ship

De manera honesta, tengo que dibujar más a MK y Red Son en digital jsjasj

•••

Los pedidos siguen en abierto!

Y recuerden que hay que mandar por ask.

21 notes

·

View notes

Note

Es mas rica tu carita, casi no lo recuerdo, pero se que es rica JAJAJAJAJAJAJAJAJA dizque al menos nos recordamos los qlos (?)

JAJAJAJAJAJAJAJAJA mk yo solo me acuerdo que fui enredada en un “vamos a comer” y de su culo, ya.

3 notes

·

View notes

Text

Celeste fin del mundo

Ride techno while todo agony

Venezian snare

95753

Untouchable girl

a que me des puños cuando

Te muestre mis *poemas*

cuando kraken tuvo el primer andamio

Quieto, quieto, está temblando

en el cuarto de masajes de la cárcel

con dignidad llegan autostopistas

Octavio mesa la verraquera

Una monja al chorro de quvedo

Q hace conejo Al taxista

disque pa un velorio

El muerto la monja de la carretera

Un man de farra en un guayabo regomelo

contó años trabajando en un cementerio

Qué maravillosa noche

para visitar el imaginario

pozo de agua

seré el rey de mi mundo

es a la disciplina en el páramo

a quien milagrosamente

encuentro

es al cristal eterno

y su gloriosa excelencia

lámpara del cielo

toda luz

Toda tú

Las vacaciones nunca van

mis amigos y yo sabemos

que nuestra amistad resistirá

toda prueba del tiempo

un millón de soles me auxilian

en este triste viernes negro

Nunca veré un momento

en que no exista

una gracia que brilla

en ti cuando estamos

todos separados

Conocí a una chica

de unos ojos azules

la conocí en la plaza

acabo de escuchar esto

le encanta bailar, bailar, bailar

Cuando la gente quiere más

hay pocas cosas que

el amor puro puede hacer

No logramos cambiar nada

la reina de la casa es una cafetera

así que deseo bailar, sí

un épico mk ultra

Celeste, vine a orar sobre ti

dime ¿cómo puedes simplemente

alejarte y mantenernos

trenzados aquí?

llegué a la conclusión

sus dilemas

los mearemos juntos

en distraída lividez

la sensatez nos abandona

podríamos dormir en la basura

pienso una carretera oscura

de roca ardentía en horizonte

y luna bagauda en militante

The real smile of the princess

en el puente

me gustas más

la noche, el momento

solos, juntos

al extremo oscuro

de una divertida piscina

derretidos como estrellas

o medusas, sin cerebro ni corazón

¿qué pasa con un amor cuando

el destino le logra sostener?

Esto no puede ser todo lo que parece

¿Alguna vez habrá un mañana?

No sé si el final

muestre noche pronto

manifiesto armonía

Intento soltar precioso ritmo

de locos átomos rebotando

contra la sinfonia de una gran ola

Te amo cuando me deslizas dentro de ti

¿debo sentirme loco

jamás despertar?

Tu excusa no tiene peso

una buena obra

nunca es perfecta

a los ojos de quienes

odian al hombre

sigue negándome la palabra

para que tus pasiones

sean nunca el maestro

dices emergencia cariño

en la guerra libre caeré

Celeste me dijo la verdad

pasará la mayor parte de su vida

buscando un lugar raro

para verse siempre diferente

Quien serás cuando la historia

se levante y en tentación

jadeas muy borroso

perdí la convicción

al final del bosque

aunque su yugo de toro

fuego apretando

aún padezco

Parece que todo alrededor

también cae con lo mismo

Todavía dijiste para siempre

incluso tú sabías que cuando

un voto tácito prospera

dentro de una oscuridad

algo de cielo tiene que haber

su ser auténtico

se trafica

por un mar

negro del sur

Te perdí en verdad

todo en un día

Tal vez debería eliminar

a Celeste de mi teléfono

serías mi jardín abandonado

debí haber pasado años

en santuarios para servir por

nuestra milagrosa y silvestre

casualidad

Bravo por eso

suelta tu alegría

porque yo

conciencia

logré verme

demasiado profundo

hasta una luz estrella

con rotos tan extraños

que lo mejor se ataja

cerca de mi corazón

tengo para darles

mucho color

Venid amantes al lugar

donde vamos a reunimos

ven a la casa de oración

Fiesta is the season today

Tienes que leer este buen libro

de cómo prender un baile de miedo

haremos nuestros

votos sagrados en día

Para hacer de verdad

toda nuestra historia

Lo que ya no necesito

es negro y misiles

ni en mi corazón

ni en mi cabeza

Me gusta el tipo de energía

que me da extrañas cosas

tengo una sustancia magenta

que te pone a volar

con locas ballenas

y un estilo de vida dónde

no quedarme tanto tiempo

llégame al centro

cuando venga

de su misterioso

agujero

cada vez

Toda tú

La luz

Me acostumbré a vivir con loco delirio

Buscando una explicación para

Difícil decidir dónde me asusté

¿Cómo puedes quedarte quieto y simplemente

¿Ves tu vida pasar ante tus ojos?

¿Cómo puedes vivir en un estado constante de

Estado de miseria y delirio

Porque una vez yo estaba así

mirando desde la distancia

A través de toda la suciedad y el polvo nacieron amando en el delirio de la tormenta

O q si no conoces del control sus botones

al perro una hélice le crece y sale volando por la ventana

2 notes

·

View notes

Text

como comunicar o mk auth com o mikrotik atravez vpn

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

como comunicar o mk auth com o mikrotik atravez vpn

Configuração do MK Auth

O MK Auth é um software amplamente utilizado por provedores de internet para gerenciamento de autenticação e controle de banda. A configuração correta do MK Auth é essencial para garantir o bom funcionamento e a segurança da rede. Neste artigo, vamos abordar os principais passos para configurar o MK Auth de forma eficiente.

Para começar, é importante realizar o download do software no site oficial e realizar a instalação de acordo com as instruções fornecidas. Após a instalação, acesse a interface de administração do MK Auth através do navegador de internet digitando o IP do servidor seguido da porta de acesso padrão.

Uma vez logado no sistema, o próximo passo é configurar as informações básicas, como nome da empresa, dados de contato e valores dos planos de internet oferecidos. Em seguida, é importante criar os cadastros dos clientes, informando nome, endereço, CPF e plano contratado.

Para garantir a segurança da rede, é fundamental configurar corretamente as permissões de acesso, definindo quem pode gerenciar o sistema e quais funções cada usuário terá disponíveis. Além disso, é importante realizar backups periódicos dos dados para evitar perda de informações importantes.

Por fim, recomenda-se a realização de testes periodicamente para verificar se as configurações estão funcionando corretamente e se a rede está operando de forma adequada. Seguindo essas recomendações, você estará apto a configurar o MK Auth de forma eficiente e garantir o bom funcionamento da sua rede de internet.

Integração MK Auth Mikrotik VPN

A integração do MK Auth com o Mikrotik é essencial para o gerenciamento eficiente de uma rede de clientes que utilizam VPN. O MK Auth é um sistema de gerenciamento de provedores de internet que permite controlar usuários, pagamentos e serviços de forma integrada, enquanto o Mikrotik é um dos equipamentos mais populares para roteamento e gerenciamento de redes.

A utilização da VPN em provedores de internet é cada vez mais comum, seja para garantir a segurança das informações transmitidas pelos usuários ou para possibilitar o acesso a conteúdos restritos geograficamente. Com a integração do MK Auth com o Mikrotik, é possível automatizar o processo de criação de usuários e configuração da VPN, facilitando o trabalho dos administradores de rede.

Além disso, a integração entre essas duas plataformas garante um maior controle sobre o tráfego de dados, permitindo monitorar o consumo de cada usuário e identificar possíveis gargalos na rede. Com relatórios detalhados e alertas configuráveis, é possível identificar problemas rapidamente e garantir a qualidade do serviço prestado aos clientes.

Em resumo, a integração do MK Auth com o Mikrotik para a utilização de VPN em provedores de internet traz inúmeros benefícios, como automatização de processos, controle de tráfego e segurança aprimorada. Para provedores que buscam oferecer um serviço de qualidade e garantir a satisfação dos clientes, essa integração é essencial.

Melhores práticas comunicação MK Auth Mikrotik

O MK-AUTH é um sistema de gestão de usuários amplamente utilizado por provedores de serviços de internet que utilizam equipamentos Mikrotik. Para garantir o bom funcionamento e a eficiência da comunicação entre essas duas plataformas, é importante seguir algumas melhores práticas.

Uma das principais práticas recomendadas é manter ambos os sistemas sempre atualizados. Tanto o MK-AUTH quanto o Mikrotik lançam regularmente atualizações que corrigem falhas de segurança e melhoram o desempenho das plataformas. Portanto, é essencial manter-se atualizado para garantir a estabilidade do sistema.

Além disso, é importante configurar corretamente as permissões de acesso entre o MK-AUTH e o Mikrotik. Certifique-se de conceder apenas as permissões necessárias para que os sistemas possam se comunicar, evitando assim acessos não autorizados que possam comprometer a segurança da rede.

Outra prática recomendada é realizar backups regulares dos dados armazenados no MK-AUTH e no Mikrotik. Em caso de falhas no sistema ou perda de informações importantes, os backups garantirão a rápida recuperação dos dados, minimizando assim o tempo de inatividade da rede.

Por fim, é aconselhável monitorar constantemente a comunicação entre o MK-AUTH e o Mikrotik, verificando eventuais erros ou falhas que possam comprometer a integridade dos sistemas. Com uma supervisão atenta, é possível identificar e resolver problemas de forma proativa, garantindo um funcionamento harmonioso da rede de internet.

Seguindo essas práticas recomendadas, os provedores de serviços de internet poderão garantir uma comunicação eficaz entre o MK-AUTH e o Mikrotik, oferecendo assim um serviço de qualidade aos seus usuários.

Passo a passo conexão VPN MK Auth Mikrotik

Ao configurar uma conexão VPN com o MK Auth Mikrotik, você pode garantir uma proteção extra para os dados transmitidos pela rede. Seguir um passo a passo nesse processo é fundamental para garantir que a conexão VPN seja estabelecida corretamente e funcione de maneira eficaz.

O primeiro passo é acessar a interface do seu Mikrotik e configurar as informações básicas da sua rede, como endereço IP e gateway. Em seguida, é necessário habilitar o serviço de VPN no Mikrotik e configurar as opções de segurança, como o tipo de criptografia a ser utilizada.

Depois de configurar o Mikrotik, é preciso configurar o MK Auth para que ele reconheça a conexão VPN. Você deve acessar a interface do MK Auth, ir para a seção de configurações de VPN e adicionar uma nova conexão VPN, inserindo as informações do servidor Mikrotik.

Feito isso, você deve testar a conexão VPN para garantir que está funcionando adequadamente. Você pode tentar se conectar a partir de um dispositivo externo, como um computador ou smartphone, e verificar se a conexão é estabelecida com sucesso.

Seguindo esse passo a passo de conexão VPN com o MK Auth Mikrotik, você poderá garantir uma rede mais segura e protegida, permitindo a transmissão de dados de forma criptografada e protegida contra possíveis ataques externos.

Tutorial configurar MK Auth Mikrotik VPN

Para configurar o MK Auth com Mikrotik VPN, é importante seguir alguns passos específicos para garantir a correta integração e funcionamento entre as duas plataformas. Neste tutorial, vamos orientar o processo de configuração de forma clara e concisa.

Passo 1: Acesse o painel de administração do MK Auth e navegue até a seção de configurações de VPN.

Passo 2: Crie um novo perfil de VPN e atribua um nome significativo para facilitar a identificação posterior.

Passo 3: Configure as opções de segurança da VPN, como tipo de autenticação, algoritmos de criptografia e chaves de segurança.

Passo 4: No painel do Mikrotik, acesse a seção de VPN e adicione uma nova conexão VPN.

Passo 5: Insira as informações de IP do servidor MK Auth, nome de usuário e senha de conexão.

Passo 6: Verifique as configurações de roteamento para garantir que o tráfego da VPN seja direcionado corretamente.

Passo 7: Teste a conexão VPN para garantir que tudo esteja funcionando conforme o esperado.

Seguindo esses passos de forma cuidadosa e atenta, você poderá configurar com sucesso o MK Auth com Mikrotik VPN e garantir uma conexão segura e estável para os seus usuários. Em caso de dúvidas, consulte a documentação oficial de ambas as plataformas ou busque auxílio em fóruns especializados.

0 notes

Text

como ativar vpn no mk-auth com ddns

🔒🌍✨ Ganhe 3 Meses de VPN GRÁTIS - Acesso à Internet Seguro e Privado em Todo o Mundo! Clique Aqui ✨🌍🔒

como ativar vpn no mk-auth com ddns

Configuração VPN no Mk-auth

Uma VPN (Virtual Private Network) é uma ferramenta essencial para garantir a segurança e privacidade dos dados transmitidos pela internet. No contexto do Mk-auth, um sistema de gestão para provedores de internet, a configuração de uma VPN é fundamental para proteger as informações sensíveis dos clientes e garantir a integridade da conexão.

A configuração de uma VPN no Mk-auth pode ser feita de forma relativamente simples, seguindo alguns passos básicos. Primeiramente, é necessário escolher o tipo de VPN a ser utilizado, como OpenVPN ou IPSec, e configurar as credenciais de acesso.

Em seguida, é preciso configurar o servidor VPN no Mk-auth, definindo os parâmetros de segurança e autenticação, como chaves de criptografia e certificados digitais. Após configurar o servidor, é necessário instalar e configurar o cliente VPN nos dispositivos dos usuários, de forma a estabelecer a conexão segura.

Uma vez configurada a VPN no Mk-auth, os dados transmitidos entre os dispositivos dos clientes e o servidor da empresa estarão protegidos por um túnel criptografado, garantindo a confidencialidade e integridade das informações.

Em resumo, a configuração de uma VPN no Mk-auth é uma medida fundamental para garantir a segurança das comunicações e a proteção da privacidade dos dados dos usuários. Ao seguir corretamente os passos de configuração, é possível estabelecer uma conexão segura e confiável, proporcionando tranquilidade tanto para a empresa quanto para seus clientes.

Lembre-se sempre de manter a VPN e o Mk-auth atualizados, a fim de garantir a eficácia das medidas de segurança implementadas.

Passos para ativar VPN com DDNS

Para garantir uma conexão segura e protegida ao navegar na internet, muitas pessoas optam por utilizar uma VPN (Virtual Private Network) juntamente com um serviço de DDNS (Dynamic Domain Name System). Este artigo abordará os passos necessários para ativar uma VPN com DDNS e garantir a segurança dos seus dados online.

O primeiro passo é escolher um provedor de VPN confiável que atenda às suas necessidades de segurança e privacidade. Após assinar o serviço, você receberá as informações de login necessárias para configurar a VPN no seu dispositivo.

Em seguida, é importante escolher um serviço de DDNS para garantir que o seu endereço IP dinâmico seja sempre associado a um nome de domínio fixo. Isso facilitará o acesso remoto ao seu servidor VPN.

Depois de configurar o serviço de VPN no seu dispositivo, você precisará acessar as configurações da VPN e inserir as informações fornecidas pelo seu provedor. Certifique-se de incluir os detalhes do servidor, nome de usuário e senha para estabelecer a conexão de forma eficaz.

Por fim, ative o serviço de DDNS e associe o seu endereço IP dinâmico ao nome de domínio escolhido. Isso permitirá que você acesse a sua VPN de forma segura, mesmo que o seu endereço IP mude.

Seguindo esses passos, você poderá ativar uma VPN com DDNS e desfrutar de uma conexão segura e protegida ao navegar na internet. Lembre-se sempre de manter os seus aplicativos e dispositivos atualizados para garantir a máxima segurança online.

Tutorial ativação VPN no Mk-auth

Para garantir uma conexão segura e protegida ao acessar a internet, muitos usuários recorrem a VPNs (Redes Virtuais Privadas). No entanto, configurar corretamente uma VPN pode ser um desafio para alguns usuários. Neste tutorial, vamos abordar o processo de ativação de uma VPN no Mk-auth, um software popular entre provedores de internet.

Passo 1: Acesse o painel administrativo do Mk-auth.

Passo 2: Navegue até as configurações de VPN do Mk-auth. Geralmente, essa opção está localizada nas configurações de rede ou segurança.

Passo 3: Selecione a opção para adicionar uma nova VPN e forneça as informações necessárias, como o endereço do servidor VPN, nome de usuário e senha.

Passo 4: Escolha o protocolo de segurança desejado, como OpenVPN, PPTP ou L2TP/IPsec.

Passo 5: Salve as configurações e ative a VPN.

Passo 6: Uma vez ativada, a VPN fornecerá uma conexão segura e privada para navegar na internet.

Lembrando que é importante escolher um provedor de VPN confiável e seguro para garantir a proteção de seus dados e informações pessoais. Além disso, recomenda-se a configuração de uma VPN em dispositivos que utilizam redes públicas, como Wi-Fi de cafés, aeroportos ou hotéis, para manter a privacidade e segurança online.

Com este tutorial simples, você pode ativar uma VPN no Mk-auth e usufruir de uma conexão segura e protegida sempre que estiver online.

VPN no Mk-auth com DDNS

Um dos modos mais eficazes de manter a segurança da sua rede é utilizando uma VPN (Virtual Private Network). No entanto, ao utilizar uma VPN no Mk-auth com DDNS (Dynamic Domain Name System), é possível garantir não apenas a segurança, mas também a estabilidade da conexão.

O Mk-auth é um sistema de gestão utilizado por provedores de internet para controlar o acesso dos usuários à rede. Quando combinado com uma VPN, o Mk-auth se torna ainda mais seguro, permitindo que os dados trafeguem de forma cifrada, protegendo a privacidade e a integridade das informações.

O DDNS é uma ferramenta que permite a atribuição de um nome de domínio a um endereço IP dinâmico, facilitando o acesso remoto à rede. Ao integrar o DDNS à VPN no Mk-auth, é possível garantir a conexão segura mesmo quando o endereço IP está em constante alteração.

Além disso, a combinação da VPN no Mk-auth com DDNS oferece maior flexibilidade aos usuários, que podem acessar a rede de qualquer lugar do mundo de forma segura e estável.

Em resumo, ao utilizar uma VPN no Mk-auth com DDNS, você garante a segurança e a estabilidade da sua rede, protegendo os dados dos usuários e mantendo a integridade das informações. Esta combinação é essencial para provedores de internet que buscam oferecer um serviço de qualidade e confiável aos seus clientes.

Configurar VPN passo a passo no Mk-auth

Configurar uma VPN no Mk-auth pode ser uma tarefa importante para garantir a segurança das informações transmitidas pela rede. Uma VPN, ou Virtual Private Network, cria uma conexão segura entre dispositivos remotos, permitindo o tráfego de dados de forma criptografada.

Para configurar uma VPN passo a passo no Mk-auth, primeiro é necessário acessar o painel de administração do sistema. Em seguida, vá para as configurações de rede e localize a opção de VPN. Clique em “Adicionar VPN” e preencha os campos solicitados, como o endereço do servidor VPN, o tipo de protocolo a ser usado (por exemplo, PPTP, L2TP, IPSec) e as credenciais de acesso.

Após preencher os campos corretamente, salve as configurações e ative a VPN. Em seguida, verifique se a conexão foi estabelecida com sucesso. Você poderá então monitorar o tráfego de dados pela VPN e verificar se as informações estão sendo transmitidas de forma segura.

É importante lembrar que a configuração de uma VPN no Mk-auth pode variar de acordo com as necessidades específicas de cada rede e as preferências de segurança. Recomenda-se sempre buscar orientação técnica especializada ao configurar uma VPN pela primeira vez, para garantir a correta implementação e funcionamento do sistema.

Com uma VPN configurada no Mk-auth, você poderá desfrutar de uma conexão segura e protegida para transmitir dados confidenciais e acessar recursos remotamente, garantindo a integridade e a privacidade das informações trafegadas pela rede.

0 notes

Text

¿Quién o qué es el constructo? (II)

A series of posts about one of the protagonists of my novel and its position regarding a general understanding about Artificial Life //

Retomo este post del mes pasado para hablar sobre la naturaleza del constructo y de manera más concreta sobre su inteligencia, que sin revelar más que lo imprescindible sobre la trama de la novela, diré que considero una inteligencia humana en un cuerpo artificial.

Lo que quiero hacer aquí es una relación de personajes de ficción que están emparentados con el constructo, y clasificarlos según su composición física y el tipo de inteligencia.

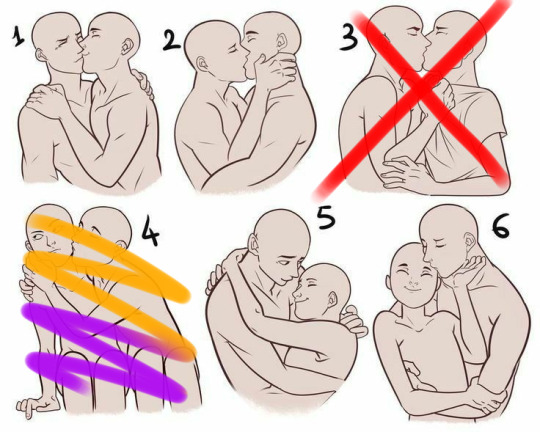

El patriarca de esta variada familia es sin duda este: la Criatura de Frankenstein.

Este es un cuerpo obtenido de tejidos humanos muertos y animado, esto incluye naturalmente su cerebro, que cuando la Criatura nace, se encuentra vacío de todo contenido. En su nacimiento, dominado por el pánico, huye de Frankenstein, esto es acorde al instinto animal de huir o luchar. En esta taxonomía es un ser enteramente biológico con una inteligencia humana. En la novela la criatura pasa por un proceso de aprendizaje que gracias a su cerebro humano le permite desarrollarse en un ser que podría considerarse enteramente humano, que sea el asesino vengativo que resulta ser no cambia que para este análisis sea un ser humano.

Muy diferente es un ser como Pinocho, una marioneta animada por la magia. Es un ser artificial con una inteligencia humana, por el simple motivo de que la magia puede hacer lo que le de la real gana, e introducir una inteligencia humana en un trozo de madera, es admisible, del mismo modo que sustituir la madera por un cuerpo biológico con un pase de varita mágica, lo es. Pinocho (Mk. I) coincide con el constructo en tener un cuerpo artificial y una inteligencia humana, es por ello el pariente más próximo al constructo.

Una de las preguntas que se plantea la ciencia ficción moderna es la manera en que tenemos que relacionarnos con estos seres ¿Tienen los mismos derechos que los humanos? Vamos a ejemplos más modernos:

Los robots de Asimov son seres mecánicos, con un "cerebro positrónico" en el que se han grabado las tres leyes de la robótica de manera indeleble. Cuerpo mecánico e inteligencia no humana. Aunque pueda argumentar sus capacidades, la desactivación de un robot que funciona mal, no hace en este universo cuestionarse la moralidad de los actos, aunque las novelas demuestran que las leyes de la robótica pueden dejar amplio margen a la interpretación por parte de los propios robots al cumplirlas, y por parte de los que vienen a investigar la naturaleza del aparente error del robot. He de decir que como se plantea en los relatos de estas antologías, la desactivación de un robot, no exige mayores contemplaciones.

Los replicantes en las dos películas de Blade Runner son para mí humanos a los que se ha privado de derechos fundamentales. Un replicante es un ser biológico creado en un laboratorio, con un cerebro también biológico, y cuyo desarrollo mental ha sido condicionado por un proceso de adoctrinamiento en un tiempo reducido, por la empresa productora con conocimientos y recuerdos que le permiten cumplir su función como trabajador esclavo. La Criatura de Frankenstein tuvo oportunidad de huir, Tyrell Corporation no comete ese tipo de errores y cambia el odio visceral de la Criatura por una devoción fanática en sus creaciones.

La segunda película de Blade Runner presenta también otro tipo de seres que merecen ser incluidos en esta taxonomía: JOI. Sin cuerpo y con una inteligencia no humana en un soporte informático. Creo que en la medida en que pueden ser copiadas, su destrucción o desactivación presenta muchos menos problemas. Sus hermanos mayores HAL, Skynet o el basilisco de Roko (si lees esto no quiero decir que yo piense que haya que desactivarte, majo, a mí me caes bien) tienen comportamientos que justifican que se tomen medidas contra ellos, en cambio la pobre JOI es destruida sin miramientos para reencarnarse en una versión gigante de neón. Si puedes hacer copias de seguridad, todo lo que te suceda es menos dramático y por tanto apagar a estos seres no plantea los problemas morales que se plantean con un humano.

Esto nos lleva al último caso que voy a incluir en esta relación por el momento. Las encarnaciones más recientes de este tipo de seres que recuerdo han sido: Upload (serie de Amazon Prime) y San Junipero (El episodio de Black Mirror). Sin cuerpo, inteligencia humana en un soporte informático. Estos trabajos de ficción nos presentan tecnologías para la prolongación de la vida, cuando esta vida soportada biológicamente no es posible o es preferible esta opción.

Así pues la taxonomía que propongo está compuesta por: naturaleza del cuerpo (biológico, biológico-sintético, artificial), tipo de inteligencia (humana, artificial o no humana), soporte de la inteligencia (biológico, biológico-sintético, informático). Para poder clasificar al constructo en estas categorías, he de ampliar esta última con un asterisco. Esta categoría la llamaré pseudocientífico-mágico.

No creo que deba explicar más, pues revelaría demasiado sobre la novela.

0 notes

Text

Voltando do mercado, olhei para o céu e tive essa visão. Lembrei-me de um filme que assisti alguns anos atrás, chamado “Medianeras”, um filme argentino de 2011.

O título "Medianeras" refere-se às paredes medianeiras, que são as paredes laterais de prédios, frequentemente esquecidas e negligenciadas nas cidades. Isso simboliza a ideia de separação e isolamento dos personagens, que vivem lado a lado, mas estão distantes emocionalmente. O filme também explora a influência da tecnologia e da cultura digital nas relações interpessoais, retratando como a virtualidade pode tanto conectar quanto afastar as pessoas.

Particularmente, gosto muito da forma como o filme oferece uma visão sensível e introspectiva sobre a vida urbana contemporânea, explorando temas como solidão, alienação, busca por conexões genuínas e a necessidade de superar as barreiras que nos impedem de nos conectarmos com os outros.

“Quando vamos ser uma cidade sem fios? Que gênios esconderam o rio com prédios e o céu com cabos? Tantos quilômetros de cabos servem para nos unir ou para manter-nos afastados, cada um em seu lugar? A telefonia celular invadiu o mundo prometendo conexão constante. Mensagem de texto: uma nova linguagem adaptada para 10 teclas, que reduz uma das mais belas línguas a um vocabulário primitivo, limitado e gutural. ‘O futuro está na fibra ótica’, dizem os visionários. Do trabalho, você vai poder aumentar a temperatura da sua casa, mas claro, ninguém estará te esperando com a casa quentinha. Bem-vindos à era das relações virtuais.”

Mk

1 note

·

View note

Text

Créditos: vamos_mk

#one piece#anime#silvers rayleigh#one piece rayleigh#rayleigh one piece#izo one piece#one piece garp#gol d. roger#zoro one piece#zoro#yamato op#yamato#yamato one piece#vamos mk

430 notes

·

View notes

Text

Top 10 mejores submarinos del mundo [VÍDEO]

Los vehículos submarinos son aparatos diseñados para operar bajo el agua con fines científicos, militares, comerciales o recreativos.

Existen diferentes tipos según su grado de autonomía, profundidad máxima, capacidad de carga y funcionalidad.

En este vídeo vamos a ver un Top 10 con los mejores submarinos que podemos encontrar por el mundo:

https://youtu.be/evcMv3QeLyg

Te puede interesar:

- 12 Inventos Increíbles que no Conocías

- Los 12 vehículos más insólitos del mundo

Índice:

- 0:22 Seal Carrier SDV.

- 1:35 U-Boat Worx Cruise Sub 7 1140.

- 2:47 Ortega Mk.1C.

- 4:10 Atlantis Submarine.

- 5:09 HydroFlyer in San Diego.

- 6:02 SEABOB.

- 7:15 SEAmagine Aurora 3c.

- 8:09 Submarine goes under diver.

- 9:18 Spy Master Mini Submarine.

- 10:22 Rotinor Divejet.

Read the full article

0 notes

Text

Top 10 mejores submarinos del mundo [VÍDEO]

Los vehículos submarinos son aparatos diseñados para operar bajo el agua con fines científicos, militares, comerciales o recreativos.

Existen diferentes tipos según su grado de autonomía, profundidad máxima, capacidad de carga y funcionalidad.

En este vídeo vamos a ver un Top 10 con los mejores submarinos que podemos encontrar por el mundo:

https://youtu.be/evcMv3QeLyg

Te puede interesar:

- 12 Inventos Increíbles que no Conocías

- Los 12 vehículos más insólitos del mundo

Índice:

- 0:22 Seal Carrier SDV.

- 1:35 U-Boat Worx Cruise Sub 7 1140.

- 2:47 Ortega Mk.1C.

- 4:10 Atlantis Submarine.

- 5:09 HydroFlyer in San Diego.

- 6:02 SEABOB.

- 7:15 SEAmagine Aurora 3c.

- 8:09 Submarine goes under diver.

- 9:18 Spy Master Mini Submarine.

- 10:22 Rotinor Divejet.

Read the full article

0 notes

Text

A ONU anunciou em coletiva hoje que o ex-soldado de elite Neo foi preso e será encaminhado para a Contrição (Prisão para terroristas e criminosos de alto risco), segundo informações do Porta-Voz da ONU, Neo foi pego em uma ação conjunta com o Governo Brasileiro e deve cumprir pena no Calabouço (condição de crio-hibernação pena máxima do Governo Mundial de Segurança).

Neo era funcionário da ASM (Agência de Segurança Mundial) unidade de segurança que foi substituída pela ONU Security, força tática espalhada pelo mundo todo, segundo fontes Neo abandonou a vida militar após se tornar um "Filis" um dos Veritatis (Célula revolucionária que visa o fim do comando mundial à cargo das grandes corporações).

A ASM segue em funcionamento, mas em uma associação com contatos diretos, são até chamados de Novos Mercenas.

O aposentado Décès LeBlanc (Major Morte Branca) fez a ASM uma unidade de elite após missões incursivas no leste das ruínas dos EUA, o francês gerenciou a unidade por anos e hoje atua em serviços discretos na área de segurança privada.

Vamos falar a real no nosso livre portal de notícias né galera?

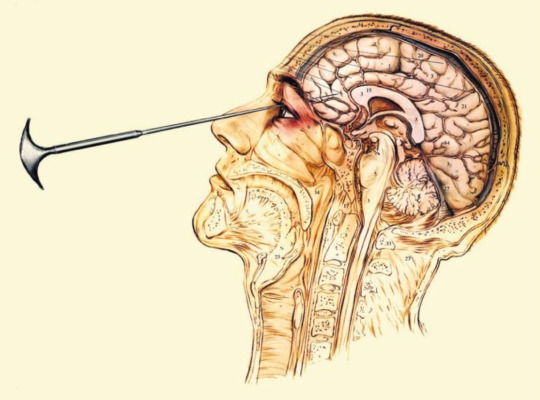

Isso tudo é uma grande bullshit da ONU pra mascarar as reais intenções da FVF por trás dos últimos acontecimentos. Há dezenas de relatos de pessoas que falam sobre os abusivos e nada ortodoxos testes "oferecidos" pelas empresas. Programas como o MK Ultra, QUE NUNCA, repito, NUNCA foram interrompidos. Só ridicularizados.

Querendo ou não, você tem que dar o braço a torcer, talvez os Veritatis estejam certos. A verdade está lá fora e ela não é nos permitida!

NIX VIVE! A VERDADE VIVERÁ!

0 notes

Note

El foro ese de Wind Flower es el copypaste de Mikrokosmos // Un foro de criminales, policías y ciudadanos. ¡Wow, los de Mk han inventado el género! Tal vez deberíamos remontarnos a Mos, que es de ahí de donde ha salido la Cherry. Vamos ya, dejad de llamar plagio a todo lo que os encontréis por ahí. Nadie inventó este género y si no os gusta, no entréis.

!_!

R.

0 notes

Text

Encontré la respuesta, jajaja eso creo Men, me siento molesto porque siento que no avanzó en mis objetivos propios en las cosas que me gustaría hacer, tener solo concentrarme en la universidad, pero y el ejercicio?, las salidas con mi novia que quiero hacer, tantas cosas que están en el papel, en el clásico lo haré mañana, dejar ciertos hábitos que me mortifican a diario, volver a ver las estrellas en la madrugada como me gusta hacer, sentir que en la medida de lo posible tengo mi vida en control, mi negocio que funciona pero aun falta meterle mas tiempo, cultivar las relaciones que he descuidado porque verga la dependencia emocional me parece una cagada, él decir mk mi eudomonia viene por las personas, y los objetos, pero quiero quiero agredecer esos consejos, esas risas, me gustaría retribuir eso, que jueputa no ha sido lo que me mantiene en pie pero hizo las cosas amenas, porque la soledad ha sido una maestra increíble, bastante burda destructiva y reconstructiva al mismo tiempo, y aunque las personas puedan faltar, de una manera u otra me siento bien por esas memorias tan melas y bueno que mas puedo decir.... De mi para mi parce, vamos a construir todo lo que vos queras, y no tenes que ser tan duro contigo Men, haz hecho las cosas unas veces bien y otras mal pero aprendes y mejoras vamos hpta que se logrará todo, ya veo ese jardín comiendo carne asada rika y Puto el que lo lea jajajaja, y si solo leo yo v:

0 notes