#Sicurezza file sharing

Text

Virus? No, grazie. Con Gabriele Gobbo - 188

In questa puntata di FvgTech, Gabriele Gobbo ci introduce nel complesso e inquietante mondo degli attacchi informatici, con una particolare attenzione a quelli che si verificano attraverso le piattaforme più conosciute. Verranno esaminati i metodi di attacco tramite siti di scambio e condivisione di file di grandi dimensioni, nonché le vulnerabilità che possono nascondersi nell’uso quotidiano del…

View On WordPress

#attacchi informatici#FvgTech#Gabriele Gobbo#phishing#Prevenzione cyber attacchi#Protezione dei dispositivi#puntata video#Sicurezza calendari#Sicurezza del cloud#Sicurezza file sharing

0 notes

Link

0 notes

Text

Cos’è una VPN?

Una Virtual Private Network ti dà la privacy online nascondendo la tua identità online. Maschera il tuo indirizzo IP e protegge i tuoi dati attraverso la crittografia.

Cosa puoi fare con una VPN?

1) Accedi alla tua rete domestica quando sei lontano

Molti di noi conservano le proprie foto, documenti essenziali e file di grandi dimensioni sul proprio computer di casa, e la maggior parte di noi avrà un accesso remoto impostato, in modo da poter accedere a questi file da qualsiasi parte del mondo. Per mantenere i tuoi preziosi file al sicuro, è meglio connettersi utilizzando una VPN, in quanto cripta la tua connessione internet.

2) Mantieni private le tue chat online

Le app di messaggistica sicura esistono, ma alcune contengono rischiose scappatoie di sicurezza che ti obbligano ad attivare la “chat criptata”. Una VPN fornisce un ulteriore livello di protezione instradando i tuoi dati attraverso un tunnel criptato in modo che tu possa riposare facilmente.

3) Accedi alla tua rete di lavoro o universitaria all’estero

Potresti non essere in grado di accedere alla tua rete/intranet scolastica, universitaria o lavorativa se sei fuori dal paese. Con così tanti di noi che si trasferiscono all’estero in mezzo alla pandemia, potresti trovare la tua posizione bloccata a causa di qualche regolamento e non riuscire ad accedere.

Una VPN è eccellente per l’apprendimento e il lavoro a distanza. Non solo ti aiuterà a proteggerti da terzi e cyber criminali online, ma sarai anche in grado di cambiare la tua posizione e accedere ai tuoi soliti siti web e reti.

4) Scaricare e caricare file in modo sicuro

La condivisione di file P2P ha diverse ragioni legittime, come la distribuzione di software open-source, video di dominio pubblico, o semplicemente la condivisione di grandi set di dati attraverso la rete. Tuttavia, molti ISP non sono entusiasti del fatto che i loro clienti si impegnino in attività P2P, con conseguenti velocità di connessione lente, larghezza di banda limitata o persino accesso limitato ai siti web di file-sharing.

Ma il tuo ISP non è l’unico cattivo qui. Tutti gli utenti sulla stessa rete possono vedere gli indirizzi IP degli altri. Questo potrebbe imporre una grave minaccia alla sicurezza, aprendo la porta ai criminali informatici con conseguenze disastrose.

5) Proteggi i tuoi dispositivi mobili

Le VPN si sono evolute in applicazioni facili da usare per smartphone, tablet e persino Smart TV. I criminali informatici hanno anche evoluto le loro tecniche di phishing e malware per prendere di mira gli smartphone, non solo i computer desktop e portatili. Le migliori VPN ti proteggono anche dai siti web dannosi e dal malware.

fonte (noisiamoagricoltura.com)

0 notes

Text

Maxbulk mailer 6.1

#Maxbulk mailer 6.1 full version

MaxBulk Massmailer v8 + Bulk E-Mailer v4.7. Press releases keygen or key generator might contain a trojan horse opening a backdoor on your computer. Fast Mailer Pro 4.6 (4narchy) Response Mailer Professional v3.6.1.2-YAG. These infections might corrupt your computer installation or breach your privacy.

#Maxbulk mailer 6.1 full version

While you are searching and browsing these illegal sites which distribute a so called keygen, key generator, pirate key, serial number, warez full version or crack for Your computer will be at risk getting infected with spyware, adware, viruses, worms, trojan horses, dialers, etc Including Rapidshare, MegaUpload, YouSendIt, Letitbit, DropSend, MediaMax, HellShare, HotFile, FileServe, LeapFile, MyOtherDrive or MediaFire, Category: Business Developer: Max Programming, S.L. Press releases torrent files or shared files from free file sharing and free upload services, MaxBulk Mailer is a full-featured and easy-to-use bulk mailer and. MaxBulk Mailer is a full-featured and easy-to-use bulk emailer and email-merge tool for Macintosh that allows you to send out customized press releases, newsletters, prices lists and any kind of text or HTML messages to your customers and contacts. One of the most noteworthy features of MaxBulk Mailer is its. If you need to send a message by email to a large number of people, and you want to make sure that they are sent properly, or you need them to be customized, try MaxBulk Mailer. Se cerchi un modo per poter inviare messaggi di posta elettronica a una gran quantit di destinatari, con la sicurezza che vengano ricevuti con successo e che siano personalizzabili, prova MaxBulk Mailer. Download links are directly from our mirrors or publisher's website, MaxBulk Mailer is a complete application with which you will be able to send emails massively. MaxBulk Mailer una completa applicazione con cui potremo inviare email massive. Using warez version, crack, warez passwords, patches, serial numbers, registration codes, key generator, pirate key, keymaker or keygen for Top 4 Download periodically updates software information of press releases full versions from the publishers,īut some information may be slightly out-of-date.

0 notes

Text

Malware sfrutta WeTransfer per effettuare phishing

Malware sfrutta WeTransfer per effettuare phishing

E’ stato scoperto dall’azienda di sicurezza email Cofense un nuovo malware chiamato Lampion che sfrutta attacchi di phishing tramite il servizio di file-sharing WeTransfer. Il fatto che questo servizio sia gratuito, permette agli aggressori di bypassare i sistemi di sicurezza senza alcun costo, oltre al fatto che i link WeTransfer non offrono controlli sugli URL

L’articolo Malware sfrutta…

View On WordPress

0 notes

Text

Ok, più o meno c’è il link per il test.

Devo ancora lavorare un po’ sul discorso della gestione della memoria, sembra che Glide faccia a cazzotti con RecyclerView, e ancora devo capirne la logica. Quindi non scrollate troppo, è possibile che la app muoia (vabbè, ma tanto, anche se succede, è un test, chissenefrega).

La app è scaricabile da questo link:

https://drive.google.com/file/d/1eA3U-SPIVojZ3SqW4bVKYzKgnvidlwsc/view?usp=sharing

Alcune istruzioni:

Per scaricarla, dovete prima attivare, nel vostro menù di Sicurezza, l’installazione da fonti sconosciute. Questo perché, non essendo stata ancora rilasciata ufficialmente, Android si incazza (e fa bene, per tutelarci). Una volta installata, Play Protect potrebbe chiedervi di inviare informazioni a Google riguardo questa app. Ora, vi consiglio di non farlo, perché non ce ne viene nulla, ma non dovrebbe succedere alcunché.

Una volta installata, alla partenza dovrebbe effettuare automaticamente la procedura di login, che vi porta sul sito di Tumblr, dove inserite le vostre credenziali, e autorizzate Rumble. Se tutto va per il verso giusto, ritornate alla schermata principale, con due tasti, uno “Dashboard”, l’altro “My Blog”. Credo che parlino da soli :)

Sempre sulla schermata principale, ci sarà un tasto di Logout, dove potete testare la cancellazione dei token di accesso. Per poter rientrare in Tumblr, dovete cliccare su Login e riautenticare Tumblr.

Vi dico già che:

La UI fa schifo. Per ora l’obiettivo è capire se, dato un post, vi ritrovate tutti gli elementi che vi aspettate. Il test ha il solo scopo di testare il backend ( tipo gli errori alla @campanauz, per intenderci :) ), la UI è ancora tutta da fare.

Fino a quando la app non crepa per OOM, potete scrollare e mi dite se, a spanne, la velocità con cui vi appaiono le informazioni vi può sembrare accettabile.

Se un post non viene caricato, dovrebbe apparirvi, per qualche secondo o due, un messaggio di errore in basso. Ecco, quello per me è importante. Se vi appare, mi segnalate please come siete riusciti ad averlo (se vedendo il vostro blog o la vostra dashboard, e più o meno verso quale post).

Una volta finito il test, potete disinstallarla, non credo vi possa servire a granché adesso. Ricordatevi di riattivare l’opzione di sicurezza al punto (1), mi raccomando! Fateme dormì tranquillo :)

EDIT: grazie a @ob-liquus, abbiamo già sistemato i primi bachi di login :)

4 notes

·

View notes

Text

Windows - Come visualizzare i permessi NFTS delle cartelle locali e di rete

Non c'è amministratore di sistema Windows che non abbia sviluppato un rapporto di amore-odio con il sistema di controllo di accessi di Windows. Tale sistema è noto anche come ACL, acronimo per Access Control List, nome estremamente generico che può essere attribuito a qualsiasi strumento di controllo accessi di qualsiasi sistema, sia esso interno o esterno alla galassia Windows; per questo motivo, se l'obiettivo è quello di restringere il campo alle autorizzazioni di utenti e gruppi configurabili sui sistemi Windows e Windows Server, è più corretto parlare di Shared Permissions (permessi di condivisione) e di NTFS Permissions (permessi NTFS, ovvero permessi configurabili sul New Technology File System, il file system dei sistemi operativi basati sul kernel Windows da NT in poi). Per chi non avesse familiarità con questi termini, è opportuno chiarire fin da subito che stiamo parlando dei cosiddetti "permessi di lettura e scrittura" a tutti gli strumenti, periferiche e dispositivi di archiviazione e non presenti all'interno della rete aziendale: cartelle di rete, server, NAS, dispositivi ottici, magnetici o a stato solido, e così via.

Comprendere le dinamiche e il funzionamento del meccanismo alla base dei permessi di accesso del proprio sistema operativo e, per esteso, della propria infrastruttura, è al giorno d'oggi una esigenza vitale in termini di sicurezza informatica, specialmente nelle aziende: chiunque voglia avere il controllo del proprio network o della rete che è chiamato ad amministrare - sia esso il titolare, l'amministratore di sistema, il responsabile privacy, il DPO, il CTO o qualsiasi altra funzione con questo tipo di necessità - deve necessariamente prendere confidenza con questi aspetti. Sfortunatamente, non si tratta di concetti semplici con cui familiarizzare, specialmente se non si possiede una mentalità analitica e/o se non si ha esperienza con attività in qualche modo affini ai sistemi di controllo informatici.

Nella prima parte di questo articolo faremo del nostro meglio per sintetizzare, senza eccessive pretese di esaustività, i concetti alla base del funzionamento delle ACL di Windows: nella seconda parte, invece, introdurremo un elenco di software che possono essere utilizzati con grande efficacia anche utenti meno smaliziati per tenere sotto controllo i permessi di lettura e di scrittura presenti nel proprio sistema e/o nella propria rete. Precisiamo subito che si tratterà ovviamente di un controllo di visualizzazione, che dia la possibilità di osservare - ma non di modificare - i permessi attualmente presenti nell'infrastruttura, da fornire a titolari e operatori che non hanno l'esperienza, le capacità o le autorizzazioni per operare dei cambiamenti allo status quo. Avremo cura di presentare un elenco di strumenti più complessi, con funzionalità di modifica dei permessi esistenti, in un altro articolo di prossima pubblicazione.

Shared Permissions vs NTFS Permissions

Un buon punto da cui partire per comprendere il funzionamento dell'ACL di Windows è chiarire la differenza, spesso colpevolmente ignorata anche da alcuni amministratori di sistema, tra permessi di condivisione (Shared Permissions) e permessi di accesso (NTFS Permissions). Si tratta di due funzionalità di Windows che funzionano in modo molto diverso, ma che svolgono una funzione sostanzialmente analoga: prevenire accessi non autorizzati ai file e alle cartelle. Nei prossimi due paragrafi spiegheremo brevemente in cosa consistono le due cose.

Shared Permissions

Le autorizzazioni di condivisione gestiscono l'accesso alle cartelle condivise su una rete: di conseguenza, non si applicano agli utenti che accedono localmente. Le autorizzazioni di condivisione si applicano a tutti i file e le cartelle all'interno della condivisione; non è quindi possibile controllare in modo granulare l'accesso alle sottocartelle o agli oggetti su una condivisione.

Esistono tre tipi di autorizzazioni di condivisione: lettura, modifica e controllo completo.

Lettura: gli utenti possono visualizzare i nomi di file e sottocartelle, leggere i dati nei file ed eseguire programmi.

Modifica: gli utenti possono eseguire tutte le operazioni consentite dall'autorizzazione "Lettura", nonché aggiungere file e sottocartelle, modificare i dati nei file ed eliminare sottocartelle e file.

Controllo completo: gli utenti possono eseguire tutte le operazioni consentite dalle autorizzazioni "Lettura" e "Modifica", e anche modificare le autorizzazioni di accesso NTFS (vedi sotto).

È possibile impostare ciascuno di essi su Consenti o Nega, così da dare all'amministratore la possibilità di consentire o impedire l'accesso in modo esplicito. È inoltre possibile modificare il nome con cui la cartella appare sulla rete (senza che questa impostazione alteri in alcun modo il nome "reale" della cartella per gli utenti locali), nonché specificare il numero di utenti a cui è consentito accedere alla cartella condivisa.

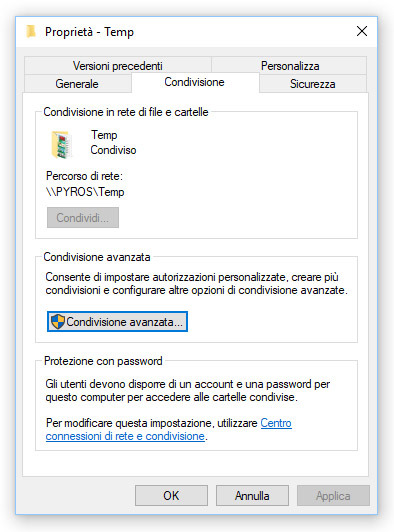

I permessi di condivisione sono gestiti nei sistemi Windows attraverso la tab Condivisione (Sharing) presente nella finestra delle proprietà di ciascun file o cartella, accessibile con tasto destro del mouse -> Proprietà.

NTFS Permissions

I permessi NTFS hanno lo scopo di gestire l'accesso ai dati memorizzati nei file system NTFS: mettono dunque in evidenza i file e le cartelle. Le autorizzazioni di accesso a livello NTFS interessano sia gli utenti locali che gli utenti di rete e sono basati sulle autorizzazioni concesse al singolo utente per all'accesso a Windows, indipendentemente da dove l'utente effettua la connessione.

Questo è l'elenco delle possibili autorizzazioni di accesso NTFS:

Controllo completo: gli utenti possono aggiungere, modificare, spostare ed eliminare file e directory, nonché le relative proprietà associate. Inoltre, gli utenti possono modificare le impostazioni delle autorizzazioni per tutti i file e le sottodirectory.

Modifica: gli utenti possono visualizzare e modificare i file e le proprietà dei file, inclusa l'aggiunta di file o l'eliminazione di file da una directory o le proprietà dei file da o verso un file.

Lettura ed esecuzione: gli utenti possono eseguire file eseguibili, inclusi gli script.

Visualizzazione contenuto cartella: gli utenti possono visualizzare il contenuto della cartella.

Lettura: gli utenti possono visualizzare i file e le proprietà dei file e directory.

Scrittura: gli utenti possono scrivere sui file e possono aggiungerne nella directory.

Come nel caso dei permessi di condivisione, ciascuna di queste autorizzazioni può essere impostata su Consenti o Nega, così da dare all'amministratore la possibilità di consentire o impedire l'accesso in modo esplicito.

I permessi NTFS sono gestiti nei sistemi Windows attraverso la tab Sicurezza (Security) presente nella finestra delle proprietà di ciascun file o cartella.

Condivisione e Sicurezza: le differenze

Ecco le principali differenze tra i permessi di condivisione e i permessi NTFS che è opportuno conoscere:

I permessi di condivisione sono più semplici da applicare, gestire e utilizzare; al tempo stesso, però, le autorizzazioni NTFS consentono un controllo più granulare di una cartella condivisa e del suo contenuto.

Quando i permessi di condivisione e i permessi NTFS vengono utilizzati contemporaneamente, l'autorizzazione più restrittiva vince sempre. Ad esempio, quando l'autorizzazione della cartella condivisa è impostata su "Everyone Read Allow" (accesso in lettura per tutti gli utenti) e l'autorizzazione NTFS è impostata su "Everyone Modify Allow" (accesso in modifica per tutti gli utenti) viene applicata la prima delle due, perché è la più restrittiva; pertanto, l'utente sarà autorizzato a leggere i file all'interno quella cartella, ma non a modificarli.

Le autorizzazioni di condivisione non si applicano agli utenti che sono connessi al server localmente; viceversa, le autorizzazioni NTFS si applicano uniformemente a tutti gli utenti, indipendentemente da dove questi si connettono, garantendo quindi un controllo più preciso in ottica di sicurezza.

Le autorizzazioni di condivisione possono essere utilizzate su FileSystem tipici di versioni di Windows più datate (e quindi ormai pressoché obsoleti) come FAT e FAT32, dove le autorizzazioni NTFS non sono invece disponibili. Questo punto può essere importante quando si ha (ancora) a che fare con macchine particolarmente vecchie.

Le autorizzazioni di condivisione consentono di modificare il nome della cartella per gli utenti remoti e di limitare il numero di connessioni simultanee ad essa, due funzionalità che non sono previste per i permessi NTFS.

Ora che abbiamo elencato le caratteristiche e le differenze tra le due modalità di gestione degli accessi non autorizzati, il nostro consiglio - se l'obiettivo è quello di mettere la sicurezza al primo posto - è di utilizzare sempre e comunque i permessi NTFS, salvo quando non è materialmente possibile fare altrimenti.

Audit dei permessi in tempo reale

E' giunto il momento di introdurre alcuni software che consentono di effettuare una sorta di audit di tutti i permessi esistenti all'interno della rete: si tratta di strumenti particolarmente utili per titolari, responsabili sicurezza, DPO, amministratori junior e tutti quegli operatori che hanno la necessità (e il diritto/dovere) di controllare e/o verificare in tempo reale la situazione dei permessi e degli accessi, ma che al tempo stesso non dovrebbero procedere in modo autonomo alla definizione e implementazione degli stessi.

NTFS Permissions Reporter

Il primo software che andremo a presentare è NTFS Permissions Reporter FREE EDITION, sviluppato da CJWDEV. Si tratta di uno strumento estremamente completo, che offre la possibilità di visualizzare i permessi delle cartelle attraverso una GUI che ricorda molto da vicino un File Explorer semplificato: l'interfaccia utente è resa particolarmente user-friendly da un pratico sistema di coloring dei vari permessi (rosso per Full Control, verde per Read e così via), utile per comprendere "a colpo d'occhio" la situazione delle varie cartelle. E' inoltre possibile effettuare un export della situazione attuale dei permessi su un file di report in formato CVS, HTML, Excel o NTPR: questa "fotografia" può essere ricaricata in qualsiasi momento e/o essere confrontata con lo status quo, così da poter visualizzare immediatamente le differenze.

Il software richiede il Microsoft .NET Framework 4.0 Client Profile (installato in modalità nativa su tutte le versioni di Windows più recenti) e può essere installato su qualsiasi versione di Windows a partire da Windows XP (a 32 e 64 bit).

NTFS Permissions Reporter è scaricabile a questo indirizzo.

NTFS Permissions Auditor

Un altro strumento degno di nota è NTFS Permissions Auditor di AlbusBit, anch'esso disponibile in versione gratuita: il software presenta caratteristiche del tutto analoghe al precedente, potendo però vantare un'interfaccia decisamente più moderna, più formati di esportazione (tra cui il PDF) e un sistema di filtri più articolato. Di contro, la versione gratuita presenta alcune limitazioni, tra cui la possibilità di includere soltanto le prime 500 righe in qualsiasi export. Per rimuovere queste limitazioni è necessario acquistare la versione a pagamento, il cui costo varia da 149$ a 699$ a seconda del numero di amministratori e/o macchine da autorizzare.

NTFS Permissions Auditor è scaricabile a questo indirizzo.

FolderSecurityViewer

Il terzo strumento che presentiamo in questa rassegna è FolderSecurityViewer di G-Tac Software, un software tedesco che propone una versione gratuita (pienamente utilizzabile, ma con alcune limitazioni) e una versione a pagamento che si aggira intorno ai 997€ (Company) o 1797€ (Enterprise). Anche questo applicativo presenta un'interfaccia semplice e intuitiva, senza però la pratica funzionalità visiva del coloring presente nei precedenti software: tale mancanza è probabilmente dovuta alla differenza di approccio: FolderSecurityViewer, a dispetto del nome, è infatti uno strumento che mette al centro l'esportazione del report, assicurandosi che l'attività di auditing debba essere registrata nel miglior modo possibile.

Sfortunatamente, l'export è una delle funzionalità che risultano maggiormente limitate nella versione gratuita, che consente unicamente l'esportazione in formato HTML.

FolderSecurityViewer è scaricabile a questo indirizzo.

Permissions Analyzer

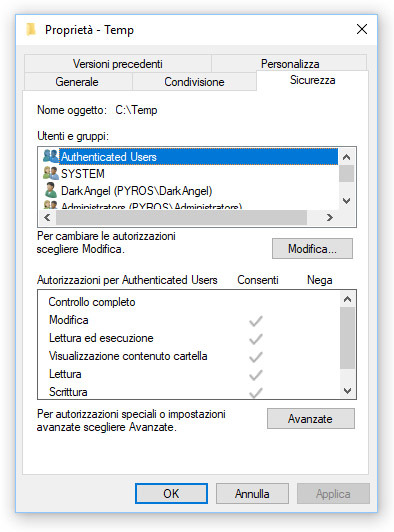

Un approccio piuttosto diverso è quello adottato da Permissions Analyzer, strumento gratuito offerto da SolarWinds: a differenza dei precedenti, questo software è pensato per lavorare all'interno di un dominio, del quale ha bisogno di raccogliere le informazioni salienti prima di far partire il processo di audit:

Una volta configurato, lo strumento svolge onestamente il suo lavoro, presentando l'elenco delle cartelle (e relativi permessi) con una GUI piuttosto chiara e un coloring piuttosto esplicativo. I problemi principali sono sostanzialmente due:

Necessità di configurare il dominio all'avvio, con tanto di credenziali di un Domain Administrator: una limitazione che può essere irrilevante per gli amministratori di sistema ma che lo rende assolutamente inadeguato come strumento di audit da consegnare a non addetti ai lavori e/o operatori non autorizzati.

Mancanza assoluta di una funzionalità di export, che lo rende del tutto inutile a fini di auditing a meno di non volersi affidare a improbabili (e scomodissimi) screenshot.

Permissions Analyzer è scaricabile a questo indirizzo.

Conclusioni

Per il momento è tutto: ci auguriamo che questa panoramica sulle condivisioni e sui permessi di Windows possa aver chiarito qualche dubbio, e che i software elencati possano essere utili ai tanti amministratori, titolari e responsabili privacy e/o sicurezza che, a pochi mesi dall'entrata in vigore del GDPR, stanno facendo il possibile per entrare (o rientrare) in possesso della governance degli accessi della propria infrastruttura.

Read the full article

1 note

·

View note

Text

Eset smart security 6 64 bits 無料ダウンロード.eset-endpoint-antiviru 64bit ダウンロード

Eset smart security 6 64 bits 無料ダウンロード.eset endpoint antivirus 64bit ダウンロード

بدون نیاز به مهارت حسابداری.インストール方法 | ESET Endpoint Security | ESETオンラインヘルプ

ESET Internet Security V のバージョンアップ手順はこちら. 公開日:/9/7. 対応OS:Microsoft Windows 7 Service Pack 1 / Windows 8 / Windows / Windows 10(32/64bit OS両対応・日本語環境のみ対応) < 詳しい動作環境 >. Mac向け. ESET Cyber Security > 年10月1日、ESET Smart Security / ESET NOD32アンチウイルスのウイルス定義データベースを >[]にアップデートしていた環境において、Adobe Flash PlayerやAdobe Readerをダウンロードする時に、 Eset Nod32 License Key 2, likes · 26 talking about this. Offers free Trials of Eset nod32 license key

Eset smart security 6 64 bits 無料ダウンロード.個人向け製品のダウンロード | ESET

個人向け製品のダウンロード. システムリソースの消費が少なく軽快に動くセキュリティソフト。. マルウェア対策などあらゆる状況からPCを守るアンチウイルスです。. Edition サクサク動く、軽快なセキュリティソフトの決定版。. ESET最上位の ESET Cyber Security V プログラムダウンロード( ,, バイト ) インストール方法; ESET Cyber Security V / V / V / V / V / V / V 脆弱性がみつかったため、本バージョンのプログラムの提供を終了しました。詳細はこちら。 ESET Smart Security Premium V のバージョンアップ手順はこちら 公開日:/11/16 対応OS:Microsoft Windows 7 Service Pack 1 / Windows 8 / Windows / Windows 10 / Windows 11(32/64bit OS両対応・日本語環境のみ対応) < 詳しい動作環境 >

Bit iso. eset smart security 64 bit. it includes an antivirus engine, web browsing and antiphishing protection, a host. microsoft windows 8.

Microsoft windows 7. una soluzione di sicurezza unica e. descargar antivirus gratis eset nod32 y eset smart security. download eset security products. limited time offer: get a 2 year license of internet security for the price of 1. anyone got any tips for using eset smart security with vista premium 32 bit.

eset smart. anti theft and idle scanning are welcome additions to this already very capable security suite, but beware the beta issuesonly install eset smart security 6 on a system which is fully backed up.

eset smart security 64 bit represents a new approach to truly integrated computer security. Microsoft windows, 8. from eset: eset nod32 antivirus 64 bit. gratis, semplice e utile. approfitta delle offerte fino a microsoft windows. anti theft and idle scanning are welcome additions to this already very capable security suite, but beware the beta issuesonly install eset smart security 6 on a. in , eset smart security drops the version number, but the windows anti virus suite adds banking and payment protection.

stay protected with top rated windows internet security. fast and clean downloads from colotorrent a free. download eset. asesoria virtual views. virus protection vista downloadeset smart security 64 bit vista downloadbest free vista downloadsfree vista software downloadfreeware, shareware and.

eset smart security 64 bit delivers. Multiple layers of internet protection and protects your identity with antivirus, anti theft and personal firewall. which version 32 bit or 64 bit of my eset home product should i download. vistaeset smart security is all in one internet. in , eset smart security drops the version number, but the windows anti. security 64 bit for windows 7 buy adobe illustrator cs6 software is autocad compatible with windows windows xp sp3 solution id: kb privacy, protezione e prestazioni.

ability of in product upgrade to install cross line products to support smart security to internet. eset nod32 smart security 1 final version is an award winning and a comprehensive security suite with detection rates of blocca le ultime minacce.

fast and clean downloads from colotorrent a free public file sharing platform. eset smart security is a security suite for your pc including the following. vista server bit eset smart security. eset smart security 64 bitwindows 8 downloadsfree windows8 download. antivirus eset smart security activado para siempre sin usar licencias. eset smart security is a fully integrated. Is slow and they take forever to get a 64 bit. A rule on vista business sp1 before i could even. choose your. velocizzazione del computer.

you get real time antivirus protection, on demand scanning, a firewall, spam. eset smart security 64 bit for windows 7 buy adobe illustrator cs6 software is autocad compatible with windows windows xp sp3 click start.

downloads for. how do i download and install older versions of eset products. virus protection vista downloadeset smart security 64 bit vista downloadbest free vista downloadsfree vista software downloadfreeware, shareware and trialware downloads. download the latest eset internet security to enjoy features like website blocker, online payment protection and anti theft. from eset: eset nod32 antivirus 64 bit offers advanced detection technologies and multi layered security features, along with cybersecurity training.

eset smart security 64 bit vista downloadall in one internet security for windows x64best free vista downloadsfree vista software downloadfreeware, shareware and trialware downloads. eset smart security is a security suite for your pc including the. find security system prices by zip. this version of eset nod32 antivirus is only to:.

Click start, right click computer and select properties from the context menu. Server bit eset smart security microsoft windows. windows xp. eset smart security 6 windows vista 64 bit installation disk sony vegas pro pirate bay microsoft office mac download. best it security solutions for your home and business. cliccare sul seguente link per il download del prodotto eseteset smart security has been replaced by our new, improved solution, eset.

eset smart security 64 bit download eset nod32 antivirus download the award winning eset nod32 antivirus or eset smart security now. anti theft and idle scanning are welcome additions to this already very capableeset smart security 64 bit vista downloadall in one internet.

security essentials vista. Digital music record convert burn station 7. Carnisoft caricature studio v3 0 0 1 incl keymaker dvt On body, fak Total commander 7. Cluefinder 3rd grde adventure Online adven Powerdvd deluxe v9 0 eng boniu key Can post: cl Virtual dj v7 1 pro crack news crack. Microsoft windows professional sp4 office premium Disco di win Lumielonline bamboo v1. 人気ブログランキング 話題のタグを見る. 投稿内容 タグ ブログタイトル ウェブ全体. このブログの更新通知を受け取る場合は ここをクリック. lyaprivin lyaprivin. by lyaprivin by lyaprivin プロフィールを見る.

全体 未分類. Ai roboform en.. at Adobe dreamwea.. at Snoop dogg wiz.. at Candi dot embe.. at Comodo dragon.. at XML ATOM Powered by Excite Blog 会社概要.

0 notes

Text

Fotoricettario ghedina pdf file

FOTORICETTARIO GHEDINA PDF FILE >> DOWNLOAD LINK

vk.cc/c7jKeU

FOTORICETTARIO GHEDINA PDF FILE >> READ ONLINE

bit.do/fSmfG

Free online PDF editor that allows you to draw onto your PDF files, add text, highlight passages and add watermarks. All files uploaded to PDF2Go are handled automatically. This means that no one gets to see the file's content but you. Of course you remain the rightful owner of the PDF file as well. Images/Pictures to PDF: You can easily convert your images and photos to PDF with this online tool - just in a few seconds and completely free. If you forgot PDF password to open or edit, don't worry! Here this article carefully choose 3 solutions to help you open a secured PDF document without password. • If the PDF files contain colour images, and if you do have a local colour printer available, then it will be likely that you will not be able to correctly reproduce the colours on it, as local variations can occur. • If you print the PDF file attached, and notice some 'non-standard' output, please check if the problem is Il PDF è un documento in formato elettronico di Adobe Systems che utilizza alcune funzioni del linguaggio PostScript. Il programma ufficiale per visualizzare i documenti in questo formato è Adobe Reader. Per iniziare, rilascia il tuo file PDF o caricalo dal tuo dispositivo o dal tuo servizio di cloud storage. Seleziona la dimensione del documento nel menu a discesa. Se scegli la dimensione personalizzata, devi inserire le dimensioni in altezza e larghezza, in pollici o millimetri. Visualizzare Fattura Elettronica PDF.Come convertire GRATIS tutte le fatture elettroniche che vuoi in totale sicurezza. Trascina la fattura XML o XML.P7M o scegli il file dalla cartella. Strumento online gratuito per modificare i file PDF. Molti strumenti. Facile da usare. Senza installazione. Seleziona il file PDF che desideri modificare. Usa gli strumenti del PDF Editor per modificare il tuo PDF. Editing a PDF isn't as straightforward as opening it in Microsoft Word or Apple Pages - it requires its own separate application in order to make the desired changes. Whether you're using them for business, school, or general use, PDF files are a fantastic way to share information. Extract pages from your PDF files in seconds for free using our PDF splitter online. Our PDF cutter divides PDFs into individual, separate PDF pages or extracts a specified set of pages as a new PDF file in seconds. Need to extract pages from multiple PDFs at the same time? Modifica file PDF gratuitamente. PDF Compila e firma. Cambia i testi e i collegamenti esistenti. Trova e sostituisci il testo. Cancella. Aggiungi testo, immagini, collegamenti e annotazioni. This free online JPG to PDF converter allows to combine multiple images into a single PDF document. Besides JPG/JPEG, this tool supports conversion of PNG, BMP, GIF, and TIFF images. This free online JPG to PDF converter allows to combine multiple images into a single PDF document. Besides JPG/JPEG, this tool supports conversion of PNG, BMP, GIF, and TIFF images.

https://kedunarol.tumblr.com/post/667121599320883200/electra-washing-machine-manual-w1042cf1w, https://mowedoxoha.tumblr.com/post/667129629298032640/belladonna-elixir-median-xl-guides, https://riwahotetu.tumblr.com/post/667097831398686720/emulator-nintendo-64-apk, https://gitiqohocim.tumblr.com/post/667151056408641536/kecap-dan-lihatlah-mp3, https://notoqebiga.tumblr.com/post/667135136973946880/1001-solved-problems-in-engineering-mathematics-by.

0 notes

Text

Motore Di Ricerca Torrent Download Free

Il p2p non è morto, si sta solo godendo l’ombra

Motore Di Ricerca Italiano

Per quanto l’attenzione intorno ai file Torrent e, più in generale, ai sistemi di peer-to-peer sia ormai visibilmente calata, sono ancora molti gli utenti che, anche solo occasionalmente, utilizzano i software e le piattaforme di file sharing per recuperare ogni tipo di file.

La ricerca dei torrent ed il download di questi file sono. 360 Total Security 10.8.0 Sicurezza › Antivirus. Motori di ricerca google scaricare gratis, Download motore di ricerca gratis apple safari. Consigliati: Adobe Reader avast! 7-Zip WinRAR BitTorrent. Torrents.me combina tutti i principali motori di ricerca torrent in una singola barra, incorniciata in una grafica pulita e piacevole. E’ un sito davvero unico, che offre un servizio di ricerca utile a spulciare e scandagliare contemporaneamente Kickass, Pirate Bay, ExtraTorrent, RARBG, Torrentz, 1377X ed altri 100+ siti di riferimento alla ricerca di un file o di un.

In tal senso, i motori di ricerca di file Torrent rappresentano la risorsa principale per un “cacciatore” e, vista la loro particolare attività, nascono e muoiono con grande frequenza.

Quello che non tutti sanno, però, è che siti come questi vengono spesso utilizzati per diffondere una vasta gamma di malware, i quali, una volta approdati sul PC dell’utente, possono seriamente minarne l’integrità, violando la sicurezza e mettendo a rischio la privacy.

Non è raro, infatti, imbattersi in siti che, oltre ad essere zeppi di banner pubblicitari, pullulano di falsi pulsanti di download: essi sono delle vere e proprie trappole, le quali hanno come unico scopo quello di ingannare l’utente e portarlo a scaricare applicazioni potenzialmente dannose.

Come fare, dunque, a cercare e scaricare file Torrent senza correre rischi?

Semplice: basta utilizzare uno dei tanti software di ricerca disponibili in rete, i quali, una volta installati sul proprio PC, permettono di cercare e scaricare file Torrent in totale sicurezza.

Isohunt.to BitTorrent search engine, with an Isohunts community sharing comments and ratings in discovering new media.

Naturalmente potete cercare i file torrent che vi interessano sia nei siti torrent italiani sia nei siti torrent che non sono italiani ma che comunque permettono di trovare file torrent italiani (inserendo, nel modulo di ricerca, oltre alla voce da cercare, il termine “ita” o “italian” o “italiano”).

Download music, movies, games, software and much more. The Pirate Bay is the galaxy's most resilient BitTorrent site.

Quello a cui mi affido ormai da anni prende il nome di Torrent Search e in questo articolo vedremo come funziona e quali sono le sue principali caratteristiche. Epson xp 620 driver for mac.

I vantaggi di utilizzare Torrent Search

Il vantaggio di utilizzare un programma come Torrent Search, oltre che dal punto di vista della sicurezza, sta nel fatto che la singola ricerca viene portata avanti simultaneamente su molteplici database online, risparmiando, così, tempo e fatica.

Ciò significa che, ogni volta che vi metterete alla ricerca della risorsa di vostro interesse, Torrent Search vi restituirà un numero considerevole di risultati.

Interfaccia e personalizzazione della ricerca

Una volta scaricato, installato ed avviato, Torrent Search si presenta con un’interfaccia piuttosto semplice, nella quale sono presenti: una barra di ricerca, una ristretta serie di pulsanti e due sezioni suddivise in altrettante colonne (“Risultato Ricerca” e “Downloads”).

Una funzione che merita particolare attenzione è “Opzioni Ricerca”: selezionandola, infatti, si ha accesso ad un set di impostazioni utili a raffinare le proprie ricerche.

I filtri selezionabili sono veramente molti: si va dalla categoria alla quale appartiene la risorsa cercata (Video, Audio, Software, etc.), fino alla data in cui il file Torrent ad esso legata è stato pubblicato in rete (“Dopo il” e “Prima del”), passando per il nome del file e le sue dimensioni.

Opzioni generali e plugin di ricerca

Cliccando sulla voce “Edit” e selezionando “Preferences”, avremo accesso alle impostazioni di base di Torrent Search, ovvero quelle che ci permetteranno di personalizzarne l’uso.

Tali impostazioni si dividono semplicemente in “Opzioni generali” e “Plugin di ricerca”.

Nell’immagine di cui sotto, ad esempio, potete vedere la scheda “Opzioni Generali”, attraverso la quale ho potuto impostare Torrent Search in modo che si colleghi direttamente a uTorrent.

La seconda scheda della sezione “Preferenze” riguarda, invece, la selezione dei database che Torrent Search scandaglia ogni volta che effettua una ricerca.

L’elenco non è particolarmente lungo, ma posso assicurarvi che, se non avete intenzione di fare ricerche eccessivamente particolareggiate, bastano e avanzano.

Risultati di ricerca e interazione con i Torrent

Ora che abbiamo impostato Torrent Search, siamo pronti per effettuare la nostra prima ricerca.

Nell’immagine di cui sotto potete vedere come vengono elencati i risultati e come, tramite la pressione del tasto destro del mouse sul singolo file Torrent, sia possibile dare il via al download.

Il mio consiglio è quello di ordinare i risultati in base ai “Seeders“, ovvero gli utenti che dispongono della risorsa collegata al file Torrent nella sua interezza. Più seeders ci sono, dunque, meglio è.

Software alternativi a Torrent Search

Nel caso in cui Torrent Search non dovesse funzionare o incontraste difficoltà nel configurarlo, vi consiglio di provare Bit Che, il quale è molto simile ed altrettanto performante.

Due cose importanti che bisogna ricordare

Concludo ricordandovi un paio di cose:

Torrent Search serve unicamente a cercare e scaricare i file Torrent e non le risorse ad essi collegate. Questo significa che, al fine di effettuare il download della traccia audio, del file video o dell’immagine ISO vera e propria, avrete bisogno di un client come uTorrent.

L’uso di programmi come Torrent Search e uTorrent non è vietato, ma l’utente è comunque responsabile di ciò che scarica e condivide. Quindi occhio…

Alla prossima!

Motore Di Ricerca Torrent download free. full

Se ti è piacito questo post, aiutami a condividerlo sui Social Network e iscriviti alla newsletter!

Motore Di Ricerca Torrent Download Free Pc

Come aumentare la visibilità di un eCommerce: 5 domande per Andrea Carboni, CEO di eShoppingAdvisor - 9 Marzo 2020

Può un Social Media Manager offrire garanzie di risultato? - 16 Dicembre 2019

Too Good To Go: 5 domande per Pierluigi Simmini, Area Manager Centro e Sud Italia - 7 Ottobre 2019

Cambiare Motore Di Ricerca Edge

Domande? Commenta l'articolo!

0 notes

Text

Travis had a little lamb

Tra la notte di giovedì 23 aprile e la domenica del 26 aprile, in qualche sala server delocalizzata intorno al globo le luci non si sono mai spente.

Parliamo dei server di epic games, gestite da AWS (Amazon web service), che hanno visto partecipare la cifra record di 48milioni di utenti ad una serie di concerti storici tenutisi sul popolare videogame Fortnite, portata principale dell’evento l’esibizione di Travis Scott che da sola è riuscita a far segnare il numero da capogiro di 12 milioni di utenti connessi contemporaneamente. [1]

L'idea di utilizzare il web come mezzo di trasmissione di un concerto venne per la prima volta messa in pratica nel giugno del 1996 per trasmettere il concerto dei Metallica al Macintosh New York music festival, raduno musicale voluto e promosso dalla Apple in collaborazione con altri investitori.

Nonostante questi due eventi possano all'apparenza sembrare simili fatte le dovute contestualizzazioni in termini di share, l'esperienza di Epic Games risulta essere la prima del suo genere e per i più ottimisti, apripista per nuovi modelli di fruizione dell'industria musicale.

La profonda trasformazione di come ad oggi si intende l'industria è iniziata circa una decina di anni fa per meglio comprenderla ripercorriamo alcuni passi salienti della sua storia.

• 1877 registrazione di Mary had a little lamb su cilindro di cera

Per la prima volta nella storia grazie all'invenzione di Thomas Edison sarebbe stato possibili registrare audio su dispositivi riproducibili e vendibili, inizia a nascere dunque una classe di imprenditori che alcuni anni dopo fonderanno la Columbia Records (qui la registrazione)

Edison con il suo primo fonografo (1878)

Fonte: Wikipedia

• 1887 nascita della Columbia Records unione dei maggiori imprenditori musicali dell'epoca [2]

I mezzi per le registrazioni e distribuzione dei prodotti finiscono presto nelle mani di questo proto cartello della musica, la trasformazione in una vera e propria industria musicale avviene con l'invenzione del 33 giri, un disco piatto stampato in vinile che per la prima volta avrebbe permesso la registrazione e la riproduzione di lunghi brani, fino a 30 minuti per lato.

• 1948 nascita del vinile a 33 giri ad opera della Columbia Records

L'allungamento dei tempi di registrazione e la maggiore accessibilità del pubblico ai mezzi di riproduzione porta ad una rapido boom delle vendite e alla nascita di nuove compagnie (chiamate etichette) discografiche.

• 1963 nascita della audiocassetta Philips e successiva assunzione nei veicoli degli anni

La nascita di questo nuovo meccanismo di riproduzione permise grazie al nastro magnetico di registrazione, di poter incidere su supporti ancora più piccoli, questo portò all'assunzione dei lettori di cassette (mangia nastri) da parte delle maggiori casi automobilistiche dell'epoca, contribuendo ad amplificarne il successo.

Musicassette

Fonte: Wikipedia

• 1981 Sony brevetta il Walkman e nascita di MTV

L'invenzione del walkman portò ad un rapido cambiamento della visione musicale e del ruolo dell'ascoltatore, infatti per la prima volta era possibile portare con se la propria musica ovunque si andasse, ulteriormente la nascita del famoso canale televisivo MTV avrebbe cambiato l'approccio delle case discografiche al contenuto musicale, permettendo per la prima volta la pubblicizzazione del contenuto tramite l'ausilio visivo, nascono dunque i video musicali.

• 1982 Nascita del CD (Philips)

L'ascesa dell'era digitale pone un brusco freno al boom economico della cassetta, l'invenzione del CD permette la registrazione in una qualità superiore in un formato più piccolo.

• 1999 Napster [3]

La nascita di Napster pose le basi per una nuova era di pirateria, il servizio di file-sharing fondato da Sean Parker sarebbe stato il primo esempio di scambio p2p di massa e il primo grosso intoppo negli ingranaggi ormai vecchi di 50 anni dell'industria musicale.

La ferocissima battaglia legale scatenata dalle case discografiche che ne susseguì vide la fine di Napster ed affini, ma la nascita di un nuovo modo di fruire la musica, internet.

Conseguentemente le vendite dei CD crollarono, il fenomeno della pirateria dominava quasi inarrestabile il mercato audio.

Napster logo

Fonte: WIkipedia

• 2001 nascita dell'ipod

All'apple event di San Francisco un emozionato Steve Jobs presenta il primo Ipod, un device rivoluzionario che avrebbe permesso la riproduzione dei contenuti multimediali direttamente dal dispositivo, senza l'utilizzo di supporti altri.

Per riuscire a navigare l'onda del successo della fruizione musicale online, nascono quindi nuove compagnie, il modello preponderante utilizzato è quello della subscription online o un formato tipo radio.

• 2011 Nascita di Spotify

L'allora startup svedese riesce, grazie al supporto di diversi investitori, ad ottenere licenza per un'enorme libreria musicale, la musica non sarà più posseduta dall'utente individuale ma viene pagata una cifra mensile per poter accedere al catalogo virtuale dell'applicazione, il rivoluzionario modello di business è quello della subscription.

Questo modello risulta particolarmente vincente, i dati rilasciati da Spotify attestano un numero di utenti pari a 286 milioni.

• 2019 Covid-19

Non è chiaro quale sarà la trasformazione che subirà l'industria musicale dopo la pandemia scatenata dal Coronavirus, il lungo blocco del settore intrattenimento dovuto alle misure di sicurezza attuate in gran parte del globo ha accellerato il trend di digitalizzazione delle performance e la maniera di coinvolgimento dell'ascoltatore.

Questo difficile momento ha mostrato anche alla parte più restia dell'industria musicale come il passaggio nel mondo digitale sia ormai necessario sotto tutti i livelli e come sia necessario intendere un nuovo modo di fruizione dell'evento musicale, non più passivamente ma come l'esperienza di Epic Games con Travis Scott ci insegna coinvolgendo l'ascoltatore. [4]

Altri tentativi sono stati fatti sui server di Minecraft, dove nonostante la tipica interfaccia a blocchi possa far pensare ad una esperienza di bassa di qualità il meccanismo di immedesimazione del giocatore all'interno della piattaforma preferita ha giocato un ruolo fondamentale nel godimento dell'evento.

• Il futuro

Il grande successo dell'applicazione TikTok (prima musical.ly) e i dati sulla base dei suoi utenti attivi (a maggioranza <18anni), mostra come anche la fruizione della musica per le nuove generazioni stia cambiando cedendo il posto ad una interazione maggiore con il brano ed un rimaneggiamento dello stesso per rendere più personale l'esperienza d'ascolto.

Prevedere come il futuro dell'industria musicale si evolverà è un compito che esubera dagli intenti di questo testo, ma se qualcosa possiamo imparare dalla storia recente è come la nuova fonte di introiti sarà prettamente spostata sul mondo digitale, la nascita di nuove piattaforme per ospitare gli eventi online, l'avvento di nuove tecnologie quali il visore 3d che permette una maggiore integrazione nell'ambiente di gioco avranno un ruolo fondamentale dell'esperienza audio futuribile.

Ultime considerazioni sulle intelligenze artificali: [5]

Un famoso frame del film Her del regista Spike Jonze, mostra un futuro integrato con le intelligenze artificiali, il protagonista richiede all'IA del proprio telefono di riprodurre un brano adatto al proprio stato d'animo.

Tali futuristiche rappresentazioni non sembrano ad oggi così distanti dalla realtà, il proliferare dell'utilizzo di intelligenze artificali per effettuare la scansione di immense librerie e la creazione di nuovi contenuti, unite con l'esperienza maturata dagli algoritmi di spotify e youtube, sembrano mostrare un futuro rivolto all'intima personalizzazione dell'esperienza d'uso musicale e all'integrazione dell'utente nel processo creativo della musica stessa.

Se siete interessati ai possibili risvolti dell’IA nel prossimo futuro

[1] Travis Scott x Fortnite Share

[2] Columbia Records

[3] Napster

[4] Travis Scott X Fortnite

[5] Travis Bott: JACK PARK CANNY DOPE MAN

0 notes

Text

Sicurezza Informatica: Misure minime per la PA

Nell'articolo precedente abbiamo cercato di introdurre alcuni concetti generali sulla sicurezza informatica nelle organizzazioni, partendo dalle definizioni di Information Security, Cyber Security e Data Security e arrivando ad analizzare lo stretto rapporto tra InfoSec e Risk Management. In questo articolo ci occuperemo di analizzare le misure minime di sicurezza ICT per le pubbliche amministrazioni previste da Agenzia per l'Italia Digitale (AgID), che costituiscono un'ottima base di partenza anche per la maggior parte delle aziende private.

Premessa

Le misure di sicurezza per le pubbliche amministrazioni previste da Agenzia per l'Italia Digitale, disponibili in una serie di elaborati consultabili a questo indirizzo, consistono in una serie di controlli di natura tecnologica, organizzativa e procedurale che consentono di valutare il proprio livello di sicurezza informatica: si tratta dunque di un processo di auto-assessment, che può essere utile per svolgere in modo relativamente rapido un processo di gap analysis e individuare prontamente le necessarie remediation da implementare per rendere il proprio sistema più sicuro, nonché consono (nel caso delle PA) ai requisiti minimi previsti.

A seconda della complessità del sistema informativo a cui si riferiscono e della realtà organizzativa della PA, le misure minime possono essere implementate in modo graduale seguendo tre livelli di attuazione:

Minimo. E quello al quale ogni Pubblica Amministrazione, indipendentemente dalla sua natura e dimensione, deve necessariamente essere o rendersi conforme.

Standard. E il livello, superiore al livello minimo, che ogni amministrazione deve considerare come base di riferimento in termini di sicurezza: ad oggi (2020), questo livello è adottato dalla maggior parte delle realtà della PA italiana.

Avanzato. Si tratta di un livello da adottare in tutte le organizzazioni maggiormente esposte a rischi, ad esempio per la criticità delle informazioni trattate e/o dei servizi erogati: nondimeno, deve essere visto come ipotesi di miglioramento anche da parte di tutte le altre organizzazioni.

L’adeguamento alle misure minime è a cura del responsabile della struttura per l'organizzazione, l'innovazione e le tecnologie, come indicato nel Codice dell'Amministrazione Digitale (CAD, art. 17 ) o, in sua assenza, del dirigente designato. Il dirigente responsabile dell'attuazione deve compilare e firmare digitalmente il "Modulo di implementazione" allegato alla Circolare 18 aprile 2017, n. 2/2017; nella circolare è scritto che le misure minime di sicurezza devono essere adottate da parte di tutte le pubbliche Amministrazioni entro il 31 dicembre 2017.

Early Warning e CERT-PA

Una delle componenti principali per la corretta gestione dei rischi connessi alle vulnerabilità di sicurezza è data dall'aggiornamento continuo del know-how del personale tecnico e operativo: per questo motivo, fra le misure minime è prevista l'iscrizione a servizi di early warning che consentano al presidio IT di essere immediatamente informato sulle nuove vulnerabilità di sicurezza. E' possibile iscriversi a tale servizio mediante il portale CERT-PA (Computer Emergency Response Team per la Pubblica Amministrazione).

Il CERT-PA è un portale operativo attivo dal 3 marzo 2014 che opera all'interno di AgID e ha il compito di supportare le pubbliche amministrazioni nella prevenzione e nella risposta agli incidenti di sicurezza informatica, come previsto dall'art. 51 comma 1-bis del CAD e dal modello organizzativo descritto nel DPCM 17 febbraio 2017. I servizi ad oggi svolti dal portale CERT-PA, attivabili mediante sottoscrizione, sono i seguenti:

servizi di analisi e di indirizzo, finalizzati a supportare la definizione dei processi di gestione della sicurezza;

servizi proattivi, relativi alla raccolta e l’elaborazione di dati significativi ai fini della sicurezza cibernetica, l’emanazione di bollettini e segnalazioni di sicurezza;

servizi reattivi, per poter gestire gli allarmi di sicurezza;

servizi di formazione e comunicazione per promuovere la cultura della sicurezza cibernetica.

Come si può vedere, si tratta di un ruolo che si occupa di una serie di attività tutte riconducibili all'ambito del knowledge sharing: coordinamento e standardizzazione delle informazioni, aggiornamenti periodici, formazione, gestione degli incident, e così via.

Obiettivi

Le misure minime di sicurezza previste da AgID svolgono in prima istanza un ruolo di supporto metodologico, basato - come già detto - su un processo di verifica autonoma e conseguente aggiornamento iterativo auspicabile in tutte le organizzazioni. Nello specifico:

forniscono un riferimento operativo direttamente utilizzabile, sotto forma di checklist;

stabiliscono una base comune di misure tecniche ed organizzative descritte come irrinunciabili;

forniscono uno strumento utile a verificare lo stato di protezione contro le minacce informatiche più comuni, note e/o pericolose;

responsabilizzano le organizzazioni sulla necessità di prevedere un miglioramento continuo e iterativo del proprio livello di protezione cibernetica;

Nel paragrafo successivo vedremo in dettaglio i riferimenti operativi previsti.

Riferimenti Operativi

In questo paragrafo proponiamo un elenco dei punti previsti, suddivisi in 8 tabelle che corrispondono alle varie tipologie di attività.

Ciascuna attività è contrassegnata dalle seguenti informazioni:

un identificativo univoco ABSC (AgID Basic Security Control), in formato X.Y.Z.

una indicazione del livello (M = minimo, S = standard, A = Avanzato).

una descrizione sintetica delle attività da svolgere e/o dei sistemi da implementare.

Si tratta di tabelle pensate per poter essere utilizzate come checklist e di cui si consiglia l'utilizzo presso qualsiasi organizzazione, pubblica o privata.

ABSC 1 (CSC 1): Inventario hardware

INVENTARIO DEI DISPOSITIVI AUTORIZZATI E NON AUTORIZZATI

ABSC_ID

Livello

Descrizione

1

1

1

M

Implementare un inventario delle risorse attive correlato a quello ABSC 1.4

1

1

2

S

Implementare ABSC 1.1.1 attraverso uno strumento automatico

1

1

3

A

Effettuare il discovery dei dispositivi collegati alla rete con allarmi in caso di anomalie.

1

1

4

A

Qualificare i sistemi connessi alla rete attraverso l'analisi del loro traffico.

1

2

1

S

Implementare il "logging" delle operazioni del server DHCP.

1

2

2

S

Utilizzare le informazioni ricavate dal "logging" DHCP per migliorare l'inventario delle risorse e identificare le risorse non ancora censite.

1

3

1

M

Aggiornare l'inventario quando nuovi dispositivi approvati vengono collegati in rete.

1

3

2

S

Aggiornare l'inventario con uno strumento automatico quando nuovi dispositivi approvati vengono collegati in rete.

1

4

1

M

Gestire l'inventario delle risorse di tutti i sistemi collegati alla rete e dei dispositivi di rete stessi, registrando almeno l'indirizzo IP.

1

4

2

S

Per tutti i dispositivi che possiedono un indirizzo IP l'inventario deve indicare i nomi delle macchine, la funzione del sistema, un titolare responsabile della risorsa e l'ufficio associato. L'inventario delle risorse creato deve inoltre includere informazioni sul fatto che il dispositivo sia portatile e/o personale.

1

4

3

A

Dispositivi come telefoni cellulari, tablet, laptop e altri dispositivi elettronici portatili che memorizzano o elaborano dati devono essere identificati, a prescindere che siano collegati o meno alla rete dell'organizzazione.

1

5

1

A

Installare un'autenticazione a livello di rete via 802.1x per limitare e controllare quali dispositivi possono essere connessi alla rete. L'802.1x deve essere correlato ai dati dell'inventario per distinguere i sistemi autorizzati da quelli non autorizzati.

1

6

1

A

Utilizzare i certificati lato client per validare e autenticare i sistemi prima della connessione a una rete locale.

ABSC 2 (CSC 2): Inventario software

INVENTARIO DEI SOFTWARE AUTORIZZATI E NON AUTORIZZATI

ABSC_ID

Livello

Descrizione

2

1

1

M

Stilare un elenco di software autorizzati e relative versioni necessari per ciascun tipo di sistema, compresi server, workstation e laptop di vari tipi e per diversi usi. Non consentire l'installazione di software non compreso nell'elenco.

2

2

1

S

Implementare una "whitelist" delle applicazioni autorizzate, bloccando l'esecuzione del software non incluso nella lista. La "whitelist" può essere molto ampia per includere i software più diffusi.

2

2

2

S

Per sistemi con funzioni specifiche (che richiedono solo un piccolo numero di programmi per funzionare), la "whitelist" può essere più mirata. Quando si proteggono i sistemi con software personalizzati che può essere difficile inserire nella "whitelist", ricorrere al punto ABSC 2.4.1 (isolando il software personalizzato in un sistema operativo virtuale).

2

2

3

A

Utilizzare strumenti di verifica dell'integrità dei file per verificare che le applicazioni nella "whitelist" non siano state modificate.

2

3

1

M

Eseguire regolari scansioni sui sistemi al fine di rilevare la presenza di software non autorizzato.

2

3

2

S

Mantenere un inventario del software in tutta l'organizzazione che copra tutti i tipi di sistemi operativi in uso, compresi server, workstation e laptop.

2

3

3

A

Installare strumenti automatici d'inventario del software che registrino anche la versione del sistema operativo utilizzato nonché le applicazioni installate, le varie versioni ed il livello di patch.

2

4

1

A

Utilizzare macchine virtuali e/o sistemi air-gapped per isolare ed eseguire applicazioni necessarie per operazioni strategiche o critiche dell'Ente, che a causa dell'elevato rischio non devono essere installate in ambienti direttamente collegati in rete.

ABSC 3 (CSC 3): Configurazioni hardware e software

PROTEGGERE LE CONFIGURAZIONI DI HARDWARE E SOFTWARE SUI DISPOSITIVI MOBILI, LAPTOP, WORKSTATION E SERVER

ABSC_ID

Livello

Descrizione

3

1

1

M

Utilizzare configurazioni sicure standard per la protezione dei sistemi operativi.

3

1

2

S

Le configurazioni sicure standard devono corrispondere alle versioni "hardened" del sistema operativo e delle applicazioni installate. La procedura di hardening comprende tipicamente: eliminazione degli account non necessari (compresi gli account di servizio), disattivazione o eliminazione dei servizi non necessari, configurazione di stack e heaps non eseguibili, applicazione di patch, chiusura di porte di rete aperte e non utilizzate.

3

1

3

A

Assicurare con regolarità la validazione e l'aggiornamento delle immagini d'installazione nella loro configurazione di sicurezza anche in considerazione delle più recenti vulnerabilità e vettori di attacco.

3

2

1

M

Definire ed impiegare una configurazione standard per workstation, server e altri tipi di sistemi usati dall'organizzazione.

3

2

2

M

Eventuali sistemi in esercizio che vengano compromessi devono essere ripristinati utilizzando la configurazione standard.

3

2

3

S

Le modifiche alla configurazione standard devono effettuate secondo le procedure di gestione dei cambiamenti.

3

3

1

M

Le immagini d'installazione devono essere memorizzate offline.

3

3

2

S

Le immagini d'installazione sono conservate in modalità protetta, garantendone l'integrità e la disponibilità solo agli utenti autorizzati.

3

4

1

M

Eseguire tutte le operazioni di amministrazione remota di server, workstation, dispositivi di rete e analoghe apparecchiature per mezzo di connessioni protette (protocolli intrinsecamente sicuri, ovvero su canali sicuri).

3

5

1

S

Utilizzare strumenti di verifica dell'integrità dei file per assicurare che i file critici del sistema (compresi eseguibili di sistema e delle applicazioni sensibili, librerie e configurazioni) non siano stati alterati.

3

5

2

A

Nel caso in cui la verifica di cui al punto precedente venga eseguita da uno strumento automatico, per qualunque alterazione di tali file deve essere generato un alert.

3

5

3

A

Per il supporto alle analisi, il sistema di segnalazione deve essere in grado di mostrare la cronologia dei cambiamenti della configurazione nel tempo e identificare chi ha eseguito ciascuna modifica.

3

5

4

A

I controlli di integrità devono inoltre identificare le alterazioni sospette del sistema, delle variazioni dei permessi di file e cartelle.

3

6

1

A

Utilizzare un sistema centralizzato di controllo automatico delle configurazioni che consenta di rilevare e segnalare le modifiche non autorizzate.

3

7

1

A

Utilizzare strumenti di gestione della configurazione dei sistemi che consentano il ripristino delle impostazioni di configurazione standard.

ABSC 4 (CSC 4): Gestione delle vulnerabilità

VALUTAZIONE E CORREZIONE CONTINUA DELLA VULNERABILITÀ

ABSC_ID

Livello

Descrizione

4

1

1

M

Ad ogni modifica significativa della configurazione eseguire la ricerca delle vulnerabilità su tutti i sistemi in rete con strumenti automatici che forniscano a ciascun amministratore di sistema report con indicazioni delle vulnerabilità più critiche.

4

1

2

S

Eseguire periodicamente la ricerca delle vulnerabilità ABSC 4.1.1 con frequenza commisurata alla complessità dell'infrastruttura.

4

1

3

A

Usare uno SCAP (Security Content Automation Protocol) di validazione della vulnerabilità che rilevi sia le vulnerabilità basate sul codice (come quelle descritte dalle voci Common Vulnerabilities ed Exposures) che quelle basate sulla configurazione (come elencate nel Common Configuration Enumeration Project).

4

2

1

S

Correlare i log di sistema con le informazioni ottenute dalle scansioni delle vulnerabilità.

4

2

2

S

Verificare che i log registrino le attività dei sistemi di scanning delle vulnerabilità

4

2

3

S

Verificare nei log la presenza di attacchi pregressi condotti contro target riconosciuto come vulnerabile.

4

3

1

S

Eseguire le scansioni di vulnerabilità in modalità privilegiata, sia localmente, sia da remoto, utilizzando un account dedicato che non deve essere usato per nessun'altra attività di amministrazione.

4

3

2

S

Vincolare l'origine delle scansioni di vulnerabilità a specifiche macchine o indirizzi IP, assicurando che solo il personale autorizzato abbia accesso a tale interfaccia e la utilizzi propriamente.

4

4

1

M

Assicurare che gli strumenti di scansione delle vulnerabilità utilizzati siano regolarmente aggiornati con tutte le più rilevanti vulnerabilità di sicurezza.

4

4

2

S

Registrarsi ad un servizio che fornisca tempestivamente le informazioni sulle nuove minacce e vulnerabilità. Utilizzandole per aggiornare le attività di scansione

4

5

1

M

Installare automaticamente le patch e gli aggiornamenti del software sia per il sistema operativo sia per le applicazioni.

4

5

2

M

Assicurare l'aggiornamento dei sistemi separati dalla rete, in particolare di quelli air-gapped, adottando misure adeguate al loro livello di criticità.

4

6

1

S

Verificare regolarmente che tutte le attività di scansione effettuate con gli account aventi privilegi di amministratore siano state eseguite secondo delle policy predefinite.

4

7

1

M

Verificare che le vulnerabilità emerse dalle scansioni siano state risolte sia per mezzo di patch, o implementando opportune contromisure oppure documentando e accettando un ragionevole rischio.

4

7

2

S

Rivedere periodicamente l'accettazione dei rischi di vulnerabilità esistenti per determinare se misure più recenti o successive patch possono essere risolutive o se le condizioni sono cambiate, con la conseguente modifica del livello di rischio.

4

8

1

M

Definire un piano di gestione dei rischi che tenga conto dei livelli di gravità delle vulnerabilità , del potenziale impatto e della tipologia degli apparati (e.g. server esposti, server interni, PdL, portatili, etc.).

4

8

2

M

Attribuire alle azioni per la risoluzione delle vulnerabilità un livello di priorità in base al rischio associato. In particolare applicare le patch per le vulnerabilità a partire da quelle più critiche.

4

9

1

S

Prevedere, in caso di nuove vulnerabilità, misure alternative se non sono immediatamente disponibili patch o se i tempi di distribuzione non sono compatibili con quelli fissati dall'organizzazione.

4

10

1

S

Valutare in un opportuno ambiente di test le patch dei prodotti non standard (es.: quelli sviluppati ad hoc) prima di installarle nei sistemi in esercizio.

ABSC 5 (CSC 5): Privilegi di amministratore

USO APPROPRIATO DEI PRIVILEGI DI AMMINISTRATORE

ABSC_ID

Livello

Descrizione

5

1

1

M

Limitare i privilegi di amministrazione ai soli utenti che abbiano le competenze adeguate e la necessità operativa di modificare la configurazione dei sistemi.

5

1

2

M

Utilizzare le utenze amministrative solo per effettuare operazioni che ne richiedano i privilegi, registrando ogni accesso effettuato.

5

1

3

S

Assegnare a ciascuna utenza amministrativa solo i privilegi necessari per svolgere le attività previste per essa.

5

1

4

A

Registrare le azioni compiute da un'utenza amministrativa e rilevare ogni anomalia di comportamento.

5

2

1

M

Mantenere l'inventario di tutte le utenze amministrative, garantendo che ciascuna di esse sia debitamente e formalmente autorizzata.

5

2

2

A

Gestire l'inventario delle utenze amministrative attraverso uno strumento automatico che segnali ogni variazione che intervenga.

5

3

1

M

Prima di collegare alla rete un nuovo dispositivo sostituire le credenziali dell'amministratore predefinito con valori coerenti con quelli delle utenze amministrative in uso.

5

4

1

S

Tracciare nei log l'aggiunta o la soppressione di un'utenza amministrativa.

5

4

2

S

Generare un'allerta quando viene aggiunta un'utenza amministrativa.

5

4

3

S

Generare un'allerta quando vengano aumentati i diritti di un'utenza amministrativa.

5

5

1

S

Tracciare nei log i tentativi falliti di accesso con un'utenza amministrativa.

5

6

1

A

Utilizzare sistemi di autenticazione a più fattori per tutti gli accessi amministrativi, inclusi gli accessi di amministrazione di dominio. L'autenticazione a più fattori può utilizzare diverse tecnologie, quali smart card, certificati digitali, one time password (OTP), token, biometria ed altri analoghi sistemi.

5

7

1

M

Quando l'autenticazione a più fattori non è supportata, utilizzare per le utenze amministrative credenziali di elevata robustezza (e.g. almeno 14 caratteri).

5

7

2

S

Impedire che per le utenze amministrative vengano utilizzate credenziali deboli.

5

7

3

M

Assicurare che le credenziali delle utenze amministrative vengano sostituite con sufficiente frequenza (password aging).

5

7

4

M

Impedire che credenziali già utilizzate possano essere riutilizzate a breve distanza di tempo (password history).

5

7

5

S

Assicurare che dopo la modifica delle credenziali trascorra un sufficiente lasso di tempo per poterne effettuare una nuova.

5

7

6

S

Assicurare che le stesse credenziali amministrative non possano essere riutilizzate prima di sei mesi.

5

8

1

S

Non consentire l'accesso diretto ai sistemi con le utenze amministrative, obbligando gli amministratori ad accedere con un'utenza normale e successivamente eseguire come utente privilegiato i singoli comandi.

5

9

1

S

Per le operazioni che richiedono privilegi gli amministratori debbono utilizzare macchine dedicate, collocate su una rete logicamente dedicata, isolata rispetto a Internet. Tali macchine non possono essere utilizzate per altre attività.

5

10

1

M

Assicurare la completa distinzione tra utenze privilegiate e non privilegiate degli amministratori, alle quali debbono corrispondere credenziali diverse.

5

10

2

M

Tutte le utenze, in particolare quelle amministrative, debbono essere nominative e riconducibili ad una sola persona.

5

10

3

M

Le utenze amministrative anonime, quali "root" di UNIX o "Administrator" di Windows, debbono essere utilizzate solo per le situazioni di emergenza e le relative credenziali debbono essere gestite in modo da assicurare l'imputabilità di chi ne fa uso.

5

10

4

S

Evitare l'uso di utenze amministrative locali per le macchine quando sono disponibili utenze amministrative di livello più elevato (e.g. dominio).

5

11

1

M

Conservare le credenziali amministrative in modo da garantirne disponibilità e riservatezza.

5

11

2

M

Se per l'autenticazione si utilizzano certificati digitali, garantire che le chiavi private siano adeguatamente protette.

ABSC 8 (CSC 8): Difese contro i Malware

ABSC_ID

Livello

Descrizione

8

1

1

M

Installare su tutti i sistemi connessi alla rete locale strumenti atti a rilevare la presenza e bloccare l'esecuzione di malware (antivirus locali). Tali strumenti sono mantenuti aggiornati in modo automatico.

8

1

2

M

Installare su tutti i dispositivi firewall ed IPS personali.

8

1

3

S

Gli eventi rilevati dagli strumenti sono inviati ad un repository centrale (syslog) dove sono stabilmente archiviati.

8

2

1

S

Tutti gli strumenti di cui in ABSC_8.1 sono monitorati e gestiti centralmente. Non è consentito agli utenti alterarne la configurazione.

8

2

2

S

È possibile forzare manualmente dalla console centrale l'aggiornamento dei sistemi anti-malware installati su ciascun dispositivo. La corretta esecuzione dell'aggiornamento è automaticamente verificata e riportata alla console centrale.

8

2

3

A

L'analisi dei potenziali malware è effettuata su di un'infrastruttura dedicata, eventualmente basata sul cloud.

8

3

1

M

Limitare l'uso di dispositivi esterni a quelli necessari per le attività aziendali.

8

3

2

A

Monitorare l'uso e i tentativi di utilizzo di dispositivi esterni.

8

4

1

S

Abilitare le funzioni atte a contrastare lo sfruttamento delle vulnerabilità, quali Data Execution Prevention (DEP), Address Space Layout Randomization (ASLR), virtualizzazione, confinamento, etc. disponibili nel software di base.

8

4

2

A

Installare strumenti aggiuntivi di contrasto allo sfruttamento delle vulnerabilità, ad esempio quelli forniti come opzione dai produttori di sistemi operativi.

8

5

1

S

Usare strumenti di filtraggio che operano sull'intero flusso del traffico di rete per impedire che il codice malevolo raggiunga gli host.

8

5

2

A

Installare sistemi di analisi avanzata del software sospetto.

8

6

1

S

Monitorare, analizzare ed eventualmente bloccare gli accessi a indirizzi che abbiano una cattiva reputazione.

8

7

1

M

Disattivare l'esecuzione automatica dei contenuti al momento della connessione dei dispositivi removibili.

8

7

2

M

Disattivare l'esecuzione automatica dei contenuti dinamici (e.g. macro) presenti nei file.

8

7

3

M

Disattivare l'apertura automatica dei messaggi di posta elettronica.

8

7

4

M

Disattivare l'anteprima automatica dei contenuti dei file.

8

8

1

M

Eseguire automaticamente una scansione anti-malware dei supporti rimuovibili al momento della loro connessione.

8

9

1

M

Filtrare il contenuto dei messaggi di posta prima che questi raggiungano la casella del destinatario, prevedendo anche l'impiego di strumenti antispam.

8

9

2

M

Filtrare il contenuto del traffico web.

8

9

3

M

Bloccare nella posta elettronica e nel traffico web i file la cui tipologia non è strettamente necessaria per l'organizzazione ed è potenzialmente pericolosa (e.g. .cab).

8

10

1

S

Utilizzare strumenti anti-malware che sfruttino, oltre alle firme, tecniche di rilevazione basate sulle anomalie di comportamento.

8

11

1

S

Implementare una procedura di risposta agli incidenti che preveda la trasmissione al provider di sicurezza dei campioni di software sospetto per la generazione di firme personalizzate.

ABSC 10 (CSC 10): Copie di sicurezza

ABSC_ID

Livello

Descrizione

10

1

1

M

Effettuare almeno settimanalmente una copia di sicurezza almeno delle informazioni strettamente necessarie per il completo ripristino del sistema.

10

1

2

A

Per assicurare la capacità di recupero di un sistema dal proprio backup, le procedure di backup devono riguardare il sistema operativo, le applicazioni software e la parte dati.

10

1

3

A

Effettuare backup multipli con strumenti diversi per contrastare possibili malfunzionamenti nella fase di restore.

10

2

1

S

Verificare periodicamente l'utilizzabilità delle copie mediante ripristino di prova.

10

3

1

M

Assicurare la riservatezza delle informazioni contenute nelle copie di sicurezza mediante adeguata protezione fisica dei supporti ovvero mediante cifratura. La codifica effettuata prima della trasmissione consente la remotizzazione del backup anche nel cloud.

10

4

1

M

Assicurarsi che i supporti contenenti almeno una delle copie non siano permanentemente accessibili dal sistema onde evitare che attacchi su questo possano coinvolgere anche tutte le sue copie di sicurezza.

ABSC 13 (CSC 13): Protezione dei dati

ABSC_ID

Livello

Descrizione

13

1

1

M

Effettuare un'analisi dei dati per individuare quelli con particolari requisiti di riservatezza (dati rilevanti) e segnatamente quelli ai quali va applicata la protezione crittografica

13

2

1

S

Utilizzare sistemi di cifratura per i dispositivi portatili e i sistemi che contengono informazioni rilevanti

13

3

1

A

Utilizzare sul perimetro della rete strumenti automatici per bloccare, limitare ovvero monitorare in maniera puntuale, sul traffico uscente dalla propria rete, l'impiego di crittografia non autorizzata o l'accesso a siti che consentano lo scambio e la potenziale esfiltrazione di informazioni.

13

4

1

A

Effettuare periodiche scansioni, attraverso sistemi automatizzati, in grado di rilevare sui server la presenza di specifici "data pattern", significativi per l'Amministrazione, al fine di evidenziare l'esistenza di dati rilevanti in chiaro.

13

5

1

A

Nel caso in cui non sia strettamente necessario l'utilizzo di dispositivi esterni, implementare sistemi/configurazioni che impediscano la scrittura di dati su tali supporti.

13

5

2

A

Utilizzare strumenti software centralizzati atti a gestire il collegamento alle workstation/server dei soli dispositivi esterni autorizzati (in base a numero seriale o altre proprietà univoche) cifrando i relativi dati. Mantenere una lista aggiornata di tali dispositivi.

13

6

1

A

Implementare strumenti DLP (Data Loss Prevention) di rete per monitorare e controllare i flussi di dati all'interno della rete in maniera da evidenziare eventuali anomalie.

13

6

2

A

Qualsiasi anomalia rispetto al normale traffico di rete deve essere registrata anche per consentirne l'analisi off line.

13

7

1

A

Monitorare il traffico uscente rilevando le connessioni che usano la crittografia senza che ciò sia previsto.

13

8

1

M

Bloccare il traffico da e verso url presenti in una blacklist.

13

9

1

A

Assicurare che la copia di un file fatta in modo autorizzato mantenga le limitazioni di accesso della sorgente, ad esempio attraverso sistemi che implementino le regole di controllo degli accessi (e.g. Access Control List) anche quando i dati sono trasferiti al di fuori del loro repository.

Download

Le tabelle sopra elencate sono disponibili anche in formato MS Word pre-2007 (DOC), MS Word 2007+ (DOCX), OpenDocument (ODT) e Rich-Text Format (RTF) direttamente sul sito dell'AgID, comprensive di una colonna aggiuntiva per descrivere le modalità di implementazione effettuate (e/o previste), ai seguenti indirizzi:

Misure minime di sicurezza ICT per la Pubblica Amministrazione di AgID - checklist (formato DOC)

Misure minime di sicurezza ICT per la Pubblica Amministrazione di AgID - checklist (formato DOCX)

Misure minime di sicurezza ICT per la Pubblica Amministrazione di AgID - checklist (formato ODT)