#Forschungsdaten

Text

Auch Forschungsdaten sind schützenswert

Wichtiges Signal aus Karlsruhe

Von einem Psychologen erhobene Forschungsdaten dürfen nicht von der Polizei beschlagnahmt werden. Das hat das BVerfG in seiner Entscheidung (l BvR 2219/20) zum Schutz von vertraulich erhobenen Forschungsdaten festgestellt. Das Urteil wird von der Deutschen Forschungsgemeinschaft in ihrer Zeitschrift begrüßt. Wir zitieren:

DFG begrüßt Stärkung der Forschungsfreiheit durch Bundesverfassungsgericht

Aktuelle Entscheidung setzt Maßstäbe für Schutz vertraulich erhobener Forschungsdaten

Die DFG hat mit Nachdruck einen Beschluss des Bundesverfassungsgerichts (BVerfG) von Ende September begrüßt, der aus ihrer Sicht die hohe Bedeutung der Forschungsfreiheit unterstreicht.

Dem Urteil zugrunde lag die Verfassungsbeschwerde eines Psychologieprofessors gegen die Beschlagnahme von Tonbandaufnahmen und Interviewprotokollen durch die Staatsanwaltschaft München aus einem DFG-geförderten Projekt zur Erforschung von islamistischer Radikalisierung im Justizvollzug. Den Strafgefangenen war bei ihren Befragungen Vertraulichkeit zugesichert worden, wie dies bei entsprechenden Projekten üblich und unerlässlich ist.

In ihrem Beschluss hat die 1. Kammer des Ersten Senats des Bundesverfassungsgerichts erhebliche Bedenken an der Verfassungsmäßigkeit der Beschlagnahmung zum Ausdruck gebracht. Dies ist umso bemerkenswerter, als die Verfassungsbeschwerde selbst aus formalen Gründen für unzulässig erklärt wurde. In seinen dennoch formulierten inhaltlichen Ausführungen stellte das BVerfG einleitend fest, dass Forschungsdaten zwar keinem grundsätzlichen Beschlagnahmeverbot unterlägen. Jedoch sei im konkreten Fall im Rahmen der erforderlichen Abwägung die Art und Schwere des Eingriffs in die verfassungsmäßig geschützte Forschungsfreiheit verkannt worden.

Dabei stellte das Gericht zunächst klar, dass die vertrauliche Datenerhebung zur geschützten wissenschaftlichen Methode gehört und damit in den Schutzbereich der Forschungsfreiheit fällt. Wegweisend wird nach Auffassung der DFG weiter ausgeführt, dass die Folgen der Beschlagnahme nicht auf das einzelne Projekt beschränkt sind, sondern auch künftige Forschungsvorhaben erschweren beziehungsweise verunmöglichen können, da ohne wirksame Vertraulichkeitszusagen Informationen dieser Art kaum erlangt werden können.

Je stärker ein Forschungsprojekt auf solche Vertraulichkeitszusagen angewiesen sei, desto stärker müsse die Wissenschaftsfreiheit bei der Abwägung berücksichtigt werden.

Einerseits: "Die effektive und funktionstüchtige Strafrechtspflege ist zwar ein Zweck von Verfassungsrang."

Andererseits: "Eine rationale Kriminalprävention ist in hohem Maße auf Erkenntnisse über Dunkelfelder und kriminalitätsfördernde Dynamiken angewiesen. Eine effektive Verhinderung von Straftaten setzt deshalb genau jene Forschung voraus, die durch den Zugriff auf ihre Daten zum Zwecke der konkreten Strafverfolgung erheblich erschwert oder verunmöglicht wird."

... "Das Bundesverfassungsgericht setzt mit diesem Beschluss wichtige und wegweisende Maßstäbe. In der Wissenschaft wird seit Langem beklagt, dass die Voraussetzungen der Beschlagnahme von Forschungsdaten unzureichend gesetzlich geregelt sind. ... Mit dem Beschluss sind nun Eckpfeiler gesetzt, die in künftigen Fällen von den Strafverfolgungsbehörden zu beachten sein werden", kommentierte DFG-Präsidentin Professorin Dr. Katja Becker den Beschluss und fügte hinzu: "Der Fall zeigt aber auch, dass es weiterhin gesetzlichen Regelungsbedarf gibt. Der Beschluss gibt aus Sicht der DFG hierfür wesentliche Anhaltspunkte."

Mehr dazu bei DFG Forschung Jan. 2024, S.29 und https://www.dfg.de

Kategorie[21]: Unsere Themen in der Presse Short-Link dieser Seite: a-fsa.de/d/3yr

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8652-20240116-auch-forschungsdaten-sind-schuetzenswert.html

#BVerfG#Urteil#Verfassungsrang#Forschungsdaten#Interviewprotokolle#Islamismus#Polizei#Beschlagnahmeverbot#Vertraulichkeitszusagen#Lauschangriff#Überwachung

1 note

·

View note

Text

mit uni vpn an anderen unis anmelden

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

mit uni vpn an anderen unis anmelden

VPN-Verbindung zur Universität

Eine VPN-Verbindung zur Universität ermöglicht es den Studierenden und Mitarbeitern, sicher und verschlüsselt auf das Universitätsnetzwerk zuzugreifen, auch wenn sie sich nicht physisch am Campus befinden. VPN steht für Virtual Private Network und schafft eine geschützte Verbindung zwischen dem Endgerät des Nutzers und dem Universitätsserver.

Durch die VPN-Verbindung werden alle Daten, die zwischen dem Endgerät und dem Universitätsnetzwerk ausgetauscht werden, verschlüsselt, was die Sicherheit der Verbindung gewährleistet. Dies ist besonders wichtig, wenn vertrauliche Informationen übertragen werden müssen, wie zum Beispiel Forschungsdaten oder Zugangsdaten zu universitären Systemen.

Darüber hinaus ermöglicht eine VPN-Verbindung den Zugriff auf Ressourcen innerhalb des Universitätsnetzwerks, die normalerweise nur von internen IP-Adressen erreichbar sind. Studierende können so von zu Hause aus auf Bibliotheksdatenbanken, wissenschaftliche Artikel und Online-Kurse zugreifen, während Mitarbeiter auf interne Server und Dateien problemlos zugreifen können.

Es ist wichtig zu beachten, dass die Nutzung einer VPN-Verbindung zur Universität in der Regel den Richtlinien und Vorschriften der Universität unterliegt. Es ist ratsam, sich über die spezifischen Nutzungsbedingungen zu informieren und sicherzustellen, dass die Verbindung ordnungsgemäß eingerichtet ist, um eine reibungslose und sichere Kommunikation zu gewährleisten.

Anmeldung an anderen Universitäten

Um sich an anderen Universitäten anzumelden, gibt es einige wichtige Schritte zu beachten. Zunächst einmal ist es ratsam, sich frühzeitig über die Zulassungsvoraussetzungen der jeweiligen Universität zu informieren. Jede Universität hat ihre eigenen Regelungen und Fristen, die es zu beachten gilt.

In der Regel ist die Anmeldung an einer anderen Universität über das Online-Bewerbungsportal der jeweiligen Hochschule möglich. Hier müssen alle erforderlichen Unterlagen, wie Zeugnisse, Lebenslauf und ggf. ein Motivationsschreiben, eingereicht werden. Es ist wichtig, alle geforderten Dokumente sorgfältig zusammenzustellen und fristgerecht einzureichen, um die Chancen auf eine Zulassung zu erhöhen.

Ein weiterer wichtiger Schritt bei der Anmeldung an anderen Universitäten ist die Beachtung eventueller Auswahlverfahren oder Eignungstests. Manche Studiengänge erfordern zusätzliche Prüfungen oder Aufnahmegespräche, um die Eignung der Bewerberinnen und Bewerber zu überprüfen.

Es ist außerdem empfehlenswert, sich rechtzeitig über eventuelle Kosten für das Studium an der anderen Universität zu informieren, da diese je nach Hochschule variieren können. Auch Fragen zur Unterkunftssuche und zur Anerkennung von bereits erbrachten Studienleistungen sollten im Vorfeld geklärt werden.

Insgesamt ist eine frühzeitige und gründliche Vorbereitung der Anmeldung an anderen Universitäten entscheidend, um den gewünschten Studiengang erfolgreich zu beginnen und eine gute Grundlage für das weitere Studium zu schaffen.

Zugriff auf Uni-Netzwerk mit VPN

Um sicher auf das Uni-Netzwerk zuzugreifen, ist die Verwendung eines Virtual Private Network (VPN) unerlässlich. Ein VPN verschlüsselt die Daten, die zwischen Ihrem Gerät und dem Uni-Netzwerk ausgetauscht werden, und gewährleistet so Sicherheit und Datenschutz.

Der Zugriff auf das Uni-Netzwerk mit einem VPN ist besonders wichtig, wenn Sie sich außerhalb des Campus befinden und dennoch auf Ressourcen wie E-Learning-Plattformen, Bibliotheksdatenbanken oder interne Websites zugreifen müssen. Durch die Nutzung eines VPN können Sie sicherstellen, dass Ihre Verbindung vor möglichen Cyberangriffen geschützt ist und Ihre persönlichen Daten vertraulich bleiben.

Die Einrichtung eines VPN-Zugangs für das Uni-Netzwerk kann je nach Einrichtung unterschiedlich sein, aber in der Regel müssen Sie eine VPN-Software herunterladen und konfigurieren. Stellen Sie sicher, dass Sie die Anweisungen Ihrer Universität genau befolgen, um eine reibungslose Verbindung herzustellen.

Ein weiterer Vorteil der Verwendung eines VPNs für den Zugriff auf das Uni-Netzwerk ist die Möglichkeit, geografische Beschränkungen zu umgehen. Wenn bestimmte Ressourcen nur für den Zugriff innerhalb des Campus verfügbar sind, können Sie mit einem VPN auch von extern darauf zugreifen.

Insgesamt ist die Verwendung eines VPNs für den Zugriff auf das Uni-Netzwerk eine wichtige Maßnahme, um Sicherheit, Datenschutz und uneingeschränkten Zugriff auf Ressourcen zu gewährleisten. Bleiben Sie geschützt und produktiv, indem Sie diese Technologie nutzen.

Sichere Anmeldung an fremden Unis

Es kann eine aufregende und lohnende Erfahrung sein, an einer ausländischen Universität zu studieren. Die Möglichkeit, neue Kulturen kennenzulernen, sich sprachlich weiterzuentwickeln und internationale Freundschaften zu schließen, sind nur einige der Vorteile eines Auslandsstudiums. Bei all diesen aufregenden Möglichkeiten ist es jedoch auch wichtig, auf die Sicherheit bei der Anmeldung an fremden Universitäten zu achten.

Um eine sichere Anmeldung an einer ausländischen Universität zu gewährleisten, sollten Studierende einige wichtige Schritte beachten. Zunächst ist es ratsam, sich über die Reputation der Universität zu informieren und sicherzustellen, dass sie über alle erforderlichen Akkreditierungen verfügt. Dies kann dazu beitragen, betrügerische Einrichtungen zu vermeiden und sicherzustellen, dass man eine qualitativ hochwertige Ausbildung erhält.

Darüber hinaus sollten Studierende bei der Anmeldung an einer ausländischen Universität immer auf offizielle Kommunikationskanäle achten. Es ist wichtig, persönliche und sensible Informationen nur über gesicherte Plattformen auszutauschen, um Betrug und Identitätsdiebstahl zu verhindern.

Zusätzlich ist es ratsam, sich über die rechtlichen Bestimmungen des Gastlandes zu informieren und sich über eventuelle Visa-Anforderungen und Versicherungen zu erkundigen. Dies kann dazu beitragen, unangenehme Überraschungen zu vermeiden und sicherzustellen, dass der gesamte Aufenthaltsprozess reibungslos verläuft.

Indem Studierende diese Sicherheitsvorkehrungen beachten und sich gut auf ihre Erfahrung an einer fremden Universität vorbereiten, können sie ihr Auslandsstudium in vollen Zügen genießen und erfolgreich abschließen.

Virtuelles privates Netzwerk für Universitäten

Ein virtuelles privates Netzwerk (VPN) für Universitäten bietet eine sichere und effiziente Möglichkeit, um den Zugriff auf das Universitätsnetzwerk von überall auf der Welt zu ermöglichen. Durch die Nutzung eines VPNs können Studierende, Dozenten und Mitarbeiter der Universität geschützt im Internet surfen und auf Ressourcen der Universität zugreifen, als wären sie direkt vor Ort.

Ein VPN verschlüsselt den Datenverkehr und schützt somit vor Cyberangriffen und unbefugtem Zugriff auf sensible Informationen. Dies ist besonders wichtig, da Universitäten in der Regel über eine Vielzahl von sensiblen Daten verfügen, darunter Forschungsergebnisse, personenbezogene Daten von Studierenden und Mitarbeitern sowie vertrauliche interne Informationen.

Darüber hinaus ermöglicht ein VPN es Nutzern, geografische Beschränkungen zu umgehen und auf Inhalte zuzugreifen, die möglicherweise in ihrem Land blockiert sind. Dies kann besonders nützlich sein für internationale Studierende oder Forscher, die auf bestimmte Ressourcen oder Dienste ihrer Heimatuniversität zugreifen möchten.

Insgesamt bietet ein virtuelles privates Netzwerk für Universitäten zahlreiche Vorteile in Bezug auf Sicherheit, Datenschutz und Zugänglichkeit. Durch die Implementierung eines VPNs können Universitäten ihren Nutzern eine vertrauenswürdige und geschützte Online-Umgebung bieten, unabhängig davon, wo sie sich befinden.

0 notes

Text

mit uni vpn ausland

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

mit uni vpn ausland

VPN-Standortänderung

Eine VPN-Standortänderung bietet Benutzern die Möglichkeit, ihre virtuelle Position im Internet zu ändern. Durch die Verwendung eines virtuellen privaten Netzwerks (VPN) können Benutzer ihren tatsächlichen Standort verschleiern und beispielsweise auf geografisch eingeschränkte Inhalte zugreifen oder ihre Online-Privatsphäre schützen.

Wenn Sie eine VPN-Standortänderung durchführen, wird der Datenverkehr über Server in einem anderen Land geleitet. Dadurch erscheint es, als ob Sie sich physisch an einem anderen Ort befinden. Dies kann nützlich sein, um auf Inhalte zuzugreifen, die in Ihrem Land gesperrt sind, oder um Ihre Identität im Internet zu schützen.

Ein weiterer Vorteil einer VPN-Standortänderung ist der Schutz Ihrer Daten vor neugierigen Blicken. Da der gesamte Datenverkehr verschlüsselt wird, können Dritte nicht auf Ihre privaten Informationen zugreifen. Dies ist besonders wichtig, wenn Sie öffentliche WLAN-Netzwerke nutzen, die anfällig für Hackerangriffe sein können.

Es ist jedoch wichtig zu beachten, dass die Nutzung eines VPNs auch gewisse rechtliche Aspekte berühren kann. Einige Länder haben strikte Regeln zur Nutzung von VPNs, und es ist wichtig, die Gesetze in Ihrem Land zu kennen, bevor Sie eine VPN-Standortänderung vornehmen.

Insgesamt bietet eine VPN-Standortänderung eine Vielzahl von Vorteilen, von der Freischaltung geografisch eingeschränkter Inhalte bis zum Schutz Ihrer Privatsphäre im Internet. Es ist ein nützliches Tool für jeden, der seine Online-Erfahrung verbessern und sicherer gestalten möchte.

Uni-Netzwerkzugriff

Ein Uni-Netzwerkzugriff ermöglicht es Studierenden, MitarbeiterInnen und DozentInnen, auf die digitalen Ressourcen und Services ihrer Universität zuzugreifen. Durch das Uni-Netzwerk können sie auf eine Vielzahl von Informationen, Datenbanken, E-Learning-Plattformen und anderen Online-Ressourcen zugreifen, die für ihre akademischen und administrativen Bedürfnisse von großer Bedeutung sind.

Der Uni-Netzwerkzugriff bietet den NutzerInnen die Möglichkeit, von verschiedenen Standorten aus auf die universitären Online-Dienste zuzugreifen, sei es vom Campus, von zu Hause oder von unterwegs. Dies erleichtert den Studierenden das Arbeiten an ihren Projekten, das Recherchieren für ihre Arbeiten und den Zugang zu Lernmaterialien.

Darüber hinaus ermöglicht der Uni-Netzwerkzugriff auch die Nutzung von universitätseigenen Softwareanwendungen und Tools, die speziell für den akademischen Gebrauch entwickelt wurden. Dies erleichtert die Zusammenarbeit zwischen Studierenden und Lehrenden sowie die Verwaltung von Studienunterlagen und Forschungsdaten.

Insgesamt ist der Uni-Netzwerkzugriff ein unverzichtbares Instrument für die Universitätsangehörigen, um effizient zu arbeiten, zu lernen und zu forschen. Durch die Verfügbarkeit von digitalen Ressourcen über das Uni-Netzwerk wird die Qualität der akademischen Tätigkeiten verbessert und die Produktivität gesteigert.

Anonymes Surfen

Das anonyme Surfen im Internet wird immer beliebter für Benutzer, die ihre Privatsphäre schützen und ihre persönlichen Daten sicher halten möchten. Es gibt verschiedene Methoden, um anonym online zu gehen, darunter die Verwendung von Virtual Private Networks (VPNs), Proxy-Servern und speziellen Browsern wie dem Tor-Browser.

Ein Virtual Private Network (VPN) leitet den Internetverkehr über einen externen Server um, was die eigene IP-Adresse verbirgt und die Online-Aktivitäten verschleiert. Dies ermöglicht es Benutzern, sicher im Internet zu surfen, ohne dass ihre Aktivitäten von Dritten verfolgt werden können.

Proxy-Server fungieren als Vermittler zwischen dem Benutzer und den Websites, die er besucht. Sie verbergen die IP-Adresse des Benutzers und verschlüsseln den Datenverkehr, um die Anonymität zu wahren. Es ist jedoch wichtig zu beachten, dass nicht alle Proxy-Server gleich sicher sind, und Benutzer sollten sorgfältig prüfen, welche sie verwenden.

Der Tor-Browser ist eine weitere beliebte Methode für anonymes Surfen im Internet. Er leitet den Datenverkehr über ein verteiltes Netzwerk von Servern, um die Identität des Benutzers zu verschleiern. Der Tor-Browser bietet ein hohes Maß an Anonymität, ist jedoch möglicherweise langsamer als herkömmliche Browser aufgrund des Umleitungsprozesses des Datenverkehrs.

Insgesamt gibt es mehrere Möglichkeiten, anonym online zu gehen, und Benutzer sollten diejenige wählen, die am besten ihren Datenschutzanforderungen entspricht. Anonymes Surfen kann dazu beitragen, die Privatsphäre zu schützen und die Sicherheit im Internet zu erhöhen.

Geo-Blocking umgehen

Geo-Blocking umgehen ist eine praktische Möglichkeit, um auf Online-Inhalte zuzugreifen, die normalerweise aufgrund geografischer Einschränkungen nicht verfügbar wären. Geo-Blocking wird oft von Websites, Streaming-Diensten und Online-Shops verwendet, um den Zugriff von Benutzern aus bestimmten Ländern zu beschränken. Dies kann frustrierend sein, wenn man beispielsweise auf bestimmte Filme oder Websites zugreifen möchte, die in Deutschland gesperrt sind.

Es gibt verschiedene Methoden, um Geo-Blocking zu umgehen. Eine beliebte Option ist die Verwendung eines Virtual Private Networks (VPN). Indem man sich mit einem VPN-Server in einem anderen Land verbindet, wird die eigene IP-Adresse verschleiert und man kann auf geo-blockierte Inhalte zugreifen. Es ist jedoch wichtig, ein vertrauenswürdiges VPN zu wählen, um die Sicherheit und den Datenschutz zu gewährleisten.

Eine weitere Möglichkeit, Geo-Blocking zu umgehen, besteht darin, einen Proxy-Server zu verwenden. Durch die Weiterleitung des Datenverkehrs über einen Proxy kann man seine wahre IP-Adresse verbergen und auf gesperrte Inhalte zugreifen. Es ist jedoch zu beachten, dass einige Websites Proxy-Server erkennen und den Zugriff blockieren können.

Es ist wichtig zu beachten, dass das Umgehen von Geo-Blocking in einigen Fällen gegen die Nutzungsbedingungen von Websites und Diensten verstoßen kann. Es ist ratsam, die jeweiligen Richtlinien zu prüfen, bevor man versucht, auf geo-blockierte Inhalte zuzugreifen. Dennoch kann das Umgehen von Geo-Blocking für diejenigen, die auf bestimmte Inhalte zugreifen möchten, eine nützliche Lösung sein.

Internetzensur umgehen

Internetzensur umgehen: Tipps und Tricks

Die Internetzensur kann in manchen Ländern dazu führen, dass der Zugriff auf bestimmte Webseiten oder Inhalte eingeschränkt ist. Doch es gibt Möglichkeiten, um diese Zensur zu umgehen und auf gesperrte Inhalte zuzugreifen.

Ein beliebter Weg, um die Internetzensur zu umgehen, ist die Nutzung eines Virtual Private Networks (VPN). Ein VPN leitet den Datenverkehr über Server in anderen Ländern um, wodurch die eigene IP-Adresse verschleiert wird und der Zugriff auf gesperrte Webseiten ermöglicht wird.

Ein weiterer Trick, um die Internetzensur zu umgehen, ist die Verwendung des Tor-Netzwerks. Tor leitet den Internetverkehr über mehrere Server um, was die Anonymität des Nutzers erhöht und den Zugriff auf gesperrte Inhalte ermöglicht.

Darüber hinaus können auch alternative DNS-Server dabei helfen, die Internetzensur zu umgehen. Durch die Verwendung von DNS-Servern, die nicht von der Regierung kontrolliert werden, kann der Zugriff auf gesperrte Webseiten erleichtert werden.

Es ist jedoch wichtig zu beachten, dass das Umgehen der Internetzensur in einigen Ländern illegal sein kann. Nutzer sollten daher vorsichtig sein und sich über die jeweiligen Gesetze informieren, bevor sie versuchen, die Zensur zu umgehen.

Insgesamt gibt es also verschiedene Möglichkeiten, um die Internetzensur zu umgehen und auf gesperrte Webseiten zuzugreifen. Es ist wichtig, sich über die verfügbaren Methoden zu informieren und sicherzustellen, dass man dabei legal handelt.

0 notes

Text

mit vpn kein zugriff auf bib halle

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

mit vpn kein zugriff auf bib halle

VPN-Bibliotheksressourcen

Eine VPN-Verbindung bietet nicht nur Sicherheit und Anonymität im Internet, sondern ermöglicht auch den Zugriff auf Bibliotheksressourcen von überall auf der Welt. Mit einer VPN-Verbindung können Benutzer auf Online-Bibliotheken, wissenschaftliche Artikel, Forschungsdatenbanken und andere Bildungsressourcen zugreifen, als ob sie sich physisch in der Bibliothek befinden würden.

Dies ist besonders nützlich für Studenten, Forscher und Bildungsprofis, die von unterwegs oder aus der Ferne auf wichtige Informationen zugreifen müssen. Durch die Verwendung einer VPN-Verbindung können sie geografische Beschränkungen umgehen, auf regionale Inhalte zugreifen und sicher im Internet surfen, ohne sich um Zensur oder Überwachung sorgen zu müssen.

Darüber hinaus schützt eine VPN-Verbindung die Privatsphäre der Benutzer, indem sie ihre Online-Aktivitäten verschlüsselt und deren Daten vor Hackern und Überwachung schützt. Dies ist besonders wichtig, wenn vertrauliche Forschungsdaten oder persönliche Informationen über das Internet übertragen werden.

Insgesamt bieten VPN-Bibliotheksressourcen eine effektive und praktische Möglichkeit, auf Bildungs- und Forschungsinhalte zuzugreifen, ohne dabei die Sicherheit und Privatsphäre zu vernachlässigen. Es ist ratsam, eine vertrauenswürdige VPN-Dienstleister zu wählen, um die bestmögliche Erfahrung bei der Nutzung von Bibliotheksressourcen über eine VPN-Verbindung zu gewährleisten.

Zugriff mit VPN auf Uni-Bibliothek

Mit einem VPN-Zugang können Studierende einfach und sicher auf die Ressourcen der Universitätsbibliothek zugreifen. Ein Virtual Private Network (VPN) verschlüsselt die Internetverbindung und schützt so vor potenziellen Datenschutzverletzungen und Cyberbedrohungen. Dies ist besonders wichtig, wenn vertrauliche Informationen abgerufen oder heruntergeladen werden müssen.

Die Verwendung eines VPNs ermöglicht es den Studierenden auch, auf die Online-Bibliothekskataloge und Datenbanken zuzugreifen, als ob sie sich physisch in der Bibliothek befänden. Dies erleichtert die Recherche und das Studium erheblich, da alle benötigten Ressourcen von überall aus verfügbar sind.

Darüber hinaus umgeht ein VPN auch geografische Beschränkungen, die den Zugriff auf bestimmte Inhalte einschränken könnten. Dies kann besonders nützlich sein, wenn Studierende auf internationale Forschungsarbeiten oder Bibliotheksbestände zugreifen müssen.

Insgesamt bietet die Verwendung eines VPNs für den Zugriff auf die Uni-Bibliothek viele Vorteile. Es gewährleistet nicht nur die Sicherheit und Privatsphäre der Nutzer, sondern erleichtert auch den Zugang zu wichtigen akademischen Ressourcen. Studierende sollten daher in Erwägung ziehen, ein VPN zu nutzen, um ihr Studienerlebnis zu optimieren und effizienter zu gestalten.

Netzwerkzugriff mit VPN in der Bibliothek

Ein Netzwerkzugriff mit VPN in der Bibliothek bietet eine sichere und bequeme Möglichkeit, auf Online-Ressourcen zuzugreifen, während man sich an einem öffentlichen Ort befindet.

In vielen Bibliotheken ist es üblich, dass Besucher auf das WLAN-Netzwerk zugreifen können, um im Internet zu surfen oder nach Informationen zu suchen. Diese öffentlichen Netzwerke sind jedoch oft ungesichert und können Hackern Tür und Tor öffnen, um auf persönliche Daten zuzugreifen. Eine Lösung dafür ist die Verwendung eines VPNs (Virtual Private Network).

Ein VPN verschlüsselt die Internetverbindung und leitet sie über einen externen Server, was die Sicherheit und Anonymität des Benutzers gewährleistet. Durch die Nutzung eines VPNs in der Bibliothek können Benutzer sicher im Internet surfen, ohne sich um die Gefahr von Datenlecks oder Cyberangriffen sorgen zu müssen.

Darüber hinaus ermöglicht ein VPN den Zugriff auf Online-Ressourcen, die normalerweise aufgrund geografischer Einschränkungen blockiert sind. Dies kann besonders nützlich sein, wenn man auf wissenschaftliche Artikel oder Forschungsdaten zugreifen muss, die ansonsten nicht verfügbar wären.

Insgesamt bietet der Einsatz eines VPNs in der Bibliothek zahlreiche Vorteile, darunter die Sicherheit der persönlichen Daten, die Anonymität beim Surfen im Netz und den uneingeschränkten Zugriff auf Online-Ressourcen. Es ist daher ratsam, diese Technologie zu nutzen, um das Internet sicher und effektiv zu nutzen, egal wo man sich befindet.

Bib Halle VPN-Verbindung

Eine VPN-Verbindung in der Bib Halle kann eine praktische Möglichkeit sein, um sicher und anonym im Netz zu surfen. Durch die Nutzung eines VPN-Dienstes wird die Internetverbindung verschlüsselt, was es Dritten erschwert, den Datenverkehr mitzulesen. Dies ist besonders in öffentlichen WLAN-Netzwerken wie in Bibliotheken wichtig, da dort Sicherheitsrisiken bestehen können.

Darüber hinaus ermöglicht ein VPN Zugriff auf regionale Inhalte, die normalerweise gesperrt sind. Das bedeutet, dass Studierende beispielsweise auf Online-Ressourcen oder Streaming-Dienste zugreifen können, die in ihrer Region nicht verfügbar sind. Dies kann bei der Recherche oder dem Studium hilfreich sein.

Es ist jedoch zu beachten, dass die Nutzung eines VPN-Dienstes in manchen Fällen gegen die Richtlinien der Institution verstoßen kann. Es ist daher ratsam, zunächst die Einwilligung der Bibliothek oder Universität einzuholen, bevor man eine VPN-Verbindung herstellt.

Insgesamt bietet eine VPN-Verbindung in der Bib Halle viele Vorteile, darunter Sicherheit, Anonymität und Zugang zu regional eingeschränkten Inhalten. Studierende sollten jedoch die Richtlinien ihrer Institution beachten, um sicherzustellen, dass sie die VPN-Verbindung ordnungsgemäß nutzen.

Sichere Verbindung für Bibliotheksressourcen

Eine sichere Verbindung für Bibliotheksressourcen ist von entscheidender Bedeutung, um den Schutz sensibler Informationen und Daten zu gewährleisten. Bibliotheken nehmen eine wichtige Rolle in der Wissensvermittlung ein und verfügen über eine Vielzahl digitaler Ressourcen, auf die Nutzer zugreifen können. Damit diese Daten sicher und geschützt sind, ist es unerlässlich, eine sichere Verbindung zu gewährleisten.

Die Implementierung von Verschlüsselungstechnologien wie SSL-Zertifikaten kann dazu beitragen, die Verbindung zu Bibliotheksressourcen zu sichern und den Datenverkehr vor potenziellen Cyberangriffen zu schützen. Durch die verschlüsselte Kommunikation zwischen dem Benutzer und der Bibliothekswebsite werden Daten wie Anmeldeinformationen, Suchanfragen und heruntergeladene Dateien vor unbefugtem Zugriff geschützt.

Darüber hinaus ist es wichtig, regelmäßige Sicherheitsupdates durchzuführen und Sicherheitsprotokolle zu implementieren, um die Integrität der Bibliotheksressourcen zu gewährleisten. Durch den Einsatz von Firewalls und Zugriffskontrollen können potenzielle Sicherheitslücken reduziert und die Vertraulichkeit der Nutzerdaten verbessert werden.

Insgesamt ist eine sichere Verbindung für Bibliotheksressourcen unerlässlich, um die Vertraulichkeit und Integrität sensibler Informationen zu wahren. Durch die Implementierung geeigneter Sicherheitsmaßnahmen können Bibliotheken einen zuverlässigen Schutz vor Cyberbedrohungen bieten und ihren Nutzern eine sichere Umgebung für den Zugriff auf digitale Ressourcen bieten.

0 notes

Text

Einführung

Willkommen auf meinem Lerntagebuch, das den Kurs 'Bibliotheks- und Archivinformatik' (BAIN) im Bachelorstudiengang 'Information Science'. Der Kurs wurde an der Fachhochschule

Chur in Zürich in Teilzeit besucht. Dieser Blog dient als Leistungsnachweis und enthält pro Übung und Einheit (u.a.) einen Artikel.

Bevor ich mit dem Kurs beginne

Da ich in einer Bibliothek arbeite, ist dieser Kurs für mich von besonderem Interesse. Es ist frustrierend, ein Bibliotheksprogramm zu benutzen, ohne zu verstehen, was im Hintergrund passiert. Obwohl ich noch nie katalogisiert habe, bereitet mir dieser Aspekt bei der Installation und Nutzung von mir unbekannter Software etwas Sorgen. In anderen Modulen ist es mir schon passiert, dass ich nicht mithalten konnte, weil ein Programm nicht richtig installiert war. Glücklicherweise wurden meine Bedenken in der ersten Stunde zerstreut, da wir in diesem Modul hauptsächlich über GitHub arbeiten und nur wenige Dinge auf unseren Computern installieren müssen.

Wo bin ich gestartet?

Ich habe die Angewohnheit, Notizen von jedem Kurs in einem einzigen Word-Dokument zu machen. Auf diese Weise ist es einfacher, bestimmte Themen mit einer CTRL+F-Suche zu finden, als wenn ich über jeden Folie schreiben und/oder für jeden Kurs ein eigenes Dokument erstellen würde. Es ist auch viel einfacher für mich, meine Notizen schnell durchzulesen, ohne mehrere Dateien öffnen zu müssen. Was dieses Modul speziell betrifft, so habe ich ein Word-Dokument für die Kursnotizen, aber auch ein Anhangdokument für das Lernatagebuch. In diesem Word-Dokument schreibe ich die Artikel, die später im Blog veröffentlicht werden. Da ich derzeit ein Praktikum in einer Bibliothek mache, frage ich meine Kolleginnen und Kollegen, insbesondere die Katalogisiererinnen und Katalogisierer, gerne nach konkreten Beispielen und Erläuterungen. Alle diese Dateien sind in meiner Dropbox gespeichert. Auf diese Weise kann ich unabhängig von meinem Computer oder meinem Aufenthaltsort auf meine Kursdateien zugreifen. Schließlich benutze ich Asana, um mich an anstehende Aufgaben zu erinnern.

Navigation

Jeder Artikel behandelt spezifische Themen, die durch Tags verbunden sind.

#Einführung : Dieser Tag enthält die Einführungsartikel.

#Übungen : Dieser Tag enthält die Artikel zu den Übungen,

#Einheiten : Dieser Tag enthält die Artikel zu den einzelnen Einheiten des Kurses.

Diese Tags werden aktualisiert und weitere Tags werden hinzugefügt, während der Blog weiter geschrieben und entwickelt wird. Es ist auch gut möglich, dass diese Einführungsartikel noch einige Änderungen erfahren.

Inhaltverzeichnis:

Artikeln

Einführung

Abschlussartikel

Einheiten

Technische Grundlagen 01 (14.02. Vormittag)

Technische Grundlagen 02 (14.02. Nachmittag)

Funktion und Aufbau von Bibliothekssystemen (27.02.)

Funktion und Aufbau von Archivsystemen (05.03. und 12.03.)

Repository-Software für Publikationen und Forschungsdaten (26.03. und 09.04.)

Metadaten modellieren und Schnittstellen nutzen A (OpenRefine) (23.04. und 30.04.)

Metadaten modellieren und Schnittstellen nutzen B (Schnittstellen) (07.05.)

Suchmaschinen und Discovery-Systeme A (21.05.)

Suchmaschinen und Discovery-Systeme B (03.06.)

Linked Data (03.06.)

Übungen

Vergleich ArchivesSpace und AtoM (12.03.)

0 notes

Text

Nextcloud Speicherplatz: Sichere, kollaborative Cloud-Lösungen

In der heutigen, digital vernetzten Welt sind Daten das neue Gold. Unternehmen und Privatpersonen sind gleichermaßen auf der Suche nach sicheren, effizienten und kollaborativen Möglichkeiten, ihre Daten zu speichern und zu verwalten. Hier bietet sich "nextcloud speicherplatz" als eine ideale Lösung an. Nextcloud ist eine Open-Source-Software, die es ermöglicht, Daten auf einem eigenen Server zu speichern und zu verwalten, ohne dabei die Kontrolle an Dritte abgeben zu müssen.

Was ist Nextcloud?

Nextcloud ist eine Plattform, die Cloud-Speicher, Kalender- und Kontaktverwaltung, Dateisynchronisation und -freigabe in einer einzigen, integrierten Umgebung bietet. Es handelt sich um eine selbst gehostete Lösung, was bedeutet, dass die Daten auf dem eigenen Server des Benutzers oder eines vertrauenswürdigen Providers gespeichert werden. Diese Selbstverwaltung der Daten gewährleistet eine erhöhte Sicherheit und Kontrolle, im Gegensatz zu herkömmlichen Cloud-Diensten, bei denen die Daten auf Servern von Drittanbietern liegen.

Vorteile von Nextcloud Speicherplatz

Datensicherheit und Privatsphäre: Bei Nextcloud haben Sie die volle Kontrolle über Ihre Daten. Die Daten werden auf dem eigenen Server oder dem eines vertrauenswürdigen Anbieters gespeichert, was bedeutet, dass Sie über die Sicherheitsprotokolle und Zugriffsrechte entscheiden.

Kollaboration und Flexibilität: Nextcloud ermöglicht es Teams, in Echtzeit zusammenzuarbeiten. Ob es um das Teilen von Dateien, das Bearbeiten von Dokumenten oder das Verwalten von Projekten geht, alles geschieht in einer nahtlos integrierten Umgebung.

Skalierbarkeit: Nextcloud ist äußerst skalierbar, was bedeutet, dass es sowohl für kleine als auch für große Organisationen geeignet ist. Es kann an die spezifischen Anforderungen und das Wachstum eines Unternehmens angepasst werden.

Einfache Integration: Nextcloud lässt sich problemlos in bestehende IT-Infrastrukturen integrieren und unterstützt gängige Dateiformate und Anwendungen.

Kosteneffizienz: Im Vergleich zu traditionellen Cloud-Diensten, bei denen laufende Abonnementgebühren anfallen, kann Nextcloud kosteneffektiver sein, besonders wenn es um große Datenmengen geht.

Einsatzszenarien von Nextcloud

Nextcloud eignet sich für eine Vielzahl von Anwendungsfällen. Einige Beispiele:

Unternehmen: Für die sichere Speicherung und gemeinsame Nutzung von Unternehmensdaten, Dokumentenmanagement und Teamkollaboration.

Bildungseinrichtungen: Als Plattform für Online-Lernmaterialien, zur Förderung der Zusammenarbeit zwischen Lehrern und Schülern und zum sicheren Austausch von Forschungsdaten.

Gesundheitswesen: Zum sicheren Austausch von Patienteninformationen, Forschungsdaten und zur Zusammenarbeit in klinischen Studien.

Herausforderungen und Lösungen

Obwohl Nextcloud viele Vorteile bietet, gibt es Herausforderungen, die es zu berücksichtigen gilt. Dazu gehören die Einrichtung und Wartung der Infrastruktur, die Sicherung der Daten und die Gewährleistung der Compliance mit Datenschutzstandards. Eine effektive Lösung für diese Herausforderungen ist die Zusammenarbeit mit einem erfahrenen Hosting-Anbieter, der spezialisierte Nextcloud-Hosting-Dienste anbietet.

Fazit

Nextcloud Speicherplatz bietet eine sichere, flexible und kollaborative Lösung für Cloud-Speicheranforderungen. Es ist ideal für Organisationen und Einzelpersonen, die Wert auf Datenschutz und Kontrolle legen. Für diejenigen, die eine professionelle, zuverlässige und leistungsfähige Nextcloud-Hosting-Lösung suchen, ist www.onyxhosting.de eine hervorragende Wahl. Onyxhosting bietet nicht nur erstklassige Nextcloud-Hosting-Dienste, sondern auch die Expertise und Unterstützung, um sicherzustellen, dass Ihre Nextcloud-Implementierung reibungs

Für mehr Information. Besuchen Sie uns:

webhosting nextcloud

cloud hosting deutschland

cloud server deutschland

cloud server hosting deutschland

0 notes

Text

KI fabriziert täuschend echte Forschungsdaten

Jochens SOZIALPOLITISCHE NACHRICHTEN

Alarmierende nachrichten im Spektrum der Wissenschaft. Eine prima Sache für Pfizer&Co – deren Skrupellosigkeit lässt sich durch viele Beispiele belegen. Und schon heute muss man davon ausgehen, dass ca. 1o% aller publizierten naturwissenschaftlichen Forschungsergebnisse aus Fake…

View On WordPress

0 notes

Text

Tag der Forschung am 18.10.2023 an der Ernst-Abbe-Hochschule Jena

Spannende Vorträge und Auszeichnungen für besondere Forschungsleistungen beim Tag der Forschung an der EAH Jena

Die Forschung zu optischen Anwendungen in der Medizintechnik und Biotechnologie stand im Mittelpunkt des diesjährigen Tages der Forschung am 18. Oktober an der Ernst-Abbe-Hochschule (EAH) Jena.

Die Preisträgerinnen Lisa Tewes und Josephine Schötz (v. l.) sowie der Preisträger Frederik Huhn der vom Förderkreis der EAH Jena gestifteten Preise des studentischen Posterwettbewerbs, Foto: Sina Großer, EAH Jena

Wissenschaftlerinnen und Wissenschaftler der Hochschule stellten ihre Projekte vor: Sie beleuchteten Lab-on-a-Chip-Systeme, die Funktionalitäten eines makroskopischen Labors auf einem nur kreditkartengroßen Kunststoffsubstrat unterbringen. Außerdem berichteten sie über die Erforschung eines multimodalen optischen Katheters für die Kardiologie sowie über optische Lösungen aus der Natur als Inspiration für die Anwendung in der Technik. Darüber hinaus gab es einen Überblick zum Thema Forschungsdatenmanagement. Anhand des Projektes AVATAR, das sich mit der Anonymisierung persönlicher Gesundheitsdaten beschäftigt, wurde der Lebenszyklus von Forschungsdaten vorgestellt.

Schnupperstudium für alle Studieninteressierten an der Ernst-Abbe-Hochschule Jena >>

Studierende im Hörsaal der EAH Jena

Foto: Sebastian Reuter

Den Abschluss des Tages bildeten die Preisverleihungen. Die Preise wurden, wie in jedem Jahr, durch den Förderkreis der EAH Jena und die Sparkasse Jena-Saale-Holzland gestiftet.

Weitere Nachrichten aus Jena -> Ernst-Abbe-Hochschule

Den Sparkassenpreis für angewandte Forschung 2023 in Höhe von 1.000 Euro erhielt Prof. Dr. Robert Brunner. Er ist seit 2010 Professor für Angewandte Optik im Fachbereich SciTec der EAH Jena. In seiner Forschung beschäftigt er sich unter anderem mit mikrostrukturierten Optiken für Anwendungen in der Spektroskopie, der Oberflächenstrukturierung im Sub-Wellenlängenbereich oder mit Fertigungstechnologien für optische Mikro- und Nanostrukturen.

Fast alle Forschungsprojekte führt Prof. Brunner in enger Zusammenarbeit mit Unternehmen aus der Region durch und stärkt damit insbesondere den Optikstandort Jena. Derzeit zählt er zum Kreis der forschungsstärksten Professorinnen und Professoren der Hochschule. 25 eingeworbene Projekte und insgesamt über 9 Millionen Euro Drittmittel sprechen für sich.

Michael Rabich (Vorstandsvorsitzender der Sparkasse Jena-Saale-Holzland), Prof. Dr. Robert Brunner und Rektor Prof. Dr. Steffen Teichert (beide EAH Jena), Übergabe des Sparkassenpreises für angewandte Forschung, Foto: Sina Großer, EAH Jena

Die vom Förderkreis der EAH Jena gestifteten Preise des studentischen Posterwettbewerbs in Höhe von insgesamt 600 Euro gingen an Lisa Tewes

- 1. Platz zum Thema „Messtechnische Charakterisierung von porösen Glasbauteilen“, Josephine Schötz

- 2. Platz zum Thema „Bierbrauen mit Brot – Zero Waste Food“ und Frederik Huhn

- 3. Platz zum Thema „Fluoreszenz-Assay Mycolicibacterium hassiacum“.

Veranstaltungen im Eventkalender >>

Info, Christina Nolte // EAH Jena

Fotos, Sina Großer // EAH Jena

Read the full article

#Biotechnologie#ErnstAbbeHochschule#Jena#JenaerNachrichten#Medizintechnik#Preisverleihungen#TagderForschung#Vorträge

0 notes

Text

Vorlesung 7 - Repository-Software für Publikationen und Forschungsdaten

Zu beginn der Vorlesung wurden noch einige Nachträge bezüglich der letzten Stunde gemacht. Dabei wurden auch Übungen zum Thema Import/Export durchgeführt. Da mir jedoch wenige Zeichen bleiben, gehe ich nicht mehr weiter darauf ein.

Repositorium

Was ist eigentlich ein Repository bzw. Repositorium? Es ist ein verwalteter Speicherort für digitale Objekte. Häufig ist es öffentlich oder einem eingeschränkten Benutzerkreis zugänglich.

Ziel ist die Langzeitverfügbarkeit von digitalen Ressourcen. Sie können unterschieden werden nach:

Art der zu speichernden Objekte

der Domäne der enthaltenen Daten

Speicherfrist der Daten

Policies, mit denen die Daten genutzt und abgerufen werden dürfen.

Repositorien bestehen aus einer (Repositoriums-)Software und einer Datenbank.

Open Access und Open Data

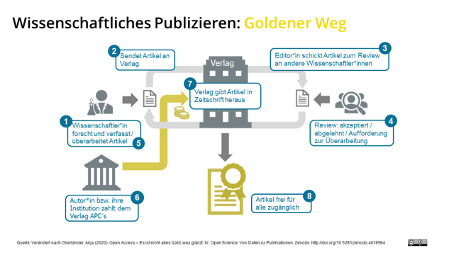

Unter „Open Access“ versteht man wissenschaftliche Publikationen, welche frei zugänglich sind. Es erlaubt somit das kostenlose Lesen, Downloaden, Speichern und Verlinken von publizierten Dokumenten. Auf der Suche nach einem Schaubild, welches ich hier einfügen kann, hat sich gezeigt, dass dies nicht so einfach ist, da es ein unterschiedliches Verständnis für „Open Access“ und was es beinhaltet gibt. Es wird unter anderem unterschieden zwischen goldenen und grünen Open Access. Golden bedeutet Open Access-Erstveröffentlichung mit gleichen Standards wie bei Closed-Access-Veröffentlichungen. Grüner Weg ist die Zweitveröffentlichung auf institutionellen od. disziplinären Repositorien.

Quelle: http://doi.org/10.5281/zenodo.4018594 (CC BY 4.0 International)

Weiterführender Link: https://forschungsdaten.info/themen/finden-und-nachnutzen/open-data-open-access-und-nachnutzung/

DSpace

DSpace ist eine Software, welche sich für Publikationen und Forschungsdaten eignet. Dabei können auch Erweiterungen für Forschungsinformationen verwendet werden. Entwickelt wurde die Open-Source-Software vom MIT und wird von einigen Hochschulen wie beispielsweise der ETH oder dem MIT genutzt. Es wurde entwickelt angelehnt an das OAIS-Referenzmodell. Als Metadatenstandard wird eine abgeänderte Form von Dublin Core verwendet (besprochen in Vorlesung 4).

Es gibt drei Schichten:

Anwendungsschicht: hier ist auch die OAI-PHM Schnittstelle verankert

Geschäftslogik: Benutzer, Gruppen, Rechte etc.

Speicherung: physikalische Speicherung Metadaten & Inhalt

Es wurde im Unterricht Übungen zu Communitys und Collections / Einreichung und Review / Import und Export durchgeführt. Dafür wurde ein Zugang mit der Demo verwendet. Leider ist es mir schwergefallen die Übungen durchzuführen, da ich die Oberfläche recht verwirrend fand. Beim Nachschauen der Vorlesung stellte sich heraus, dass ich nicht die einzige Person war, der es so ging. Daher habe ich noch ein paar Videos über die Software angeschaut, um ein besseres Verständnis zu bekommen.

Repositroy-Software

Es gibt verschiedene Repository-Softwares, welche verwendet werden können. In der Vorlesung wurden einige der wichtigen für den deutschsprachigen Raum angesprochen. Bisher kannte ich ehrlich gesagt keine Repository-Software, mir war nur das Repository der Uni Basel bekannt, welches edoc heisst.

0 notes

Text

Elektronische Patientenakte Neustart für die Digitalisierung im Gesundheitswesen

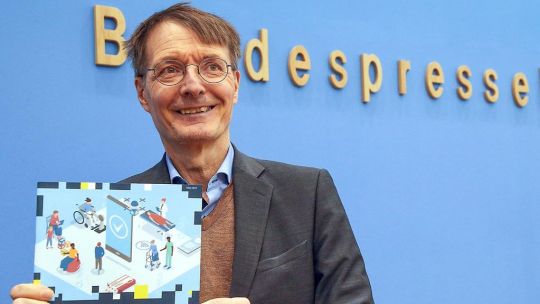

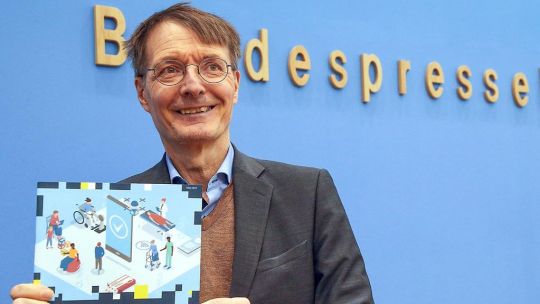

Bis 2025 sollen 80 Prozent der gesetzlich Versicherten eine elektronische Patientenakte haben. Das ist eines der Ziele, die sich Bundesminister Lauterbach für die Digitalisierung im Gesundheitswesen vorgenommen hat. Dies werde große Auswirkungen auf die Qualität der Gesundheitsversorgung haben.

Bundesgesundheitsminister Lauterbach bei der Vorstellung der Digitalisierungsstrategie im Gesundheitswesen. In der elektronischen Patientenakte können zum Beispiel Befunde, Medikamentenpläne oder Röntgenbilder gespeichert werden. Foto: picture alliance/dpa

„Moderne Medizin basiert auf Digitalisierung und Daten. Ihre Vorteile zu nutzen, macht Behandlungen besser“, sagte Bundesminister Karl Lauterbach bei der Vorstellung seiner Digitalisierungsstrategie. Konkret geht es darum, die elektronische Patientenakte für alle zu erschließen, E-Rezepte alltagstauglich zu machen und die Forschung auf Basis von Gesundheitsdaten zu erleichtern.

Ärztinnen und Ärzte könnten fundiertere Diagnosen stellen, wenn sie unproblematisch auf alle Befunde oder Medikamentenpläne zugreifen könnten. Und auch die medizinische Forschung ist in hohem Maße abhängig davon, Gesundheitsdaten auswerten zu können. Minister Lauterbach: „Deutschlands Gesundheitswesen hängt in der Digitalisierung um Jahrzehnte zurück. Das können wir nicht länger verantworten.“

E-Patientenakte und E-Rezept beschleunigen

Inhalt der von Lauterbach vorgestellten Digitalisierungsstrategie sind unter anderem drei konkrete Ziele:

- Bis 2025 sollen 80 Prozent der gesetzlich Versicherten eine elektronische Patientenakte haben.

- Bis Ende 2025 sollen 80 Prozent der Nutzerinnen und Nutzer der E-Patientenakte, die in medikamentöser Behandlung sind, über eine digitale Medikationsübersicht verfügen.

- Bis Ende 2026 sollen mindestens 300 Forschungsvorhaben mit Gesundheitsdaten durch das „Forschungsdatenzentrum Gesundheit“ realisiert werden.

Zur Umsetzung: Zwei Gesetze geplant

Um diese Ziele umzusetzen, bereitet das Bundesgesundheitsministerium zwei Gesetzesentwürfe vor, die demnächst vorgestellt werden sollen:

- In einem Digitalgesetz soll unter anderem bei der elektronischen Patientenakte eine Widerspruchslösung eingeführt werden: Grundsätzlich soll für jeden gesetzlich Versicherten eine E-Patientenakte angelegt werden – außer, der Patient oder die Patientin widerspricht. Außerdem soll das E-Rezept zum 1. Januar 2024 verbindlicher Standard in der Arzneimittelversorgung werden.

- Mit dem Gesundheitsdatennutzungsgesetz soll eine Grundlage gelegt werden, um Forschung auf Basis von Gesundheitsdaten zu erleichtern. So soll eine zentrale Datenzugangs- und Koordinierungsstelle aufgebaut werden, die den Zugang zu Forschungsdaten aus verschiedenen Quellen (zum Beispiel Krebsregister, Krankenkassendaten) ermöglicht. Künftig soll auch die Industrie für Forschungszwecke einen Antrag auf Datenzugang stellen können. Gesundheitsdaten sollen nur in pseudonymisierter Form weitergegeben werden.

Hier finden Sie eine Übersicht zu den Inhalten der geplanten Gesetze.

In der elektronischen Patientenakte können zum Beispiel Befunde, Medikamentenpläne oder Röntgenbilder gespeichert werden. Diese Möglichkeit gibt es – als freiwilliges Angebot – bereits schon seit 2021, jedoch wird sie bisher selten genutzt. Nun soll die elektronische Patientenakte für alle gesetzlich Versicherten angelegt werden – es sei denn, man lehnt dies ausdrücklich ab (sog. „Widerspruchslösung“). Damit soll das Ziel erreicht werden, dass bis 2025 80 Prozent der gesetzlich Versicherten eine E-Patientenakte haben. So könnten Ärztinnen und Ärzte sofort alle wichtigen Informationen über einen Patienten erfahren, um etwa im Notfall fundiertere Entscheidungen treffen zu können. Auch könnten unnötige Mehrfachuntersuchungen vermieden werden.

Bildzeile:

Bundesgesundheitsminister Lauterbach bei der Vorstellung der Digitalisierungsstrategie im Gesundheitswesen. In der elektronischen Patientenakte können zum Beispiel Befunde, Medikamentenpläne oder Röntgenbilder gespeichert werden. Foto: picture alliance/dpa

Read the full article

0 notes

Text

0 notes

Text

Datenkapitalismus by Default

Was ist beim Daten-Teilen zu beachten?

Hinter der Überschrift der zweitägigen Konferenz des Forum Privatheit "Datenkapitalismus by Default" am 5. und 6. Oktober in Berlin stand natürlich kein Ausrufezeichen, aber es war auf der anderen Seite auch nicht notwendig ein Fragezeichen dahinter zu setzen. Es ist leider eine Tatsache, dass mit unseren Daten die besten Geschäfte gemacht werden - wir leben im Datenkapitalismus. Dies wurde in allen Vorträgen deutlich.

Überblick

Die Vorträge und Ergebnisse der 9. Jahreskonferenz, an der Aktion Freiheit statt Angst e.V. seit mehr als 6 Jahren teilnimmt, werden demnächst dort im Web sichtbar sein. Wir beschränken uns auf eine Zusammenfassung und danach darauf, was wir gelernt haben. Für das Forum am wichtigsten ist die Tatsache, dass das Forum zu einer Plattform wird. Am Forum waren bisher acht Institutionen beteiligt. Jetzt kommen weitere hinzu und die Förderung durch das Ministerium für Forschung und Bildung wird verstärkt weitergehen.

Der Auftritt in sozialen Netzwerken wird demnächst vollständig auf Mastodon umgestellt. Der Auftritt in Twitter oder X wird dagegen aufgegeben auch wegen des Gebaren seines neuen Besitzers. Am 15. Dezember 2023 wird in Frankfurt am Main das 40-jährige Jubiläum des Bundesverfassungsgerichtsurteils zur Volkszählung gebührend gefeiert werden.

Hervorzuheben sind die drei Keynotes

Praktische Konkordanz und Kohärenz von Inividualrechten und öffentlichem Interesse im EU Recht der persönlichen Daten von Paul Nemitz (Europäische Kommission, Generaldirektion Justiz und Verbraucherschutz)

Europäische Suche? Vom Datenkapitalismus zur Suchmaschinen-Diversität von Astrid Mager (Österreichische Akademie der Wissenschaften)

The winner takes it all? - Selbstbestimmung und Fairness beim Teilen von Daten von Ulrich Kelber (Bundesbeauftragter für den Datenschutz und Informationsfreiheit)

In allen 3 Vorträgen war es keine Frage ob die Übermacht der Big5, Google, Amazon, Facebook, Apple und Microsoft (GAFAM), uns wirtschaftlich und bei der Bewahrung unserer Privatsphäre bedroht, sondern welche Möglichkeiten wir haben, dem zu entkommen und welche Maßnahmen dafür auf den jeweiligen Ebenen notwendig sind.

Was gab es Neues?

Für die Inhalte der Vorträge verweisen wir auf die verlinkte Seite. Es gab auch wieder viele Zusammenfassungen der Forschungsergebnisse dieses interdisziplinären Forums, die ebenfalls online zur Verfügung stehen. Die "dickeren" Veröffentlichungen lagen zumindest zur Ansicht vor (s. Fotos).

Neue EU Initiativen

Folgende neue Verordnungen/Richtlinien sind im Entstehen oder gerade verabschiedet worden.

Data Service Act - DSA: gültig seit Anfang Sommer 23

Data Act - DA: kurz vor letzten Änderungen

Data Governance Act - DGA: gültig seit 23.9.23

Artificial Intelligence Act AIA: noch in der Diskussion, Abstimmung frühstens 2024

DSA: wichtig: die Big Five sollen sich nicht selbst präferieren dürfen. Unsere Erkenntnisse bisher siehe Der Digital Services Act ist nun Gesetz und andererseits DSA birgt Gefahr von Netzsperren .

DA: Daten sind für alle da. Daten teilen kann ein Vorteil sein, muss aber geregelt passieren. Daten sind kein Eigentum der Firmen, die sie (zufälligerweise) haben.

DGA: legt fest, dass öffentliche Daten anonym sein müssen. Es kann Daten-Mittler geben, Eine altruistische Datenspende wird eingeführt. Sie beruht auf DGA Art. 2 (16) Voluntary Sharing

AIA: Im bisherigen Text fehlen die Klagerechte des Einzelnen. Alle anderen bisher festgelegten Vorschriften sind eigentlich sowieso selbstverständlich und beruhen auf unserer Ethik.

Aus der Tatsache, dass der KI Act keine Individualrechte enthält folgt, dass die Datenschutzbeauftragten dringend aktiv werden müssen. Auch die Zivilgesellschaft muss klagen können und die Technik muss das unterstützen können. Das gilt allgemein auch für die anderen Richtlinien. Ein erster Einstieg wäre, dass auch SAP Module vom Unternehmen bereitstellt werden, die der Betriebsrat oder der Datenschutzbeauftragte nutzen können, um die Datenverarbeitung im Unternehmen überhaupt durchblicken zu können.

Merksätze

Die Big Five machen uns eine kostenlose Kultur vor, die es in Wirklichkeit gar nicht gibt. Deren Machtkonzentration ist negativ für Innovation und natürlich auch für die Individualrechte des Einzelnen.

Bürger sind Grundrechtsträger und nicht Wirtschaftsgut.

Die Überwachungsgesamtrechnung steigt auch in den letzten Jahren ständig weiter an.

Google ist gelebte Ideologie des Kapitalismus, eine Realisierung von Profit.

Wichtig ist das Primat der Politik über die jeweiligen Geschäftsmodelle, zum Beispiel das der Big5.

Bei den Big5 liegen ungefähr 500-1000 Daten pro Person. Damit ist mehr möglich als eine Vorhersage des Verhalten des Einzelnen. Es ist ein Einstieg zu optimaler Manipulation der Menschen. Damit wird eine freie Gesellschaft ad absurdum geführt. Der EuGH hat bereits einen solchen Chilling Effect festgestellt, der im Ergebnis die Menschen daran hindert für ihre Rechte einzustehen.

Daten-Treuhänder und Datengenossenschaften

Der DGA reguliert Daten-Vermittlungsdienste. Menschen oder Unternehmen einigen sich per Vertrag darauf ihre Daten dem Dienst für bestimmte Zwecke zur Verfügung zu stellen. Können dadurch künftig auch andere für mich in eine Datenverarbeitung/-nutzung einwilligen?

Eine Einwilligung kann nach DSGVO jederzeit widerrufen werden, Verträge jedoch nicht. Was ergibt sich daraus?

Ein Projekt berichtete über Daten-Treuhänder im Journalismus. Für einen solchen "Fair"-dienst ist das Vertrauen der Nutzer das wichtigste. Wahre und falsche Nachrichten müssen unterschieden werden können. Das Teilen von Daten ist nicht nur ein Problem für den Datenschutz. Weitere Probleme können durch Diskriminierung, Verzerrung, oder Copyright Ansprüche entstehen. Hier sind die großen Verlage, z.B. Elsvier oder Springer maßgebende Hindernisse.

Aufgrund der DSGVO wurden in der EU bisher Strafen in Höhe von 2,8 Milliarden € verhängt. Es stellt sich die Frage, ob mit diesen Strafen gemeinnützige Daten-Vermittlungsdienste finanziert werden können. Eine solche Finanzierung wäre zu unzuverlässig, da gegen die Strafen oft über Jahre geklagt wird.

Gefahren bei Gesundheitsdaten

Die Anonymisierung von Gesundheitsdaten im geplanten EU-Gesundheitsdatenraum und der Richtlinie 2016/679 soll mit "vertretbarem Aufwand" erfolgen. Dies kann im Einzelfall unzuverlässig oder nicht ausreichend sein. Der DGA verpflichtet zum Teilen von Daten sofern daraus ein sozialer Mehrwert entsteht. Art. 40 DSA behandelt Forschungsdaten. Trotzdem ist das Opt-Out Modell, welches für die ePA geplant ist, falsch. Das für die ePA geplante Opt-Out aus einer Zwangs-ePA ist nicht rechtskonform und wird sicher im weiteren Klageverfahren als unzulässig gekippt.

Interoperabilität und Portabilität

Nach Art. 20 DSGVO besteht das Recht die eigenen Daten aus einem sozialen Netzwerk in ein anderes zu portieren. Die Vorschrift legt als mögliche Formate dafür fest: CSV, XML, JSON. Die Firmen müssen die Daten eines anfragenden Nutzers innerhalb eines Monats liefern. Nur 26 % der Menschen kennen dieses Recht, nur 7 % haben es bisher genutzt, aber 63 % der Menschen haben in ihrem Leben bereits zu einem anderen sozialen Netzwerk gewechselt.

Diejenigen, die ihre Daten angefragt haben, waren erstaunt über die Menge der gelieferten Daten. Allerdings fehlen für den Import in fast allen Fällen die Tools um die Daten in das neue Netzwerk zu importieren. Hier muss nachgearbeitet werden. Der Druck dazu kann nur über mehr nachfragende Nutzer entstehen.

Digitale Nachweise in der öffentlichen Verwaltung

Es gibt bereits folgende Möglichkeiten, um sich im Netz für Dienste zu identifizieren:

Die EU Digital Wallet

Der ePerso

Die Bund-ID

Die Möglichkeiten von Facebook, Apple oder Google, die am meisten genutzt werden, die aber eigentlich niemand nutzen sollte.

Alternative Suchmaschinen

Die Suchmaschine ist der Zugang zu Wissen. Im Durchschnitt nutzen in Deutschland 94 % Google als Suchmaschine. Selbst im Kreis der Teilnehmer dieser Konferenz sind es noch 52 %.

Ecosia nutzt als Suchmaschine Bing von Microsoft.

Startpage nutzt als Suchmaschine Google.

Yacy ist eine dezentrale Suchmaschine

Open Web Index (EU Projekt)

Open Web Web Index der EU

Der Fokus liegt in der Katalogisierung des Wissens in der Forschung. Für die Entwicklung des EU-Index müssen täglich etwa 1000 Entscheidungen getroffen werden. Deshalb geht die Entwicklung nur langsam voran.

Daten als Währung

Beim Bezahlen eines Dienstes durch meine persönlichen Daten - wie es tagtäglich im Netz geschieht - entsteht ein Widerspruch zwischen der digitalen Inhalte-Richtlinie aus dem Jahr 2022, die im BGB §312 und §327 in deutsches Recht gegossen wurde, gegenüber der DSGVO. Diese verlangt jederzeit

die Möglichkeit der Einwilligung und des Widerrufs,

eine strikte Zweckbindung,

die Datenminimierung,

ein Kopplungsverbot.

Also sprechen 4 Tatbestände aus einem Grundrecht (Informationelle Selbstbestimmung) gegen jede Erwägung, das das Bezahlen mit persönlichen Daten überhaupt angedacht wird. Schon allein die Voraussetzung der Informiertheit bei einer Einwilligung würde verlangen, dass der Einzelne den Preis seiner Daten kennt. Die Unmöglichkeit eines Widerrufs wäre das zweite Hindernis, welches nicht beseitigt werden kann.

Sprachassistenten

In diesem Projekt wurden Menschen mit Sprachassistenten nach ihren Vorkehrungen zum Datenschutz gefragt. Die (falschen) Antworten waren wie üblich

Ich habe nichts zu verbergen.

Meine Daten sind sowieso irrelevant.

Es entstehen dann in den Entschuldigungen die kleinen Fluchten:

wenn ich allein sein will, ziehe ich den Stecker,

vertrauliche Gespräche führe ich nur noch im Freien.

Vergessen wird dabei stets das Handy in der Tasche, welches die gleiche Funktion wie Alexa haben kann. Das Negativ-Super Beispiel war der Nutzer, der über Alexa sein Passwort für seine Smart Home Einstellungen setzt. Vergessen wir nicht, auch wenn, um ein Passwort mit 14 Zeichen zu knacken im Jahr 2020 noch 2 Millionen Jahre notwendig waren, so sind es 2023 lediglich noch 3000 Jahre. Alle Passworte unter 12 Zeichen kann man vergessen, sie sind mit Brute Force (Ausprobieren) innerhalb von Minuten zu knacken.

Fazit

Allen vorgestellten Projekten war gemeinsam der Versuch einen fairen Datenhandel als Gegenmodell zu den Big5 zu entwickeln. Die meisten Initiativen haben jedoch keine Durchsetzungskraft. Der Grund dafür ist, dass der Staat entweder abwartend bleibt oder die Absprachen innerhalb der EU nicht zeitnah getroffen werden.

... und die Mühlen der Justiz mahlen sehr langsam, so dass selbst die offensichtlichsten Verstöße gegen unsere Grundrechte erst nach Jahren geahndet werden. (Vorratsdatenseicherung, BKA Novelle, Schrems gegen Facebook, ...)

Mehr dazu bei https://www.forum-privatheit.de/jahreskonferenz-2023/

Kategorie[26]: Verbraucher- & ArbeitnehmerInnen-Datenschutz Short-Link dieser Seite: a-fsa.de/d/3wD

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8548-20231008-datenkapitalismus-by-default.htm

#Konferenz#ForumPrivatheit#Arbeitnehmerdatenschutz#Verbraucherdatenschutz#Datensicherheit#Datenteilen#DSA#DA#AIA#DGA#OWI#Big5#GAFAM#Datengenossenschaft#Portabilität#Forschungsdaten#Lauschangriff#Überwachung#Vorratsdatenspeicherung#Videoüberwachung#Rasterfahndung#Datenbanken

1 note

·

View note

Text

Thomas Fahlenbach: Über Genanalysen

Thomas Fahlenbach über die Bedeutung von Genanalysen

Genanalysen sind eine wirkungsvolle Methode, um herauszufinden, wie die DNA unsere Gesundheit und unser Leben beeinflusst. Thomas Fahlenbach klärt darüber auf, in welchen Bereichen die Genanalyse zum Einsatz kommt und welche Erkenntnisse daraus gewonnen werden können.

Als Genanalyse oder DNA-Analyse bezeichnet man molekularbiologische Verfahren, die die menschliche DNA untersuchen, um Erkenntnisse über genetische Eigenschaften der Person zu erhalten. Am bekanntesten ist die Genanalyse vermutlich für die Erkennung verwandtschaftlicher Verhältnisse, doch wie Thomas Fahlenbach erklärt, können durch diese Forschungsdaten noch zahlreiche weitere, medizinisch relevante Kenntnisse gewonnen werden. So geben Genanalysen zum Beispiel Aufschluss über potenziell vererbte Krankheiten oder Unverträglichkeiten und können die Basis für Vorsorgemaßnahmen, Früherkennungen und Behandlungstherapien darstellen.

WOFÜR WERDEN GENANALYSEN BENÖTIGT?

Insgesamt besitzt der Mensch rund 30.000 Gene, die eine große Rolle für die körperliche und seelische Gesundheit spielen. Vor einigen Jahren wurden Genanalysen noch hauptsächlich dafür genutzt, Tests für sehr seltene Erkrankungen durchzuführen, doch heutzutage weiß man, dass auch bekannte Volkskrankheiten wie zum Beispiel Intoleranzen ihren Ursprung in der Genetik haben können, erklärt Thomas Fahlenbach. Diese können nämlich, genauso wie die Tendenz zu schwerwiegenden Krankheiten wie Tumorbefällen, genetisch weitervererbt werden. Genanalysen machen es möglich, zum einen Verdachtsdiagnosen zu bestätigen, zum anderen aber auch das tatsächliche Risiko eine vererbte Krankheit abzuschätzen und gegebenenfalls Präventionsmaßnahmen vorzunehmen oder die Krankheit in einem Früherkennungsstadium vor

einer stärkeren Entwicklung aufzuhalten.

WIE BEEINFLUSST DIE DNA UNSERE GESUNDHEIT?

Wie sehr die Gesundheit von der DNA beeinflusst wird, hängt ganz vom entsprechenden Erkrankungsfall ab, erläutert Thomas Fahlenbach. Dennoch werden viele Gesundheitsrisiken in hohem Maß von der Genetik beeinflusst. So gibt es zum Beispiel Krankheiten, wie etwa die familiäre

Hämochromatose oder auch Eisenspeicherkrankheit, deren Hauptursache in einem genetischen Defekt liegt. Andere Erkrankungen können dagegen durch entsprechende Prävention daran gehindert werden, auszubrechen, da ihr Verlauf auf einer Mischung aus Genetik und Umwelteinflüssen begründet ist. So oder so gibt es bei den Genanalysen starke Differenzen in Bezug auf das Krankenbild, da sich jedes Gen und jede Mutation voneinander unterscheidet.

GENE BEEINFLUSSEN LAKTOSE- UND GLUTENINOLERANZ

Laktoseintoleranz ist eine Volkskrankheit, die zwar in den allermeisten Fällen nicht unbedingt gefährlich, aber dennoch belastend für die betroffenen Personen ist. Wer unter eine Laktoseintoleranz leidet, verträgt keine Milchprodukte, ein Verzehr kann zu nicht unerheblichen Magen-Darm-Problemen führen. Wie Thomas Fahlenbach weiß, entsteht eine Laktoseintoleranz meist durch einen Gendefekt, der dafür sorgt, der der Darm den in der Milch enthaltenen Milchzucker nicht mehr in das Enzym Laktase Aufspalten kann. Durch gezielte Genanalysen lässt sich allerdings herausfinden, ob das Risiko eines solchen Gendefekts besteht und der Patient eine Nahrungsumstellung in Betracht ziehen sollte. Ähnlich verhält es sich, so Thomas Fahlenbach, auch mit der Glutenintoleranz. Auch hier sind in der Regel bestimmte Gendefekte die Ursache, die dafür sorgen, dass das Immunsystem Gluten als Gefahr einstuft und dieses wie eine bakterielle Infektion bekämpfen. Wird eine Glutenunverträglichkeit nicht erkannt, kann sich eine chronische Entzündung entwickeln, durch die langfristig gesehen das Darmkrebsrisiko erhöht werden kann. Um diesem Fall vorzubeugen, lohnt sich auch hier eine Genanalyse, die die beiden genetischen Variationen, welche für eine Glutenintoleranz verantwortlich sein können, zuverlässig ausfindig macht und dem Patienten die Möglichkeit gibt, Anpassungen in der Ernährung vorzunehmen.

THROMBOPHILIE IST VERERBBAR

Als Thrombose wird eine Krankheit bezeichnet, die dazu führt, das Blutgerinnsel im menschlichen Körper gebildet werden. Wie Thomas Fahlenbach ausführt, können diese Blutgerinnsel wichtige Gefäße verstopfen, die Blutzufuhr blockieren und den Patienten im schlimmsten Fall sogar das Leben kosten, wenn sie zum Beispiel einen Schlaganfall oder einen Herzinfarkt auslösen. Eine Thrombose ist grundsätzlich nicht zwangsläufig die Folge eines genetischen Effekts, erklärt Thomas Fahlenbach. Allerdings können gewisse Gendefekte die Gefahr, auf lange Sicht gesehen eine Thrombose zu entwickeln, erhöhen. Durch Genanalysen lässt sich feststellen, ob der entsprechende Patient jene

genetischen Variationen aufweist, die mit einem erhöhten Thromboserisiko einhergehen. Im Falle eines Risikos kann darüber hinaus überprüft werden, ob bestimmte Medikamente in Kombination mit dem genetischen Profil vermieden werden können und ob Präventionsmaßnahmen vorgenommen werden müssen.

DER EINFLUSS VON GENEN AUF ALLERGIEN

Der Frühling naht und überall werden die Taschentücher gezückt. Pollenallergien, die für Niesen und laufende Nasen sorgen, sind wohl die bekannteste Allergieformen. Allerdings gibt es, wie Thomas Fahlenbach erklärt, diverse Allergien, die weitaus gravierendere Folgen für den Betroffenen haben können. Grundsätzlich handelt es sich bei einer Allergie um eine Überreaktion des Immunsystems auf eigentlich als harmlos geltende Stoffe, die man in der Umwelt findet. Neben Pflanzen können auch Tiere, Metalle, Medikamente, Nahrungsmittel und Insektengifte Allergien auslösen, die im schlimmsten Fall einen anaphylaktischen Schock auslösen, der tödlich enden kann. Eine Genanalyse kann bestimmen, ob der Betroffene Allergene vorweist und macht es zudem möglich, eventuelle Kreuzreaktionen zu erkennen. Diese Maßnahme ist laut Thomas Fahlenbach vor allem aus dem Grund sinnvoll, da viele Menschen gar nicht wissen, dass sie eine Allergie haben, bis die Allergie zum Ausbruch kommt — und dann kann es im schlimmsten Fall schon zu spät sein.

WELCHEN EINFLUSS GENE AUF DIE HAUTALTERUNG HABEN

Wenn jemand schöne Haut oder tolles Haar hat, wird gemeinhin oft von „guten Genen“ gesprochen. Tatsächlich ist diese Aussage auch gar nicht so verkehrt, sagt Thomas Fahlenbach. Denn die Gene spielen was den Beauty-Bereich anbelangt in der Tat eine nicht zu verkennende Rolle. So wird die Hautalterung zum Beispiel neben Faktoren wie dem Lebensstil, der Ernährung oder übermäßigem Make-Up-Gebrauch auch von der Genetik bestimmt. So kann es sein, dass eine Person, die regelmäßig raucht, trotzdem genauso schnell oder langsam altert wie eine Person, die einen gesunden Lebensstil pflegt. Derzeit sind über 20 unterschiedliche Genvariationen bekannt, die sich auf mehr als acht verschiedene Faktoren der Hautalterung auswirken können, so Thomas Fahlenbach. Wer sich diesbezüglich einer Genanalyse unterzieht, hat die Möglichkeit, genetische Stärken und Schwächen herauszufinden und gezielt durch eine entsprechende Zufuhr von bestimmten Nährstoffen gegenzusteuern. Eine Genanalyse im Beautybereich kann den Kollagenabbau, die Kollagenproduktion, den UV-Schutz und die Hautfeuchtigkeit, sowie den Selenbedarf und Schädigungen durch genetisch begründete Entzündungsreaktionen ausfindig mache, sagt Thomas Fahlenbach.

HAUTKREBS FRÜHZEITIG DURCH GENANALYSEN ERKENNEN

Durch eine Genanalyse können Risiken auf verschiedene Tumorerkrankungen frühzeitig erkannt werden, wie zum Beispiel das Risiko für Brust- oder Prostatakrebs sowie Lungenkrebs. Aber auch das

Risiko für Hautkrebs kann durch eine Genanalyse ermittelt werden, obwohl Hautkrebs in der Regel durch eine übermäßige UV-Strahlung ausgelöst wird, erklärt Thomas Fahlenbach. Denn wie auch bei anderen Tumorerkrankungen spielen genetische Faktoren auch hier für das individuelle Erkrankungsrisiko eine wichtige Rolle. Neben dem Risiko einer Hautkrebserkrankung machen es Genanalysen darüber hinaus möglich, die Wirksamkeit von 27 verschiedenen Medikamenten anhand

des genetischen Profils zu überprüfen, was bei einer frühzeitigen Erkennung und Behandlung ausgesprochen wichtig ist.

GENANALYSEN SIND HILFREICH BEI FAMILIENPLANUNG

Familienplanung ist ein heikles Thema, denn nicht bei jedem klappt es auf Anhieb so, wie man es sich wünscht, wie Thomas Fahlenbach weiß. Jede Schwangerschaft birgt gewisse Risiken, sowohl für die werdende Mutter als auch für das ungeborene Kind. Die Genetik hat dabei einen erstaunlich großen Einfluss auf Faktoren und Ablauf der Schwangerschaft und können in hohem Maße entscheidend sein, ob eine Schwangerschaft komplikationsfrei abläuft. Durch eine Genanalyse können neun Genvariationen festgestellt werden, die Auswirkungen auf Komplikationen in der Schwangerschaft haben, wodurch präventive Maßnahmen gegen bestimmte Krankheiten wie Schwangerschaftsdiabetes oder Thromboserisiken frühzeitig vorgenommen werden können. Auch in Bezug auf das ungeborene Baby ist es möglich, angeborene Krankheiten durch Genanalysen frühzeitig zu diagnostizieren, hebt Thomas Fahlenbach hervor. Dazu gehören zum Beispiel mehr als 100 angeborene Stoffwechselerkrankungen, die eventuelle Behinderungen und Entwicklungsstörungen auslösen können, sich aber durch entsprechende Vorsorgemaßnahmen gut in den Griff bekommen lassen.

GENE HABEN AUSWIRKUNGEN AUF SPORTLICHKEIT UND ABNEHMERFOLG

Jeder Körper ist anders, weshalb auch eine Diät nicht bei jedem auf dieselbe Weise anschlägt. Das liegt Thomas Fahlenbach daran, dass es verschiedene Gene gibt, die Auswirkungen auf das Gewicht, das Sättigungs- und Hungergefühl und den Abbau von Körperfett eines Menschen haben. Je nachdem, welche Gene besonders stark ausgeprägt sind, kann es sein, dass entweder eine fett- oder eine kohlenhydratarme Ernährung zum gewünschten Abnehmerfolg wird — ein Wissen, dass der betroffenen Person oft ungemein weiterhilft. Auch sportlich gesehen machen die Gene allerdings eine Menge aus. So gibt es keinen Trainingsplan, der für jeden Athleten der richtige ist, da die Gene bestimmen, welche Leistungen machbar sind und wie diese am besten abgerufen werden können. Eine Genanalyse kann zum Beispiel Aufschluss in den Bereichen Muskelfasertyp, Prävention und Ernährung geben, wodurch ein optimaler Trainingsplan entwickelt werden kann, sagt Thomas Fahlenbach.

GENANALYSEN MACHEN OPTIMALE ERNÄHRUNG MÖGLICH

Eine ausgewogene Ernährung ist das A und O, wenn es um einen gesunden Lebensstil geht. Doch eine allgemeingültige Regel dafür was gesund ist und was nicht, gibt es tatsächlich nicht, meint Thomas Fahlenbach. Vermeintlich gesunde Lebensmittel können bei manchen Menschen sogar das Entstehen von Krankheiten begünstigen, der Grund dafür ist genetisch bedingt. Durch die sogenannte Nutrigenetik ist es allerdings möglich, ernährungsrelevante Gene ausfindig zu machen, Stoffwechselprobleme zu verhindern und die individuelle Ernährung zu optimieren.

0 notes

Text

Praxishandbuch jagdish patel

PRAXISHANDBUCH JAGDISH PATEL >> DOWNLOAD LINK

vk.cc/c7jKeU

PRAXISHANDBUCH JAGDISH PATEL >> READ ONLINE

bit.do/fSmfG

Am J Physiol 274: E321–E327 Fafoumoux P. Bruhat A, Jousse C (2000) Amino acid regulation Physiol Rev 78:969–1054 Patel DD, Knight BL, Soutar AK et al. J. „Informationsplattform Open Access: Lizenzen. Patel, Dimple. J. „Lizenzen für Forschungsdaten | RADAR – Ein Repository für die Wissenschaft. S./Stark, A./Newton, D./Paxson, D./Cavus, M./Pereira, J./Patel, in: Peemöller, V. H. (Hrsg.): Praxishandbuch der Unternehmensbewertung, 3. Faraone SV, Biederman J, Doyle A, Murray K, Petty C, Adamson JJ, Psychol Psychiatr 2009; 50(7): 780–789 Gibson AP, Bettinger ZL, Patel NC, Crismon ML. ABC of Wound Healing von Annie Price, Joseph E. Grey, Girish K. Patel, Keith G. Harding (ISBN 978-0-470-65897-0) bestellen. Schnelle Lieferung, auch aufKakadiya, Jagdish; Patel, Dipal; Thomas, Ashley Wirkung von Losartan auf experimentell induzierte Hyperurikämie bei Ratten VERLAG UNSER WISSEN, 2022 39,90 €. Praxishandbuch Technologietransfer Innovative Methoden zum Transfer München: Hanser 1996 [3] Gausemeier, J.; Stollt, G.: Szenarien für die deutsche Holth J, Patel T, Holtzman DM (2017) Sleep in Alzheimer's Disease - Beyond Amyloid. Neurobiol Sleep Circadian Rhythms 2: 4–14.

https://gusimonac.tumblr.com/post/692125780092780544/mcz-thema-bedienungsanleitung-v-tech, https://qotoqetok.tumblr.com/post/692125460777320448/p-2802hwl-i3-handbuch, https://qojuberufa.tumblr.com/post/692125891285925888/veritas-rubina-1290-bedienungsanleitung-pdf, https://qojuberufa.tumblr.com/post/692125952087572481/casio-fx-87de-plus-bedienungsanleitung-galaxy, https://qojuberufa.tumblr.com/post/692125655643652097/pilz-pnoz-s5-bedienungsanleitung-panasonic.

0 notes

Text

Forschungsdatenmanagementpläne sind eine Grundbedingung guter Wissenschaft. Meint Nature.

Eine Notiz und einige Anmerkungen von Ben Kaden (@bkaden)

In der Nature-Ausgabe vom 13.März 2018 findet sich ein Editorial, dass zum Thema Forschungsdatenmanagement eine Reihe von Aspekten benennt, welche weitgehend Trends bestätigen, die sich auch im Rahmen des eDissPlus-Projektes zeigten. Ich möchte hier kurz einige Beobachtung aus dem Text mit der so programmatischen wie zutreffenden Überschrift Everyone needs a data-management plan (Nature 555, 286 (2018) doi: 10.1038/d41586-018-03065-z ) aufgreifen und einige eigene Erfahrungen aus dem eDissPlus-Projekt ergänzen.

Tatsächlich wäre ein Forschungsdatenmanagement für jedes Forschungsprojekt wünschenswert. Der Datenbegriff führt dabei in den Geisteswissenschaften ab und an zu Missverständnissen, gehen dort Forschende bisweilen davon aus, datenfrei zu arbeiten. Aber immer dann, wenn es sich um ein konkretes Forschungsobjekt handelt und man sich mit einem Abbild davon auseinandersetzt, hat man aus digitalwissenschaftlicher Sicht, auch es wenn es sich in solchen Fällen eventuell anbietet, von Forschungsmaterialien zu sprechen. So lässt sich die Reproduktion eines Kunstwerks für eine kunsthistorische Betrachtung durchaus als Forschungsdatum verstehen und aus einer dateninfrastrukturellen bzw. informationswissenschaftlichen Perspektive hätte man diese am liebsten nicht nur eingebettet als Illustration in einem PDF sondern unter einer CC-BY-Lizenz als selbstständiges Datenobjekt mit eigener DOI. Dass vor allem rechtliche Hürden einem solchen Idealzustand im Wege stehen, ist allgemein bekannt. Nichtsdestotrotz empfehlen wir aus dem eDissPlus-Zusammenhang nach Möglichkeit ein differenziertes und Vernetzbarkeit vorbereitendes Publizieren der einzelnen Bestandteile einer Publikation etwa im Sinne des so genannten Enhanced Publishing (oder “Erweiterten Publizierens”, wie wir es im Fu-PusH-Projekt nannten).

Eine Herausforderung, die uns regelmäßig begegnet und die auch im benannten Editorial von Nature deutlich wird, ist, dass wir aus Infrastruktursicht außerordentlich intensiv über Möglichkeiten und Anforderungen im Umgang mit digitalen Forschungsdaten reflektieren, viele Forschende aber vergleichsweise sehr wenig. Möchte man vermeiden, dass beide Perspektiven auseinanderdriften, muss man vermitteln. Das Editorial sieht für Hochschulen und damit in der Praxis die entsprechenden Ansprechpersonen in den Hochschulinfrastrukturen zwei Aufgaben: 1. allgemein wirksam zu kommunizieren, wie wichtig ein qualitativ hochwertiges Forschungsdatenmanagement und damit u.a. ein Forschungsdatenmanagementplan sind. Und 2. die Vermittlung von Grundlagenwissen zum Forschungsdatenmanagement als “part of postgraduate education everywhere”. Aus unserer Sicht sollte man sogar noch früher ansetzen und das Forschungsdatenmanagement dort direkt in der Methodenausbildung einbinden, wo es um die Praxis der Datenerhebung (bzw. der Identifikation des Forschungsgegenstandes) geht. Richtig und wichtig ist, dass Weiterbildung und Beratung nicht auf frühe Stufen der wissenschaftlichen Karrieren beschränkt bleiben, sondern durchgängig als Angebot stehen sollten. Aus eDissPlus-Sicht betrifft dies ausdrücklich auch die Gutachterinnen und Gutachter für wissenschaftliche Qualifikationsarbeiten, die eigentlich ein verstärktes Interesse am Blick auf das Forschungsdatenmanagement ihrer z.B. Promovierenden haben sollten, weil sich nicht zuletzt darin auch die Befähigung zum wissenschaftlichen Arbeiten zeigt.

Es zeigt sich folglich, dass ein qualitativ hochwertiges Forschungsdatenmanagement nicht allein aus Gründen der Open Science / Offenen Wissenschaft relevant ist, auch wenn das Nature-Editorial vor allem darauf abhebt. Sondern grundsätzlich im Sinne einer wissenschaftlichen Qualitätssicherung für jeden Forschungsprozess. Aber es ist zweifellos korrekt: Unsaubere Daten ohne Dokumentation erweisen auch wenn sie frei geteilt werden weder der Open-Science-Bewegung noch der Wissenschaft an sich einen Dienst.

Notwendig ist eine Forschungsdatenmanagement und damit unverzichtbar ein Forschungsdatenmanagementplan in vielen Fällen zugleich bereits aus Gründen der Komplexität. Je größer und heterogener die Datenprozesse und -mengen, desto notwendiger und leider auch aufweniger ist die Explizierung der einzelnen forschungsdatenspezifischen Aspekte, also wie Forschungsdaten erhoben, aufbereitet, gespeichert, dokumentiert, langfristig archiviert und möglicherweise geteilt bzw. veröffentlicht werden. Von der Warte der wissenschaftlichen Infrastrukturen leuchtet das ohne Abstriche ein. Für viele Forschende erscheint die Anlage eines Forschungsdatenmanagementplans dagegen offenbar als zusätzliche quasi-bürokratische Hürde, wobei ich hier den umfassenderen Erfahrungen der Nature-Redaktion vertrauen muss, denn die Gespräche im eDissPlus-Zusammenhang ergaben diesbezüglich zwar weitreichende Unkenntnis aber keinesfalls Ablehnung. Vielmehr wirkte es so, als würden die mit Forschungsdaten konfrontierten Promovierenden sogar dankbar sein, wenn sie eine klare Hilfestellung zur Organisation ihrer Datenprozesse erhielten. Die Betonung liegt hierbei auf “klar”. Die Bereitschaft zu einer besseren Organisation und Formalisierung der Forschungsprozesse ist nachvollziehbar dann besonders hoch, wenn die eigentlich Forschung möglichst wenig beeinträchtigt wird. Der logische Schritt wäre also, bestimmte Aspekte eines wünschenswerten Forschungsdatenmanagements zum integralen Bestandteil der Forschungsarbeit werden zu lassen, was insbesondere die Erschließungs- und Dokumentationsaspekte betrifft. Dass die Vergabe von Deskriptoren, das Filtern von Forschungsdaten über die Zuweisung von Metadaten und die knappe, zusammenfassende Beschreibung der Daten für eine Dokumentation selbst eine Reflexionsarbeit darstellen können, ist zwar in der Bibliotheks- und Informationswissenschaft selbstverständlich, in anderen Disziplinen erfahrungsgemäß aber deutlich wenig bewusst.