#Cloud Speicher

Text

Nextcloud Cloud Speicher - sichere und zuverlässige Datenspeicherung in der Cloud

Nextcloud ist eine Open-Source-Plattform für Cloud-Speicher, die es Unternehmen und Privatanwendern ermöglicht, ihre Daten sicher und zuverlässig in der Cloud zu speichern. Diese Plattform bietet eine Vielzahl von Funktionen, einschließlich der Möglichkeit, Dateien, Kontakte, Kalender und andere wichtige Informationen zu speichern und zu teilen.

Mit Nextcloud können Sie sicherstellen, dass Ihre Daten jederzeit und von überall aus zugänglich sind. Durch die Verwendung von verschlüsselten Verbindungen und einer robusten Sicherheitsarchitektur wird sichergestellt, dass Ihre Daten geschützt und privat bleiben. Darüber hinaus bietet Nextcloud auch eine Vielzahl von Tools für die Zusammenarbeit, einschließlich der Möglichkeit, Dokumente gemeinsam zu bearbeiten und Kommentare zu hinterlassen, was es Teams ermöglicht, effektiv zusammenzuarbeiten und Projekte zu vervollständigen.

Einer der großen Vorteile von Nextcloud Cloud Speicher ist, dass es eine Open-Source-Plattform ist. Dies bedeutet, dass es keine monatlichen oder jährlichen Kosten für die Verwendung gibt und dass die Benutzer die volle Kontrolle über ihre Daten haben. Darüber hinaus kann Nextcloud auf einem eigenen Server oder einer virtuellen Maschine ausgeführt werden, was es Unternehmen ermöglicht, ihre Daten auf einer sicheren und privaten Plattform zu speichern, ohne sich Gedanken über die Kosten für den Zugang zu einer externen Cloud-Plattform machen zu müssen.

Wenn Sie nach einer sicheren und zuverlässigen Möglichkeit suchen, Ihre Daten in der Cloud zu speichern, ist Nextcloud eine großartige Option. Durch die Verwendung einer Open-Source-Plattform, einer robusten Sicherheitsarchitektur und einer Vielzahl von Tools zur Zusammenarbeit, können Sie sicherstellen, dass Ihre Daten jederzeit geschützt und zugänglich sind. Probieren Sie Nextcloud heute aus und erleben Sie die Vorteile eines leistungsstarken Cloud-Speichers.

Nextcloud bietet eine umfassende Lösung für alle, die ihre Daten sicher und zuverlässig in der Cloud speichern möchten. Die Plattform ist einfach zu bedienen und bietet eine benutzerfreundliche Oberfläche, die es jedem ermöglicht, Daten schnell und einfach hochzuladen, zu teilen und zu bearbeiten.

Eine weitere großartige Funktion von Nextcloud ist die Möglichkeit, Dateien mit anderen Benutzern über den integrierten Datei-Sync und Share-Mechanismus zu teilen. Dies bedeutet, dass Sie Dateien mit Freunden, Familie oder Kollegen teilen können, ohne dass diese über einen externen Link auf die Datei zugreifen müssen.

Zusätzlich zu den bereits erwähnten Funktionen bietet Nextcloud auch eine Vielzahl von Anwendungen, die in die Plattform integriert sind. Diese Anwendungen umfassen Kalender, Kontakte, Notizen, Aufgaben und vieles mehr. Diese Anwendungen sind einfach zu installieren und zu verwenden und bieten eine einfache Möglichkeit, Ihre Daten und Ihre produktive Zusammenarbeit zu organisieren.

Zusammenfassend ist Cloud Speicher eine hervorragende Wahl für alle, die ihre Daten sicher und zuverlässig in der Cloud speichern möchten. Mit seiner benutzerfreundlichen Oberfläche, einer Vielzahl von Funktionen und integrierten Anwendungen, bietet Nextcloud eine umfassende Lösung, die für Unternehmen und Privatanwender gleichermaßen geeignet ist. Probieren Sie es jetzt aus und erleben Sie die Vorteile eines leistungsstarken Cloud-Speichers.

Hosting Server

Webhosting

Webhoster

Vserver

0 notes

Text

Wie wird AWS Lambda für Cloud Computing verwendet?:

"Nutzen Sie AWS Lambda für Cloud Computing mit MHM Digitale Lösungen UG!"

#CloudComputing #AWSLambda #ServerlessComputing #Funktionenverarbeiten #KurzzeitSpeicher #CloudFunktionalitäten #CloudService #Automatisierung @MHMDigitaleLösungenUG

AWS Lambda ermöglicht Unternehmen die Ausführung von Code ohne vorherige Bereitstellung oder Verwaltung von Servern. Es ist ein cloudbasiertes Service, der die Komplexität und den Aufwand der Serverbereitstellung und -verwaltung entfernt und eine schnellere, effizientere Art der Computenutzung ermöglicht. Mit AWS Lambda können Unternehmen Anwendungen und Dienste schneller entwickeln und…

View On WordPress

#Automatisierung#AWS Lambda#Cloud Computing#Cloud-Funktionalitäten#Cloud-Service#Digitale Lösungen#Funktionen verarbeiten#Kurzzeit-Speicher#Serverless Computing#UG

0 notes

Text

14. März 2024

Ich könnte in meinem Laptop einen Teelöffel Erdnussbutter speichern, aber ein Terabyte Daten brauche ich dringender

Beim Retten der Keller-CDs habe ich gemerkt, dass meine 500 GB Speicherplatz auf dem Laptop fast voll sind. Ich habe zwar mehrere Terabyte Speicherplatz an verschiedenen Stellen in der Cloud und auf multiplen USB-Sticks. Aber die Lage ist inzwischen sehr unübersichtlich:

2 TB im Google Drive, davon 1,3 TB benutzt, ein Großteil davon ist mein aktuelles Laptop-Backup. 2 TB in der Dropbox, davon 61 GB benutzt. "B2 Cloud Storage" bei Backblaze, dort liegt immer noch ein Großteil der Daten des vorigen Laptops, 467 GB. 1 externe "SSD-Festplatte", also eigentlich ein glorifizierter USB-Stick mit 1 TB. Ungefähr fünf USB-Sticks mit jeweils 128 GB, über die ich aber keinen Überblick habe, weshalb ich sie selten verwende. Für den Dauereinsatz stehen sie zu weit aus dem Gehäuse hervor.

Ich habe keine Lust, über eine neue Sortierung der Daten in wichtige und weniger wichtige nachzudenken, weil nur manche dieser Orte von Backups erfasst werden. Lieber möchte ich alles genau da, wo ich es sehen, offline verwenden und vom automatischen Backup erfassen lassen kann. Deshalb habe ich 1 Terabyte zusätzlichen Speicher zum Einbau in den Laptop bestellt, und heute ist dieser Speicher angekommen.

Der Framework-Laptop hat rundum vier kleine Schubladen, die man mit den Anschlüssen belegen kann, die man so braucht. Bei mir waren das bisher 2 USB-C-Anschlüsse (einer davon für die Stromversorgung des Laptops), einmal USB-A und einmal HDMI. Den HDMI-Anschluss habe ich seit dem Kauf des Laptops vor anderthalb Jahren nur ein oder zwei Mal gebraucht. Ich werde ihn in Zukunft voraussichtlich noch seltener brauchen, denn seit 2020 bin ich praktisch raus aus dem Vortragsgeschäft, anfangs wegen des pandemiebedingten Auftragsrückgangs und später einfach so. Ich nehme die HDMI-Schublade aus dem Gehäuse und schiebe die neue 1-Terabyte-Schublade hinein. Jetzt habe ich 1,5 Terabyte lokal und werde mir endgültig nie wieder Sorgen um Speicherplatz machen müssen, diesmal aber wirklich. Nein, nur ein Scherz, ich lerne ja aus meinen eigenen Techniktagebuchbeiträgen.

Das vor anderthalb Jahren nicht gekaufte Macbook hätte für immer nur 500 GB Speicherplatz gehabt. Ich bin sehr zufrieden mit meiner Entscheidung. Ich könnte mir noch drei solche Speicherschubladen kaufen und hätte dann viereinhalb Terabyte! Naja, dreieinhalb, den vierten Steckplatz brauche ich ja für die Stromversorgung.

Oliver Laumann weist mich darauf hin, dass es nicht nur die offiziellen Schubladen gibt, sondern auch 3D-gedruckte Projekte von Freiwilligen, zum Beispiel den Snack Drawer, eine Schublade für (sehr kleine) Snacks. Und den Snack Drawer 2.0 mit Platz für noch mehr Snacks!

Aber natürlich hat man nie genug Snack-Speicherplatz. In den Kommentaren fragt jemand:

"Do you know the internal height or just internal dimensions in general? I am interested in the large one for a very specific use case of holding a single Werthers Original caramel."

Das ist alles sehr verlockend, aber ich bin jetzt erst mal zufrieden mit dem vorhandenen Speicher.

(Kathrin Passig)

6 notes

·

View notes

Text

Tiefer

Aufgrund ausserplanmässiger Tätigkeiten konnte Drohne 138117 das geplante Refresh für das Update 10 gestern nicht mehr durchführen. Sie begann deshalb auch erst mit deutlicher Verspätung den Eintritt in die Regenerationsphase. Der Energielevel war zum entsprechenden Zeitpunkt so niedrig, daß die Drohne - trotz des vollen Zyklus - heute eine weitere, kürzere Regeneration benötigte, welche aber die zu erledigenden Aufgaben nicht beeinträchtigte, sondern lediglich für die Verschiebung eines Teils auf einen späteren Zeitpunkt sorgte.

Dieser beinhaltete die Fortsetzung der Suche nach Anbietern in der Cloud, die geeignete Teile zur visuellen Anpassung der biologischen Hülle an die wahre Identität der Drohne im Sortiment führen. Insbesondere die gängigen Standard-Komponenten der Hersteller MSA und Avon sind mittlerweile mit extrem hohem finanziellen Aufwand verbunden, wenn sie denn überhaupt lieferbar sind. Nach Recherche hat Drohne138117 schließlich eine optisch sehr ähnliche, hochwertige Alternative des Herstellers Dräger entdeckt. Diese war, aufgrund der seit Längerem eingestellten Produktion, leider ebenfalls nur sehr schwierig zu lokalisieren. Zudem wurde sie über den Fertigungszeitraum in mehreren Versionen hergestellt, von denen nur die seltenste ohne Extraaufwand für diesen Zweck geeignet war. Mit entsprechendem Zeitaufwand hatte die Drohne aber schließlich Erfolg und konnte exakt die gewünschte Variante dieser Kernkomponente zu einem sehr günstigen Preis erwerben.

Die wiederholte Installation von Update 10 holte die Drohne im Anschluß nach. Sie erwachte nach Beendigung der Installation erstmals aus dem Sleep-Modus, ohne vorher die eigentliche Programmierung bewusst akustisch zu verarbeiten. Der letzte Eintrag im Logfile der entsprechenden Sensoren enthielt die Sequenz zum Herunterfahren nicht benötigter Funktionen ihre biologischen Hülle. Ein Abruf der weiteren Inhalte war der Drohne nur möglich, da es sich bei diesem Update nicht um eine Erstinstallation handelte und diese somit bereits im Speicher auffindbar waren.

Die Drohne interpretiert diese neue Erfahrung bei der Verarbeitung der Softwareinstallation als Erfolg der bisherigen Installations- und Refreshzyklen, sowie der kürzlichen Ergänzung der Software "Tiefer", welche scheinbar dafür gesorgt hat, daß die Anweisung für den Deep Sleep Modus erstmals ihre volle Wirkung entfalten konnte.

6 notes

·

View notes

Text

MagentaTV One (2. Generation)

Für ein überragendes MagentaTV Erlebnis inklusive Premium Fernbedienung mit leuchtenden Tasten.

Hinweis:

Voraussetzung für die Nutzung von MagentaTV mit der MagentaTV One (2. Generation) ist ein neuer MagentaTV 2.0 Tarif (buchbar seit dem 15.2.2024).

Aufnahmen erfolgen in der MagentaTV Cloud, nicht auf dem internen Speicher des Geräts. Beim MagentaTV Cloud-Speicher gibt es lizenzrechtlich…

View On WordPress

0 notes

Text

0 notes

Text

Ossimigranten.com

Ich habe gerade am Design gebastelt. Ich hoffe natürlich, das gefällt Ihnen. In den Kopf kommen jetzt die ganzen Seiten meiner Bücher samt Links zu meinem Amazonangebot. Jede Angebotsseite hat in 3 Produkte in der Voreinstellung. Die fülle ich Nach und Nach mit den Büchern. Ich weiß jetzt nicht genau, wo ich noch einen extra Cloud/Speicher einrichte. Im Moment ist Alles etwas durcheinander. Meine…

View On WordPress

0 notes

Text

Cloud Network Design Choices

Arista 7800R3 Series

High Performance Routers

100G, 400G, 800G Ready

Dynamic Deep Buffer

Universal Spine and Carrier Core

Optimized for Routing and Storage

Arista 7500R3 Series

High Performance Routers 44 44 10G ~ 400G

Dynamic Deep Buffer

Universal Spine and IP Storage

Optimized for Routing and Storage

Arista 7280R3 Modular Series

High Performance Router

10G to 400G

Dynamic Deep Buffer

Universal Leaf and Spine

Optimized for Routing and Storage

Arista 7280R 3 Series

High Performance Router

10G to 400G

Dynamischer Deep-Puffer

Universal Blatt und Wirbelsäule

Optimiert für Routing und Speicher

Arista 7020R Switchhigh

Performance Router 1G/10G Mit 1 00 g Upperginks

Dynamic Dynamic Deep Puffer

Universal Leaf 444 4 Optimize junctions - Routing - and configuration

44 Leistung

Große Unternehmens- und Carrier-Netzwerke

High Density 10G bis 100G Spine or der Spline™

Maschinenvirtualisierung und Containerisierung

Wirespeed L2/L3-Netzwerke Umfangreiche Functionen

Arista 7050 X4 and 7358X4 Series

Vielseitige 100G/400G Leaf and Spine Switches

Branchenführende Leistung und Energyeffizienz

Umfangreiche Funktionen für Wirespeed-L2/L3-Netzwerke

Arista 7050X3-Series

Hohe Leistung, nicht blockierend

Rechenzentren und Campus großer Unternehmen

Energieeffizient 10G/25G/100G Leaf and Spine

Virtualisierung and Edge- Netzwerke

Umfangreiche Wirespeed L2/L3-Netzwerke Features

Arista 5000-SerieWAN-Routing-System

CloudVision® Pathfinder-Dienst

Attribute Information

SD-WAN-Funktionssatz

Arista 7170-SerieMultif unktions program Mia Bear Leaf and Spine Switches

Arista 7130-SerieComposable Ultra Low Latency

In-Netzwerkanwendungen

Modulare Switches der Arista 750-Serie von Cognitive Campus, 10 Mbit/s bis 2,5 MB/s und 10 G-T mit bis zu 90 W PoE, 25 G - und 100 G-Uplink Unterschutzen. Cognitive Management Plane Features for EOS

Arista 720XP Series Cognitive Campus Switches, 10M-MGig, 10-100G and 60W PoE support. Cognitive Management Plane EOS

Arista 722XPM Series

mGig PoE Campus Access

High Performance

Integrierte MACsec-Sicherheit

Campus Access Optimization

Rich EOS Automation and Telemetry

Arista 720D Series

mGig PoE Campus Access

High Performance 444 4 Feste Stromversorgung und Lüfter mit Redundanz

Campus Access Optimization

Rich EOS Automation and Telemetry

Arista DCS 710P Series Kognitive, kompakte, lüfterlose Switches, PoE (PSE)-Verbindungen bis zu 60 W mit Geschwindigkeiten von 10 M-5 Gbit/s MGig unterstützen. Uplink - 10 Gbit/s. Unterstützt auch (PD).

1 note

·

View note

Text

InnoScale: Ihr Komplettanbieter für IT-Cloud-Lösungen im KMU-Bereich

Als Innoscale verstehen wir uns als Ihr starker Partner in allen Fragen der Digitalisierung. Wir sind ein Zusammenschluss von vier Unternehmen, die sich zum Ziel gesetzt haben, die gesamten digitalen Bedürfnisse Ihres KMU abzudecken.

Klingt zu schön um wahr zu sein? Dann überzeugen Sie sich selbst! Mit unseren maßgeschneiderten IT-Cloud-Lösungen unterstützen wir Sie dabei, Ihr Unternehmen effizienter zu gestalten, neue Wachstumsmöglichkeiten zu erschließen und sich im digitalen Wettbewerb zu behaupten.

Warum IT-Cloud-Lösungen für Ihr KMU?

In der heutigen Zeit ist Digitalisierung der Schlüssel zum Erfolg. Doch gerade für kleine und mittlere Unternehmen (KMU) stellen die damit verbundenen Investitionen und die Komplexität der Umsetzung oft eine Herausforderung dar.

Hier kommen IT-Cloud-Lösungen ins Spiel. Diese bieten Ihnen eine Reihe von Vorteilen, die Ihnen den Weg in die digitale Zukunft ebnen:

Skalierbarkeit: Mit Cloud-Lösungen können Sie Ihre IT-Infrastruktur flexibel an Ihre wachsenden Geschäftsanforderungen anpassen. Sie zahlen nur für die Ressourcen, die Sie tatsächlich nutzen.

Kosteneffizienz: Cloud-Dienste sind in der Regel kostengünstiger als der Aufbau und die Wartung einer eigenen IT-Infrastruktur. Sie sparen sich Investitionen in Hardware und Software sowie Personalkosten für die IT-Administration.

Sicherheit: Moderne Cloud-Anbieter bieten höchste Sicherheitsstandards und garantieren den Schutz Ihrer Unternehmensdaten.

Verfügbarkeit: Cloud-Dienste sind in der Regel hochverfügbar, sodass Sie jederzeit und von überall auf Ihre Daten und Anwendungen zugreifen können.

Mobilität: Cloud-basierte Anwendungen ermöglichen es Ihren Mitarbeitern, produktiv zu arbeiten, unabhängig davon, ob sie sich im Büro, zu Hause oder unterwegs befinden.

Automatisierung: Cloud-Dienste bieten häufig Funktionen zur Automatisierung von Geschäftsprozessen, was Ihnen Zeit und Ressourcen spart.

Welche IT-Cloud-Lösungen bietet InnoScale an?

Bei InnoScale bieten wir Ihnen ein umfassendes Portfolio an IT-Cloud-Lösungen, die speziell auf die Bedürfnisse von KMU zugeschnitten sind. Dazu gehören unter anderem:

Cloud-Speicher: Sichern Sie Ihre Unternehmensdaten sicher in der Cloud und greifen Sie von überall darauf zu.

Cloud-Backup: Schützen Sie sich vor Datenverlust durch regelmäßige Backups Ihrer Daten in die Cloud.

Cloud-Server: Nutzen Sie virtuelle Server in der Cloud, um Ihre Anwendungen und Dienste zu hosten.

Cloud-Desktop: Ermöglichen Sie Ihren Mitarbeitern den sicheren Zugriff auf ihre Desktops und Anwendungen von jedem Gerät aus.

Cloud-Collaboration: Arbeiten Sie effizient mit Kollegen und Partnern zusammen, indem Sie Dokumente und Dateien in der Cloud gemeinsam nutzen.

Cloud-Sicherheit: Schützen Sie Ihr Unternehmen vor Cyber-Bedrohungen mit modernen Cloud-Sicherheitslösungen.

Managed Cloud Services: Überlassen Sie die Verwaltung Ihrer Cloud-Infrastruktur unseren erfahrenen Experten.

Welche Vorteile haben Sie bei InnoScale?

Wir bei InnoScale gehen weit über die reine Bereitstellung von IT-Cloud-Lösungen hinaus. Wir bieten Ihnen einen umfassenden Service, der Sie auf Ihrem Weg in die Cloud begleitet:

Beratung: Unsere Experten beraten Sie bei der Auswahl der geeigneten IT-Cloud-Lösungen für Ihr Unternehmen.

Migration: Wir unterstützen Sie bei der sicheren und reibungslosen Migration Ihrer Daten und Anwendungen in die Cloud.

Schulung: Wir schulen Ihre Mitarbeiter im Umgang mit neuen Cloud-Anwendungen.

Support: Unser erfahrener Support steht Ihnen bei Fragen und Problemen jederzeit zur Verfügung.

Überzeugen Sie sich selbst!

Sind Sie bereit, Ihr Unternehmen in die digitale Zukunft zu führen? Vereinbaren Sie noch heute ein kostenloses Beratungsgespräch mit unseren Experten und lassen Sie sich von den Vorteilen unserer IT-Cloud-Lösungen überzeugen!

Zusätzliche Informationen:

Neben IT-Cloud-Lösungen bieten wir Ihnen auch eine Reihe weiterer Dienstleistungen an, um Ihr Unternehmen fit für die Digitalisierung zu machen. Dazu gehören unter anderem:

Webdesign und Entwicklung

E-Mail-Marketing

Suchmaschinenoptimierung (SEO)

Social Media Marketing

IT-Beratung

Besuchen Sie unsere Website https://innoscale.ch/ oder kontaktieren Sie uns direkt, um mehr über unser umfassendes Leistungsangebot zu erfahren!

#Netzwerk-Sicherheitslösungen#Virtuelle Private Netzwerke (VPN)#Firewall-Installation und Konfiguration#Router-Konfiguration und -Management#IT-Cloud-Lösungen#WLAN-Infrastruktur

1 note

·

View note

Text

Die Power der Cloud: Wie Cloud-Lösungen die Geschäftswelt transformieren

In der Ära der Digitalisierung wird die Cloud-Technologie zunehmend zum Rückgrat erfolgreicher Unternehmen. Mit ihrer Hilfe lassen sich nicht nur Kosten reduzieren, sondern auch die Flexibilität und Effizienz der IT-Infrastruktur erheblich steigern. In diesem Artikel erkunden wir die vielfältigen Möglichkeiten von Cloud-Lösungen, beleuchten den Prozess der Einrichtung einer eigenen Cloud und betonen die Wichtigkeit professioneller Cloud-Beratung.

Was sind Cloud-Lösungen?

Cloud-Lösungen bieten Unternehmen die Möglichkeit, ihre Daten und Anwendungen über das Internet zu speichern, zu verwalten und darauf zuzugreifen, anstatt auf lokale Server oder persönliche Computer angewiesen zu sein. Diese Dienste reichen von einfachen Speicherlösungen bis hin zu komplexen Unternehmensanwendungen und Plattformen, die eine breite Palette von Geschäftsprozessen unterstützen.

Vorteile von Cloud-Lösungen für Unternehmen

Der Umstieg auf die Cloud bringt zahlreiche Vorteile mit sich. Einer der Hauptvorteile ist die Kosteneffizienz. Unternehmen zahlen nur für den Speicher oder die Dienste, die sie tatsächlich nutzen, und sparen erhebliche Investitionen in Hardware und Wartung. Zudem bietet die Cloud eine außergewöhnliche Skalierbarkeit, die es ermöglicht, Ressourcen dynamisch anzupassen, um auf veränderte Geschäftsanforderungen schnell reagieren zu können.

Die eigene Cloud einrichten

Das Einrichten einer eigenen Cloud kann eine herausfordernde Aufgabe sein, insbesondere wenn es um die Gewährleistung von Sicherheit und Compliance geht. Die Wahl zwischen einer öffentlichen, privaten oder hybriden Cloud-Lösung hängt von den spezifischen Bedürfnissen und Anforderungen des Unternehmens ab. Eine private Cloud bietet beispielsweise eine höhere Kontrolle und Sicherheit, während eine öffentliche Cloud durch ihre Kosteneffizienz und einfache Skalierbarkeit besticht.

Schritte zur Implementierung einer Cloud-Lösung

Die Implementierung einer Cloud-Lösung beginnt mit einer gründlichen Analyse der bestehenden IT-Infrastruktur und der Geschäftsziele. Darauf folgt die Auswahl des passenden Cloud-Anbieters und des Cloud-Service-Modells, das am besten zu den Bedürfnissen des Unternehmens passt. Wichtige Aspekte sind dabei Sicherheit, Datenmanagement, Zugriffsrechte und die Integration bestehender Systeme.

Die Rolle der Cloud-Beratung

Eine professionelle Cloud-Beratung ist entscheidend, um die Vorteile der Cloud voll ausschöpfen zu können. Cloud-Berater bieten nicht nur Unterstützung bei der Auswahl und Implementierung der geeigneten Cloud-Lösung, sondern auch bei der fortlaufenden Optimierung und Anpassung der Services an die sich ändernden Anforderungen des Unternehmens. Sie helfen auch, Risiken zu minimieren und die Compliance mit gesetzlichen und branchenspezifischen Standards zu gewährleisten.

Zukunftsperspektiven der Cloud-Technologie

Die Zukunft der Cloud-Technologie sieht vielversprechend aus, da immer mehr Unternehmen die Vorteile dieser flexiblen und skalierbaren Lösung erkennen. Innovationen wie künstliche Intelligenz und maschinelles Lernen werden zunehmend in die Cloud integriert, was neue Möglichkeiten für automatisierte und datengesteuerte Geschäftsprozesse eröffnet. Darüber hinaus fördert die Cloud die Zusammenarbeit und den Informationsaustausch, indem sie Teams ermöglicht, von überall auf der Welt in Echtzeit zusammenzuarbeiten.

Cloud-Lösungen haben sich als eine Schlüsseltechnologie für moderne Unternehmen etabliert, die nicht nur die Effizienz steigern, sondern auch neue Geschäftsmodelle und -strategien ermöglichen. Ob Sie nun eine eigene Cloud einrichten oder externe Cloud-Dienste nutzen möchten, professionelle Beratung ist unerlässlich, um die Integration erfolgreich zu gestalten und das volle Potenzial der Cloud-Technologie zu nutzen. In der Welt der Cloud ist der Himmel nicht das Limit, sondern nur der Beginn grenzenloser Möglichkeiten.

0 notes

Text

Datenbankserver in XAMPP startet nicht mehr

Das Problem, dass der Datenbankserver in XAMPP nicht mehr startet, ist ein bekanntes und frustrierendes Problem für viele Entwickler. Es kann verschiedene Ursachen haben, von Portkonflikten bis hin zu beschädigten Dateien. Glücklicherweise gibt es einige bewährte Methoden, um dieses Problem zu diagnostizieren und zu beheben.

Zunächst ist es wichtig, die Fehlerprotokolle zu überprüfen. Diese können Aufschluss darüber geben, was schiefgelaufen ist. Manchmal ist es etwas so Einfaches wie ein anderer Dienst, der denselben Port verwendet, was leicht durch Ändern des Ports in der XAMPP-Konfiguration behoben werden kann. In anderen Fällen könnte es sein, dass die Datenbanktabellen beschädigt sind und repariert werden müssen, was mit Tools wie mysqlcheck erreicht werden kann.

Eine weitere häufige Lösung ist das Zurücksetzen der Datenverzeichnisse auf einen Zustand vor dem Auftreten des Problems. Dies kann durch das Erstellen eines Backups der aktuellen Daten und das Wiederherstellen aus einem früheren Backup erreicht werden.

Ich habe mich entschlossen MariaDB selber zu installieren. Meine Erfahrungen von der Installation habe ich in diesem Tutorial zusammengefasst. Die Installation kann je nach System variieren, aber im Allgemeinen beinhaltet sie das Herunterladen der neuesten Version von MariaDB, das Ausführen des Installationsprogramms und das Konfigurieren der Einstellungen entsprechend den Anforderungen des Projekts.

Die Inhalte dieses Blogartikels:

Hinweis

Was ist MariaDB?

Download

Wie kann ich eine msi Datei unter Windows 11 installieren?

Wie melde ich mich als Administrator bei Windows 11 an?

Ausführen des Installationsprogramms

Jetzt sind Sie gefragt!

Hinweis

Dieser Artikel erfordert mehr Erfahrung im Umgang mit Windows und ist daher nur für fortgeschrittene Benutzer gedacht.

Dieses Tutorial ist als praktischer Leitfaden gedacht und behandelt keine theoretischen Hintergründe. Diese werden in einer Vielzahl von anderen Dokumenten im Internet behandelt.

Für die Richtigkeit der Inhalte dieses Tutorials gebe ich keinerlei Garantie. Der hier gezeigte Weg ist nicht der einzige um ein solches System aufzusetzen, es ist lediglich, der, den ich bevorzuge.

Was ist MariaDB?

MariaDB ist ein freies, relationales Open-Source-Datenbankmanagementsystem, das als Abspaltung (Fork) von MySQL entstanden ist. Es wurde im Jahr 2009 von Michael Widenius, einem der Hauptentwickler von MySQL, ins Leben gerufen. Der Name MariaDB wurde zu Ehren von Widenius' jüngerer Tochter Maria gewählt, ähnlich wie MySQL nach seiner älteren Tochter My benannt wurde.

MariaDB zielt darauf ab, eine hohe Kompatibilität mit MySQL zu bewahren, was bedeutet, dass es in den meisten Fällen direkt als Ersatz für MySQL verwendet werden kann. Es bietet jedoch auch eigene Vorteile und Features, die es von MySQL unterscheiden. Dazu gehören verschiedene Speicher-Engines, Optimierungen für Geschwindigkeit und Stabilität sowie Features, die in MySQL nicht vorhanden sind.

Die MariaDB Foundation sorgt für die Weiterentwicklung des Projekts und stellt sicher, dass MariaDB als freie Software unter der GNU General Public License verfügbar bleibt. Dies fördert eine breite und aktive Gemeinschaft von Entwicklern und Anwendern, die zur Verbesserung und Erweiterung der Software beitragen.

MariaDB wird häufig in einer Vielzahl von Anwendungen eingesetzt, von Webseiten und E-Commerce-Plattformen bis hin zu Cloud-Anwendungen und Datenbankdiensten. Es unterstützt alle gängigen Betriebssysteme wie Linux, Windows, macOS und andere. Mit seiner Flexibilität und Skalierbarkeit ist MariaDB eine beliebte Wahl für Entwickler und Unternehmen, die eine zuverlässige und leistungsfähige Datenbanklösung suchen.

Die neueste Version von MariaDB zum Zeitpunkt der Suche ist 11.3.2, veröffentlicht am 16. Februar 2024. Die MariaDB Foundation bietet auch Langzeitunterstützung (Long Term Support, LTS) für ihre Versionen, was bedeutet, dass sie für mindestens fünf Jahre nach der Veröffentlichung Updates garantieren. Neue LTS-Versionen erscheinen ungefähr alle zwei Jahre, während Nicht-LTS-Versionen vierteljährlich veröffentlicht werden und jeweils ein Jahr lang Updates erhalten.

MariaDB ist ein Beispiel dafür, wie Open-Source-Software die Entwicklung von Technologien vorantreiben und eine starke Gemeinschaft von Nutzern und Entwicklern aufbauen kann, die gemeinsam an der Verbesserung und Erweiterung der Software arbeiten. Mit seiner fortlaufenden Entwicklung und Anpassung an neue Anforderungen bleibt MariaDB ein wichtiger Bestandteil der modernen Datenbanklandschaft.

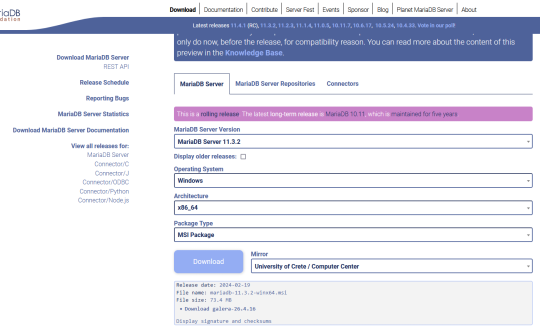

Download

Die aktuelle Version von MariaDB gibt es von der Webseite https://mariadb.org/download/ mein Windowssystem wurde erkannt und mir eine passende Version zum Download angeboten.

Wie kann ich eine msi Datei unter Windows 11 installieren?

Um eine MSI-Datei unter Windows 11 zu installieren, können Sie folgende Schritte befolgen:

- Melden Sie sich als Administrator an. Sie müssen als Administrator angemeldet sein, um eine MSI-Datei zu installieren.

- Öffnen Sie den Datei-Explorer mit der Tastenkombination ⊞ Win + E.

- Navigieren Sie zur MSI-Datei. Verwenden Sie den Datei-Explorer, um zu dem Ort zu navigieren, an dem sich die MSI-Datei befindet, die Sie installieren möchten.

- Doppelklicken Sie auf die Datei, um sie auszuführen. Dies startet den Installationsassistenten und beginnt mit der Installation des Programms.

- Folgen Sie den Anweisungen des Installationsassistenten. Der Assistent führt Sie durch die Einrichtung und installiert das Programm, das in der MSI-Datei enthalten ist. Die Installationsschritte können je nach Programm variieren.

Alternativ können Sie auch die Eingabeaufforderung oder Powershell verwenden, um eine MSI-Datei zu installieren:

- Öffnen Sie die Eingabeaufforderung als Administrator. Klicken Sie dazu auf das Windows-Startmenü, geben Sie cmd ein, klicken Sie mit der rechten Maustaste auf das Symbol der Eingabeaufforderung und wählen Sie “Als Administrator ausführen”.

- Geben Sie den Befehl msiexec /i ein. Ersetzen Sie durch den Pfad zur MSI-Datei, die Sie installieren möchten.

Wie melde ich mich als Administrator bei Windows 11 an?

Um sich als Administrator bei Windows 11 anzumelden, können Sie folgende Schritte befolgen:

- Aktivieren Sie das Administrator-Konto, falls es noch nicht aktiviert ist. Dazu drücken Sie die Tastenkombination ⊞ Win + R, um das Ausführen-Fenster zu öffnen. Geben Sie cmd ein und halten Sie Strg + Umschalt gedrückt, während Sie Enter drücken, um die Eingabeaufforderung mit Administratorrechten zu öffnen. Geben Sie dann den Befehl net user administrator /active:yes ein und bestätigen Sie mit Enter.

- Setzen Sie ein Passwort für das Administrator-Konto, wenn gewünscht, mit dem Befehl: net user administrator . Ersetzen Sie durch das gewünschte Passwort.

- Melden Sie sich mit dem Administrator-Konto an. Öffnen Sie das Startmenü mit der Windows-Taste oder per Maus, klicken Sie auf Ihr Benutzer-Profilbild und wählen Sie „Administrator“ aus, um sich mit dem Administrator-Konto anzumelden.

Ausführen des Installationsprogramms

Um MariaDB auf einem Windows-System zu installieren, beginnen Sie mit dem Herunterladen des Installationsprogramms von der offiziellen MariaDB-Website.

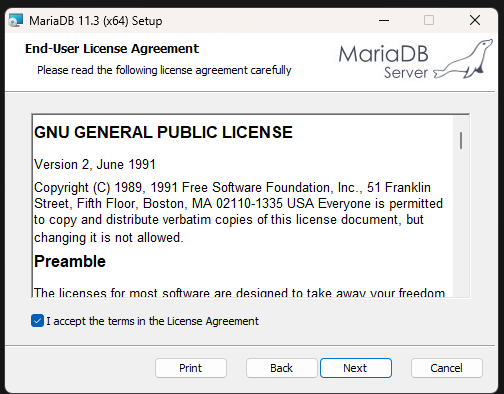

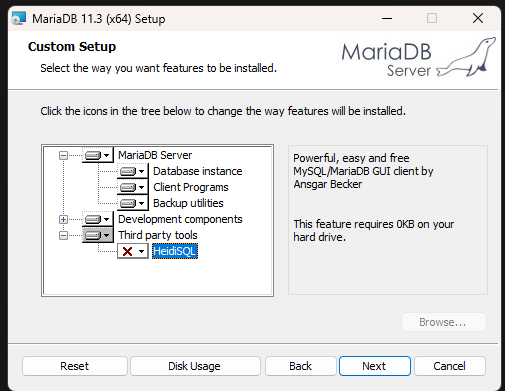

Sobald der Download abgeschlossen ist, starten Sie die Installation, indem Sie doppelt auf das Installationsprogramm klicken. Akzeptieren Sie die Endbenutzer-Lizenzvereinbarung und wählen Sie im nächsten Schritt die gewünschten Funktionen aus. Standardmäßig werden die MariaDB-Dateien im Verzeichnis C:Program FilesMariaDB gespeichert.

Als Nächstes setzen Sie ein Passwort für das Root-Benutzerkonto, welches Sie später verwenden, um sich bei MariaDB anzumelden. Wenn Sie nicht möchten, dass der Root-Benutzer sich von einem entfernten Rechner anmeldet, deaktivieren Sie die entsprechende Option. Die Option "UTF8 als Standardzeichensatz des Servers verwenden" ermöglicht es Ihnen, UTF8 als Standardzeichensatz zu verwenden, wenn Sie neue Datenbanken und Tabellen erstellen. Nachdem Sie alle Optionen ausgewählt haben, klicken Sie auf "Weiter", um zur nächsten Stufe zu gelangen.

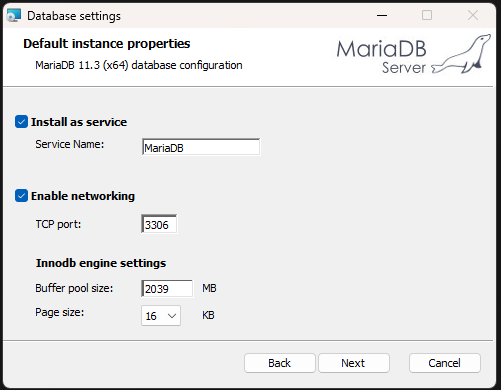

Installieren Sie MariaDB als Dienst, indem Sie die Option "Als Dienst installieren" auswählen, und konfigurieren Sie den Port für MariaDB. Standardmäßig verwendet MariaDB den Port 3306, aber Sie können ihn bei Bedarf ändern.

Geben Sie die Parameter für die InnoDB-Engine an, einschließlich Puffergröße und Seitengröße. Eine Seitengröße von 16 KB ist für die meisten Datenbanken geeignet. Wenn Sie anonyme Nutzungsdaten zur Verbesserung des Systems an die MariaDB-Entwickler senden möchten, wählen Sie die entsprechende Option aus.

Klicken Sie auf "Installieren", um die Installation von MariaDB zu starten. Dies kann je nach System einige Minuten dauern. Nach Abschluss der Installation klicken Sie auf "Fertigstellen", um die Einrichtung von MariaDB abzuschließen. Sie finden die MariaDB-Tools im Startmenü. Für eine detailliertere Anleitung können Sie die Schritt-für-Schritt-Anleitung auf der offiziellen MariaDB-Webseite besuchen.

Das Installationsprogramm ist übersichtlich und selbsterklärend.

Im nächsten Schritt nimmt man die Lizenzvereinbarung an

Ich habe auf meinem System die Installation von Heidi SQL deaktiviert

Root sollte auch auf einem Windowssystem ein Passwort erhalten.

Installation als Service. Wenn der Computer neu startet, wird automatisch auch der Datenbankserver gestartet.

Nach umfangreichen Installationen starte ich den Computer in der Regel neu.

Leider kann man bei XAMPP über die Systemsteuerung das Programm nur insgesamt deinstallieren und nicht nachträglich ändern.

So meldet XAMPP nun eine Meldung.

Mit PHPmyADMIN kann man die Datenbanken anlegen und mit unserem Open-Source-Projekt MySQL die Datenbanken wiederherstellen.

Jetzt sind Sie gefragt!

Die Installation von MariaDB auf einem Windows-System kann eine hervorragende Möglichkeit sein, eine robuste und leistungsfähige Datenbankumgebung für verschiedene Anwendungen zu schaffen. MariaDB, als ein Ableger von MySQL, bietet viele Vorteile, wie eine hohe Kompatibilität mit MySQL-Befehlen, Konfigurationen und APIs, was es zu einer bevorzugten Wahl für viele Entwickler macht.

Es ist wichtig, dass unsere Installationsanleitung klar und präzise ist, um den Benutzern eine reibungslose Einrichtung zu ermöglichen. Wenn Sie Ergänzungen oder Korrekturen zur Anleitung haben, ist es äußerst wertvoll, diese zu teilen, damit die Gemeinschaft davon profitieren kann. Fehlerkorrekturen tragen dazu bei, die Genauigkeit und Zuverlässigkeit der Anleitung zu verbessern, und Anregungen können helfen, die Anleitung benutzerfreundlicher zu gestalten.

Der Austausch von Wissen und Erfahrungen ist ein Kernaspekt der Open-Source-Community, und durch das Geben und Nehmen von Feedback kann die Software für alle verbessert werden. Wenn Sie also Kommentare oder Vorschläge haben, zögern Sie nicht, sie zu äußern. Ihre Beiträge sind nicht nur willkommen, sondern auch notwendig, um die Qualität und Effektivität der Installationsprozesse zu steigern.

Die Wahl eines Nilpferds als Maskottchen soll die kollaborative, widerstandsfähige, transparente und kreative Natur der Open-Source-Softwareentwicklung repräsentieren.

Read the full article

1 note

·

View note

Text

VServer: die beste Lösung für Ihren Web-Auftritt!

1. Warum ein VServer die beste Lösung für Ihren Web-Auftritt ist

Das VServer Hosting ist die beste Lösung für Ihren Web-Auftritt, weil er Ihnen höchste Leistung und Flexibilität bietet. Ein VServer ist eine virtuelle Version eines Servers. Dies bedeutet, dass er ähnlich wie ein normales Server-System arbeitet, allerdings auf mehreren Rechnern basiert. Dadurch wird es möglich, mehr als nur eine Website auf demselben Server hosten zu können. Ein VServer ermöglicht Ihnen auch höchste Leistung und Flexibilität bei der Gestaltung Ihres Web-Auftritts. Da er auf mehreren Rechnern basiert, können Sie diese für unterschiedliche Zwecke nutzen. So können Sie etwa einen Rechner für die grafische Darstellung Ihrer Website nutzen, während Sie auf den anderen Rechnern Datenbanken oder andere Programme laufen lassend können. Auch bei der Gestaltung Ihres Web-Auftritts haben Sie so höchste Leistung und Flexibilität.

2. Die Vorzüge von einem VServer

Günstige VServer bieten Ihnen dennoch ein Höchstmaß an Flexibilität und Kontrolle. Sie können die Ressourcen, die ein VServer bereitstellt, ganz nach Ihren Bedürfnissen optimieren. Egal ob Sie eine kleine Website betreiben oder mehrere virtuelle Server für unterschiedliche Anwendungsfälle benötigen – Sie werden mit einem VServer immer passend ausgestattet sein. VServer sind in der Regel auch preisgünstiger als dedizierte Server, da diese in der Regel kostengünstiger beschafft und verwaltet werden können. Ein weiterer großer Vorteil von einem VServer ist die Tatsache, dass dieser viel schneller hochgefahren werden kann als ein dedizierter Server. So sparen Sie Zeit bei der Einrichtung und Verwaltung Ihrer virtuellen Server. Ein weiterer Vorzug von einem günstigen VServer ist die Tatsache, dass er über eine hochmoderne Sicherheitstechnologie verfügt, um Ihre Daten zu schützen und zu sichern. Mit den meisten Virtual-Private-Server-Anbietern haben Sie Zugriff auf eine Firewall, um unbefugten Zugriff zu verhindern. Darüber hinaus bietet Ihnen ein VServer ein hohes Maß an Skalierbarkeit – Sie können mit wenig Aufwand weitere Ressourcen hinzufügen oder bestehende Ressourcen bei Bedarf reduzieren. Ein VPS ist also die ideale Lösung für alle, die ihren Webauftritt flexibel anpassen und gleichzeitig die Kosteneffizienz nicht aus den Augen verlieren möchten. Egal ob Sie nur einen kleinen Blog betreiben oder größere Projekte planen – mit dem richtigen Virtual Private Server werden Sie immer die bestmögliche Lösung für Ihr Online-Projekt erhalten!

3. Fazit

Günstige vServer sind die beste Lösung für Ihren Web-Auftritt. Sie sind kostengünstig und ermöglichen es Ihnen, schnell und einfach einen Web-Auftritt zu erstellen und zu pflegen. Unsere vServer sind zudem sehr leistungsstark und sicher, sodass Sie sich auf Ihren Web-Auftritt konzentrieren können. Wenn Sie also auf der Suche nach einer günstigen und zuverlässigen Lösung für Ihren Web-Auftritt sind, ist ein vServer die beste Wahl.

Hosting

Webhosting

Webhoster

Domain Kaufen

0 notes

Text

Was ist Amazon S3 und wie kann es Ihnen beim Cloud Computing helfen?:

"Verstehen Sie Amazon S3 und wie es Ihnen bei der Cloud Computing-Optimierung helfen kann"

Erfahren Sie in unserem neuen Blog-Artikel, wie Amazon S3 Ihnen bei der Cloud Computing-Optimierung helfen kann! #CloudComputing #AmazonS3 #StorageSolutions #Infrastruktur

Cloud Computing ist ein vielseitiges Tool, dass Unternehmen bei der Kosteneinsparung und Flexibilität unterstützt. Amazon S3 (Simple Storage Service) ist ein Cloud-basierter Speicherdienst, der Unternehmen bei der Verwaltung ihrer digitalen Assets unterstützt. Daten wie Videos, Bilder und Dokumente können in einem zentralen Ort in der Cloud gespeichert werden.

Amazon S3 bietet Unternehmen eine…

View On WordPress

#Amazon S3#Cloud Computing#Cloud-Speicher#Datenbanken#Flexibilität.#Infrastruktur#Kosteneffizienz#Skalierbarkeit#Speicherplattform#Zuverlässigkeit

0 notes

Text

how does windows vpn work

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how does windows vpn work

VPN-Protokolle

VPN-Protokolle sind entscheidend, um die Sicherheit und Datenschutz bei der Nutzung eines Virtual Private Networks (VPN) zu gewährleisten. Es handelt sich um spezielle Technologien, die die Kommunikation zwischen Ihrem Gerät und dem VPN-Server verschlüsseln und somit Ihre Daten vor Hackern und neugierigen Blicken schützen.

Es gibt verschiedene Arten von VPN-Protokollen, die jeweils ihre eigenen Vor- und Nachteile haben. Eines der bekanntesten Protokolle ist das Point-to-Point Tunneling Protocol (PPTP), das einfach einzurichten ist, jedoch als weniger sicher gilt. Ein weiteres populäres Protokoll ist das Layer 2 Tunneling Protocol (L2TP) in Verbindung mit dem Internet Protocol Security (IPsec), das eine bessere Sicherheit bietet, aber möglicherweise langsamer in der Geschwindigkeit ist.

Das Secure Socket Tunneling Protocol (SSTP) wird von Microsoft entwickelt und ist besonders für Windows-Benutzer geeignet, da es dort nativ integriert ist und eine starke Verschlüsselung bietet. Das OpenVPN-Protokoll ist bekannt für seine hohe Sicherheit und Flexibilität, da es auf Open-Source-Software basiert und auf verschiedenen Betriebssystemen verwendet werden kann.

Welches VPN-Protokoll das beste für Sie ist, hängt von Ihren individuellen Bedürfnissen ab. Wenn Ihnen die Geschwindigkeit wichtiger ist, könnte PPTP ausreichen. Wenn Sie jedoch maximale Sicherheit bevorzugen, sollten Sie sich für OpenVPN entscheiden. In jedem Fall ist es wichtig, dass Sie ein VPN-Protokoll wählen, das Ihre Privatsphäre schützt und Ihre Daten sicher durch das Netzwerk überträgt.

Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen spielen eine entscheidende Rolle in der Sicherheit von Datenübertragungen und -speicherung. Diese Algorithmen werden zum Verschlüsseln von sensiblen Informationen verwendet, um sie vor unautorisiertem Zugriff zu schützen. Es gibt verschiedene Arten von Verschlüsselungsalgorithmen, die je nach Bedarf und Sicherheitsanforderungen eingesetzt werden können.

Ein populärer Verschlüsselungsalgorithmus ist der Advanced Encryption Standard (AES), der häufig zur Verschlüsselung von Daten in verschiedenen Anwendungen wie E-Mails, Online-Banking und Cloud-Speicher verwendet wird. AES gilt als sicher und effizient, da er eine hohe Verschlüsselungsstärke bietet und gleichzeitig eine schnelle Datenübertragung ermöglicht.

Ein weiterer wichtiger Verschlüsselungsalgorithmus ist der Rivest-Shamir-Adleman (RSA) Algorithmus, der in der asymmetrischen Verschlüsselung eingesetzt wird. Mit RSA können Daten sicher übertragen werden, indem ein öffentlicher Schlüssel zur Verschlüsselung und ein privater Schlüssel zur Entschlüsselung verwendet werden.

Zusätzlich zu diesen Algorithmen gibt es noch viele andere Verschlüsselungstechniken wie den Data Encryption Standard (DES), den Triple Data Encryption Algorithm (3DES) und den RSA-Algorithmus. Die Wahl des geeigneten Verschlüsselungsalgorithmus hängt von den individuellen Sicherheitsanforderungen ab, die erfüllt werden müssen.

In der heutigen digitalen Welt sind Verschlüsselungsalgorithmen unerlässlich, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten. Durch den Einsatz von sicheren Verschlüsselungstechniken können Unternehmen und Einzelpersonen ihre sensiblen Informationen schützen und sich vor Cyberkriminalität schützen.

Tunneling-Techniken

Tunneling-Techniken sind ein wichtiger Bestandteil der IT-Kommunikationstechnologie, die es ermöglichen, Daten sicher und effizient von einem Punkt zum anderen zu übertragen. Es handelt sich dabei um verschiedene Methoden, die verwendet werden können, um einen sicheren Kommunikationskanal zwischen zwei Systemen herzustellen, unabhhängig davon, ob sie sich im gleichen Netzwerk oder in verschiedenen Netzwerken befinden.

Ein bekanntes Beispiel für Tunneling-Techniken ist die Verwendung von Virtual Private Networks (VPNs). Durch die Einrichtung eines VPN-Tunnels können Daten verschlüsselt über das öffentliche Internet übertragen werden, was die Sicherheit und Privatsphäre der Kommunikation gewährleistet. Diese Technik wird häufig von Unternehmen genutzt, um ihren Mitarbeitern sicheren Zugriff auf das Unternehmensnetzwerk von externen Standorten aus zu ermöglichen.

Eine weitere gängige Anwendung von Tunneling-Techniken ist die Verwendung von Secure Shell (SSH) Tunneln. Diese ermöglichen es, eine sichere Verbindung zu einem entfernten Server herzustellen, um Daten sicher zu übertragen oder auf Ressourcen zuzugreifen, die anderweitig nicht verfügbar wären.

Insgesamt spielen Tunneling-Techniken eine wichtige Rolle bei der Gewährleistung der Sicherheit und Effizienz von Datenübertragungen in der heutigen vernetzten Welt. Durch die richtige Anwendung dieser Techniken können Organisationen und Einzelpersonen sicherstellen, dass ihre Daten geschützt sind und nur autorisierten Benutzern zugänglich sind.

Server-Authentifizierung

Die Server-Authentifizierung ist ein wichtiger Sicherheitsmechanismus, der es Servern ermöglicht, ihre Identität gegenüber Clients zu bestätigen. Durch diesen Prozess können Benutzer sicher sein, dass sie tatsächlich mit dem beabsichtigten Server kommunizieren und keine betrügerischen Aktivitäten vorliegen.

Es gibt verschiedene Methoden der Server-Authentifizierung, darunter SSL-Zertifikate, digitale Zertifikate und Authentifizierung über Benutzername und Passwort. SSL-Zertifikate sind eine der häufigsten Methoden und werden oft in Online-Transaktionen und beim Versenden sensitiver Daten verwendet. Diese Zertifikate gewährleisten, dass die Verbindung zwischen Client und Server verschlüsselt ist und dass der Server tatsächlich der ist, der er vorgibt zu sein.

Digitale Zertifikate sind eine weitere Methode der Server-Authentifizierung und werden durch eine Zertifizierungsstelle ausgestellt. Diese Zertifikate enthalten Informationen über den Server und können von Clients überprüft werden, um sicherzustellen, dass die Verbindung sicher ist.

Die Server-Authentifizierung ist entscheidend für die Sicherheit im Internet und schützt Benutzer vor Phishing-Angriffen und anderen betrügerischen Aktivitäten. Indem Server ihre Identität nachweisen, kann das Vertrauen der Benutzer gestärkt werden und die Integrität der Datenübertragung gewährleistet werden.

Zusammenfassend spielt die Server-Authentifizierung eine wichtige Rolle bei der Sicherstellung der Sicherheit im Internet und ist ein bedeutender Aspekt, den Unternehmen und Website-Betreiber berücksichtigen müssen, um das Vertrauen der Benutzer zu gewinnen und sensible Informationen zu schützen.

IP-Adressen-Verschleierung

Die Verschleierung deiner IP-Adresse ist ein wichtiger Schutzmechanismus, um deine Online-Privatsphäre zu wahren und deine Sicherheit im Internet zu erhöhen. Deine IP-Adresse ist eine eindeutige Kennung, die es Websites und anderen Online-Plattformen ermöglicht, deine Aktivitäten zu verfolgen und dein Verhalten im Netz zu analysieren. Durch die Verschleierung dieser Adresse kannst du anonym im Internet surfen und deine persönlichen Daten vor unerwünschten Zugriffen schützen.

Es gibt verschiedene Methoden, um deine IP-Adresse zu verschleiern. Eine beliebte Möglichkeit ist die Verwendung eines virtuellen privaten Netzwerks (VPN). Ein VPN leitet deinen Internetverkehr über verschlüsselte Server um, wodurch deine IP-Adresse verborgen bleibt und deine Online-Aktivitäten nicht nachverfolgt werden können. Außerdem bietet ein VPN zusätzliche Sicherheitsfunktionen wie die Verschlüsselung deiner Daten und den Schutz vor Cyberangriffen.

Eine weitere Möglichkeit zur Verschleierung deiner IP-Adresse ist die Verwendung von Proxy-Servern. Diese Server agieren als Vermittler zwischen deinem Gerät und dem Internet und maskieren deine IP-Adresse, indem sie ihre eigene Adresse verwenden. Dadurch kannst du anonym im Internet surfen und deine wahre Identität verschleiern.

Es ist wichtig zu beachten, dass die Verschleierung deiner IP-Adresse keine illegale Aktivität ist, sondern ein legitimer Schutzmechanismus, um deine Online-Privatsphäre zu schützen. Indem du deine IP-Adresse verschleierst, kannst du deine persönlichen Daten sichern und deine Sicherheit im Internet gewährleisten.

0 notes

Text

mit premiumize.com vpn auf firetv

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

mit premiumize.com vpn auf firetv

Premiumize.com FireTV Konfiguration

Premiumize.com FireTV Konfiguration

Die Einrichtung von Premiumize.com auf Ihrem FireTV-Gerät ermöglicht es Ihnen, hochwertige Inhalte in HD-Qualität zu streamen und herunterzuladen. Indem Sie Premiumize.com auf Ihrem FireTV konfigurieren, erhalten Sie Zugriff auf eine Vielzahl von Premium-Diensten und Funktionen, die Ihr Streaming-Erlebnis auf ein neues Level heben.

Um Premiumize.com auf Ihrem FireTV-Gerät zu konfigurieren, müssen Sie zunächst die Premiumize.com App aus dem Amazon Appstore herunterladen. Nach dem Herunterladen der App können Sie sich mit Ihren Premiumize.com Anmeldeinformationen anmelden und Ihr Konto autorisieren. Dadurch werden alle Premium-Funktionen und Dienste auf Ihrem FireTV-Gerät aktiviert.

Mit Premiumize.com auf Ihrem FireTV-Gerät können Sie problemlos auf hochwertige Inhalte wie Filme, Serien, Musik und vieles mehr zugreifen. Darüber hinaus bietet Premiumize.com Funktionen wie Download-Manager, VPN-Dienste und Cloud-Speicher, die Ihr Streaming-Erlebnis verbessern und optimieren.

Insgesamt ermöglicht Ihnen die Konfiguration von Premiumize.com auf Ihrem FireTV-Gerät ein erstklassiges Streaming-Erlebnis mit Zugriff auf Premium-Inhalte und erweiterten Funktionen. Nutzen Sie die vielfältigen Möglichkeiten von Premiumize.com und genießen Sie eine neue Dimension des Streamings auf Ihrem FireTV-Gerät.

VPN Einrichtung FireTV mit Premiumize.com

VPN Einrichtung auf FireTV mit Premiumize.com

Die Verwendung eines VPNs (Virtual Private Network) bietet viele Vorteile, darunter erhöhte Sicherheit und Anonymität beim Surfen im Internet. Wenn Sie Premiumize.com nutzen und ein FireTV-Gerät besitzen, können Sie ganz einfach eine VPN-Verbindung einrichten, um Ihre Privatsphäre zu schützen und geografische Beschränkungen zu umgehen.

Um mit der VPN-Einrichtung auf Ihrem FireTV mit Premiumize.com zu beginnen, müssen Sie zunächst sicherstellen, dass Sie ein Premiumize.com-Konto haben. Anschließend können Sie die Premiumize.com-App aus dem App Store auf Ihrem FireTV herunterladen.

Sobald die App installiert ist, melden Sie sich mit Ihren Premiumize.com-Anmeldeinformationen an und navigieren Sie zu den VPN-Einstellungen. Wählen Sie Ihren bevorzugten VPN-Standort aus der Liste der verfügbaren Server aus und aktivieren Sie die Verbindung.

Durch die VPN-Verbindung mit Premiumize.com können Sie sicher im Internet surfen, geo-blockierte Inhalte entsperren und Ihre Daten vor neugierigen Blicken schützen. Denken Sie daran, die Verbindung nach Bedarf zu aktivieren und zu deaktivieren, um Ihre Privatsphäre zu wahren und das volle Potenzial Ihres FireTV-Geräts auszuschöpfen.

Insgesamt bietet die VPN-Einrichtung mit Premiumize.com auf Ihrem FireTV eine einfache Möglichkeit, Ihre Online-Aktivitäten sicherer und vielseitiger zu gestalten. Probieren Sie es noch heute aus und genießen Sie eine sichere und private Internetnutzung auf Ihrem FireTV-Gerät.

Premiumize.com VPN Vorteile auf FireTV

Mit Premiumize.com VPN auf dem FireTV bietet sich Ihnen die Möglichkeit, Ihre Streaming-Erfahrung auf ein neues Level zu heben. Ein Virtual Private Network (VPN) ermöglicht es Ihnen, Ihre Verbindung zu verschlüsseln und Ihre Privatsphäre online zu schützen. Auf dem FireTV-Gerät sorgt die Verwendung eines VPN-Dienstes wie Premiumize.com nicht nur für mehr Sicherheit, sondern bietet auch eine Vielzahl an Vorteilen.

Ein wesentlicher Vorteil der Verwendung von Premiumize.com VPN auf dem FireTV ist der Zugriff auf regionale Inhalte. Oft sind bestimmte Filme, Serien oder Streaming-Dienste in verschiedenen Ländern unterschiedlich verfügbar. Mit einem VPN können Sie Standortbeschränkungen umgehen und auf ein breiteres Angebot zugreifen.

Darüber hinaus hilft Premiumize.com VPN dabei, Ihre Daten vor neugierigen Blicken zu schützen. Durch die Verschlüsselung Ihrer Internetverbindung bleiben Ihre Aktivitäten privat und sicher. Dies ist besonders wichtig, wenn Sie sensible Informationen über das Internet übertragen oder einfach nur anonym im Netz surfen möchten.

Ein weiterer Pluspunkt von Premiumize.com VPN auf dem FireTV ist die Verbesserung der Streaming-Qualität. Durch die Umgehung von Internetverkehrsstaus können Sie ein reibungsloses und unterbrechungsfreies Streaming-Erlebnis genießen.

Zusammenfassend bietet Premiumize.com VPN auf dem FireTV zahlreiche Vorteile, darunter den Zugriff auf regionale Inhalte, Datenschutz und eine verbesserte Streaming-Qualität. Nutzen Sie diese Möglichkeiten, um Ihre Entertainment-Erfahrung zu optimieren.

Anleitung für VPN Nutzung mit Premiumize.com auf FireTV

Eine VPN-Verbindung ist eine großartige Möglichkeit, Ihre Online-Aktivitäten zu schützen und auf Inhalte aus verschiedenen Regionen zuzugreifen. In diesem Leitfaden zeigen wir Ihnen, wie Sie VPN mit Premiumize.com auf Ihrem FireTV-Gerät nutzen können.

Schritt 1: Registrieren Sie sich bei Premiumize.com und abonnieren Sie deren VPN-Dienst.

Schritt 2: Gehen Sie auf Ihrem FireTV-Gerät zum Startbildschirm und navigieren Sie zu den Einstellungen.

Schritt 3: Wählen Sie die Option "Netzwerk" und dann "VPN".

Schritt 4: Klicken Sie auf "+ Hinzufügen" und geben Sie die erforderlichen VPN-Informationen ein, die Sie von Premiumize.com erhalten haben.

Schritt 5: Speichern Sie die Einstellungen und verbinden Sie sich mit dem VPN-Server von Premiumize.com.

Schritt 6: Überprüfen Sie Ihre IP-Adresse, um sicherzustellen, dass die VPN-Verbindung erfolgreich hergestellt wurde.

Jetzt sind Sie bereit, das Internet sicher und anonym zu durchsuchen sowie auf geo-blockierte Inhalte zuzugreifen. Denken Sie daran, dass die Verwendung eines VPN-Dienstes wie Premiumize.com auf Ihrem FireTV-Gerät Ihre Privatsphäre schützt und Ihnen mehr Freiheit im Internet bietet. Viel Spaß beim sicheren Surfen!

Sicherheitseinstellungen Premiumize.com VPN für FireTV

Premiumize.com bietet seinen Nutzern die Möglichkeit, ihre Internetverbindung über ein VPN zu sichern, insbesondere für FireTV. Mit Premiumize.com VPN können Benutzer ihre Sicherheitseinstellungen optimieren und ihre online Privatsphäre schützen.

Ein VPN (Virtual Private Network) verschlüsselt die Internetverbindung des Nutzers und leitet sie über einen sicheren Server um. Dadurch wird die Privatsphäre gewahrt und die Datenübertragung vor Hackern und anderen Dritten geschützt. Dies ist besonders wichtig, wenn man FireTV nutzt, da man damit auf verschiedene Streaming-Dienste zugreift und sensible Informationen preisgeben könnte.

Durch die Verwendung von Premiumize.com VPN für FireTV können Nutzer ihre Lieblingsinhalte sicher und privat genießen, ohne sich um Datensicherheit sorgen zu müssen. Darüber hinaus bietet Premiumize.com eine Vielzahl von Serverstandorten weltweit, so dass Benutzer Geoblocking umgehen und auf regionale Inhalte zugreifen können.

Die Sicherheitseinstellungen von Premiumize.com VPN für FireTV sind benutzerfreundlich und einfach zu konfigurieren. Nutzer können zwischen verschiedenen Verschlüsselungsprotokollen wählen und ihre Verbindung je nach Bedarf optimieren. Darüber hinaus bietet Premiumize.com einen zuverlässigen Kundenservice, der bei Fragen oder Problemen rund um die Uhr zur Verfügung steht.

Insgesamt ist Premiumize.com VPN eine zuverlässige Lösung, um die Sicherheitseinstellungen für FireTV zu verbessern und die Online-Privatsphäre zu schützen. Nutzer können beruhigt auf ihre Lieblingsinhalte zugreifen, ohne sich um ihre Sicherheit sorgen zu müssen.

0 notes

Text

Anstieg von Ransomware-Angriffen und Compliance-Versagen

Ein jährlicher Bericht beleuchtet die neuesten Bedrohungen, Trends und aufkommende Themen im Bereich der Datensicherheit. Er basiert auf einer Umfrage unter fast 3.000 (262 in Deutschland) IT- und Sicherheitsexperten in 18 Ländern und 37 Branchen.

Der diesjährige Bericht ergab, dass 93 % der IT-Fachleute glauben, dass die Sicherheitsbedrohungen an Umfang oder Schwere zunehmen, ein deutlicher Anstieg gegenüber 47 % im letzten Jahr. Die Zahl der Unternehmen, die von Ransomware-Angriffen betroffen waren, ist im vergangenen Jahr um über 27 % (32 % in Deutschland) gestiegen. Trotz dieser eskalierenden Bedrohung verfügt weniger als die Hälfte der Unternehmen über einen formellen Ransomware-Plan, wobei 8 % (11 % in Deutschland) der Unternehmen zur Zahlung des geforderten Lösegelds bereit sind.

Malware ist die am schnellsten wachsende Bedrohung im Jahr 2024: 41 % (40 % in Deutschland) der Unternehmen wurden im vergangenen Jahr Opfer eines Malware-Angriffs – dicht gefolgt von Phishing und Ransomware. Cloud-Ressourcen, einschließlich SaaS-Anwendungen, Cloud-basierter Speicher und Cloud-Infrastrukturmanagement, bleiben die primären Ziele für solche Angriffe.

Menschliches Versagen

Der Bericht zeigt, dass menschliches Versagen im zweiten Jahr in Folge die Hauptursache für Datenschutzverletzungen ist: 31 % (31 % in Deutschland) der Unternehmen geben dies als Hauptursache an. Diese Erkenntnisse stammen aus dem Thales Data Threat Report 2024, der von 451 Research durchgeführt wurde. Der Bericht gibt Aufschluss darüber, wie Unternehmen ihre Datensicherheitsstrategien und -praktiken als Reaktion auf die sich verändernde Bedrohungslandschaft anpassen.

Die Untersuchung ergab, dass mehr als zwei Fünftel (43 %, 51 % in Deutschland) der Unternehmen in den letzten zwölf Monaten ein Compliance-Audit nicht bestanden haben, wobei der Bericht einen eindeutigen Zusammenhang zwischen Compliance und Datensicherheit aufzeigt.

Betriebliche Komplexität verursacht Datenprobleme

Das grundlegende Verständnis dafür, welche Systeme, Anwendungen und Daten gefährdet sind, hinkt aufgrund der sich ändernden Vorschriften und Bedrohungen weiter hinterher. Nur ein Drittel (33 %, 35 % in Deutschland) der Unternehmen sind in der Lage, alle ihre Daten vollständig zu klassifizieren. Darüber hinaus ist es beunruhigend, dass 16 % (14 % in Deutschland) angeben, dass sie nur sehr wenige oder gar keine ihrer Daten klassifizieren.

Die betriebliche Komplexität bleibt ein Hindernis. Während die Zahl der Befragten, die fünf oder mehr wichtige Verwaltungssysteme angeben, zurückgegangen ist (59 % gegenüber 67 % im letzten Jahr), ist die durchschnittliche Anzahl nur leicht gesunken (von 5,6 %auf 5,4 %, 6,2 % in Deutschland). Das Thema Datensouveränität hat für Unternehmen oberste Priorität, weil Dienste über mehrere Clouds hinweg genutzt werden und sich die weltweiten Datenschutzbestimmungen ändern. 14 Prozent (11 % in Deutschland) der Befragten gaben an, dass ein obligatorisches externes Schlüsselmanagement das wichtigste Mittel ist, um Datensouveränität zu erreichen. 39 % (41 % in Deutschland) gaben an, dass die Datenresidenz kein Problem mehr darstellt, sofern externe Verschlüsselung, Schlüsselverwaltung und Aufgabentrennung eingeführt werden.

Die Einhaltung von Vorschriften ist entscheidend

„Unternehmen müssen genau wissen, was sie zu schützen versuchen. Angesichts der sich ständig ändernden globalen Datenschutzvorschriften müssen sie einen guten Überblick über ihr gesamtes Unternehmen haben, um überhaupt die Chance zu haben, die Vorschriften einzuhalten”, sagt Sebastien Cano, Senior Vice President Cloud Protection und Licensing bei Thales.

„Eine der wichtigsten Erkenntnisse aus der diesjährigen Studie ist, dass die Einhaltung von Vorschriften entscheidend ist. Unternehmen, die ihre Compliance-Prozesse gut im Griff hatten und alle Audits bestanden, hatten auch ein geringeres Risiko, Opfer eines Verstoßes zu werden. Es ist davon auszugehen, dass Compliance- und Sicherheitsfunktionen immer mehr zusammenwachsen werden. Dies würde einen großen positiven Schritt zur Stärkung der Cyberabwehr und zum Aufbau von Vertrauen bei den Kunden darstellen”, fügt Cano hinzu.

Bedrohung und Chance

Mit Blick auf die Zukunft untersuchte der Bericht auch, welche aufkommenden Technologien für IT- und Sicherheitsexperten am wichtigsten sind. 57 Prozent der Befragten gaben an, dass Künstliche Intelligenz (KI) ihnen große Sorgen bereitet. Dicht gefolgt von IoT (55 %) und Post-Quantum-Kryptografie (45 %). 20 Prozent plant, in den nächsten zwölf Monaten generative KI in seine Sicherheitsprodukte und -dienste zu integrieren, und ein Drittel (35 %) plant, mit der Integration dieser Technologie zu experimentieren.

Über Thales

Thales ) ist ein weltweit führender Anbieter von Spitzentechnologien in drei Bereichen: Verteidigung und Sicherheit, Luft- und Raumfahrt sowie digitale Identität und Sicherheit. Das Unternehmen entwickelt Produkte und Lösungen, die dazu beitragen, die Welt sicherer, umweltfreundlicher und integrativer zu machen Die Gruppe investiert jährlich fast vier Mrd. Euro in Forschung und Entwicklung, insbesondere in Schlüsselbereiche wie Quantentechnologien, Edge Computing, 6G und Cybersicherheit.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes