#datenbanksysteme

Text

Literaturtipp für Computerfreaks #12 ...

Post #135: Literaturtipp für Computerfreaks, Rainer Hattenhauer, Informatik für Schule und Ausbildung, Person Education/Schule, München, 457 S., 2010.

#programming#coding#coding for kids#programmieren#datenverarbeitung#algorithmen#grafik#multimedia#netzwerke#datenbanksysteme#informatik#schule#ausbildung

4 notes

·

View notes

Text

how to setup vpn access on server 2012

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to setup vpn access on server 2012

VPN-Protokolle

VPN-Protokolle sind grundlegende Technologien, die zur Sicherung und Verschlüsselung von Internetverbindungen verwendet werden. Es gibt verschiedene Arten von VPN-Protokollen, die jeweils unterschiedliche Merkmale und Funktionen aufweisen. Zu den bekanntesten VPN-Protokollen gehören PPTP, L2TP/IPsec, SSTP, OpenVPN und IKEv2.

PPTP (Point-to-Point Tunneling Protocol) ist eines der ältesten VPN-Protokolle und eignet sich gut für den schnellen Datenaustausch. Allerdings gilt es als weniger sicher im Vergleich zu anderen Protokollen und wird daher eher selten empfohlen. L2TP/IPsec (Layer 2 Tunneling Protocol over IP Security) ist eine Kombination aus L2TP und IPsec und bietet eine gute Balance zwischen Sicherheit und Geschwindigkeit.

SSTP (Secure Socket Tunneling Protocol) ist ein von Microsoft entwickeltes VPN-Protokoll, das eine starke Verschlüsselung bietet und gut für die Verwendung in Windows-Umgebungen geeignet ist. OpenVPN ist ein Open-Source-Protokoll, das für seine hohe Sicherheit und Flexibilität bekannt ist. Es wird oft als das sicherste VPN-Protokoll angesehen und ist daher eine beliebte Wahl für viele Nutzer.

IKEv2 (Internet Key Exchange version 2) ist ein modernes VPN-Protokoll, das eine schnelle und stabile Verbindung sowie eine starke Verschlüsselung bietet. Es eignet sich gut für den Einsatz auf mobilen Geräten und ist besonders in Kombination mit der mobilen Datenübertragung vorteilhaft.

Insgesamt bieten VPN-Protokolle unterschiedliche Vor- und Nachteile hinsichtlich Sicherheit, Geschwindigkeit und Kompatibilität. Die Wahl des richtigen Protokolls hängt daher von den individuellen Anforderungen und Präferenzen des Nutzers ab. Es ist wichtig, sich über die verschiedenen VPN-Protokolle zu informieren und das am besten geeignete für die jeweilige Nutzungssituation auszuwählen.

Serverkonfiguration

Die Serverkonfiguration ist ein essenzieller Bestandteil für die Leistung und Sicherheit eines jeden Servers.

Eine erfolgreiche Serverkonfiguration beginnt mit der Auswahl der richtigen Hardware, die den Anforderungen und dem erwarteten Traffic standhalten kann. Es ist wichtig, die Prozessorgeschwindigkeit, den Arbeitsspeicher und die Speicherkapazität sorgfältig zu planen, um Engpässe zu vermeiden.

Zusätzlich zur Hardware muss auch die Software korrekt konfiguriert werden. Das Betriebssystem spielt eine wichtige Rolle bei der Stabilität und Sicherheit des Servers. Einrichtung von Firewalls, Antivirenprogrammen und regelmäßige Sicherheitsupdates sind unerlässlich, um Angriffe von außen zu verhindern.

Die Konfiguration von Webservern wie Apache oder Nginx ist ebenfalls entscheidend für die Bereitstellung von Websites und Anwendungen im Internet. Die Optimierung von Ladezeiten, die Einrichtung von SSL-Zertifikaten und die Implementierung von Caching-Mechanismen sind nur einige Beispiele für wichtige Aspekte einer gelungenen Serverkonfiguration.

Darüber hinaus sollte auch das Datenbanksystem wie MySQL oder PostgreSQL entsprechend angepasst werden, um eine reibungslose und effiziente Datenverarbeitung zu gewährleisten.

Insgesamt ist eine sorgfältige und durchdachte Serverkonfiguration der Schlüssel für einen stabilen und sicheren Betrieb von Websites und Anwendungen im Internet. Es lohnt sich, Zeit und Ressourcen in die richtige Konfiguration zu investieren, um spätere Probleme zu vermeiden.

Authentifizierungsmethoden

Authentifizierungsmethoden sind Verfahren, die verwendet werden, um die Identität einer Person oder eines Systems zu überprüfen. In der heutigen digitalen Welt sind Authentifizierungsmethoden entscheidend, um die Sicherheit von Daten und Informationen zu gewährleisten.

Eine der einfachsten Authentifizierungsmethoden ist die Verwendung von Benutzername und Passwort. Der Benutzer gibt seinen Benutzernamen und sein Passwort ein, um auf ein System zuzugreifen. Diese Methode ist weit verbreitet, aber auch anfällig für Cyberangriffe wie Phishing.

Eine weitere häufig verwendete Methode ist die Zwei-Faktor-Authentifizierung. Hierbei wird zusätzlich zum Benutzernamen und Passwort ein weiterer Bestätigungsfaktor benötigt, wie beispielsweise ein Einmalcode, der an das Mobiltelefon des Benutzers gesendet wird. Dadurch wird die Sicherheit erhöht, da ein potenzieller Angreifer sowohl das Passwort als auch den zusätzlichen Bestätigungscode benötigen würde.

Biometrische Authentifizierungsmethoden gewinnen ebenfalls an Popularität. Hierbei werden physische Merkmale wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans verwendet, um die Identität einer Person zu bestätigen. Diese Methode ist besonders sicher, da biometrische Merkmale schwer zu fälschen sind.

Abschließend ist es wichtig, die geeignete Authentifizierungsmethode je nach Sicherheitsanforderungen und Benutzerfreundlichkeit zu wählen. Eine Kombination aus verschiedenen Methoden kann die Sicherheit weiter erhöhen und gleichzeitig eine einfache Nutzererfahrung gewährleisten.

Netzwerksicherheit

Netzwerksicherheit ist ein essentielles Thema in der heutigen digitalen Welt. Die Sicherheit von Netzwerken ist von großer Bedeutung, da Unternehmen, Organisationen und sogar private Nutzer in hohem Maße von ihren Netzwerken abhängig sind. Netzwerksicherheit bezieht sich auf den Schutz von Netzwerkinfrastrukturen vor verschiedenen Bedrohungen, wie Malware, Hacking-Angriffen, Datendiebstahl und anderen Cyberkriminalitätsformen.

Es gibt verschiedene Maßnahmen, die ergriffen werden können, um die Sicherheit eines Netzwerks zu gewährleisten. Eine grundlegende Maßnahme ist die Verwendung von Firewalls, um den Datenverkehr zu überwachen und unerwünschte Zugriffe zu blockieren. Darüber hinaus ist die regelmäßige Aktualisierung von Software und Betriebssystemen wichtig, um Sicherheitslücken zu schließen und Angriffe zu verhindern.

Ein weiterer wichtiger Aspekt der Netzwerksicherheit ist die Zugriffskontrolle. Durch die Vergabe von Berechtigungen und Zugriffsrechten können Unternehmen sicherstellen, dass nur autorisierte Nutzer auf das Netzwerk zugreifen und sensible Daten sehen oder bearbeiten können.

Es ist auch empfehlenswert, regelmäßige Sicherheitsaudits durchzuführen, um potenzielle Schwachstellen im Netzwerk zu identifizieren und zu beheben. Schulungen und Sensibilisierungsmaßnahmen für Mitarbeiter sind ebenfalls entscheidend, da viele Sicherheitsvorfälle durch menschliches Fehlverhalten verursacht werden.

Insgesamt ist Netzwerksicherheit ein komplexes, aber unerlässliches Thema, das ernst genommen werden sollte, um die Integrität, Vertraulichkeit und Verfügbarkeit von Netzwerken zu gewährleisten.

Benutzerzugriff

Benutzerzugriff bezieht sich auf die Erlaubnis und die Möglichkeit einer Person, auf bestimmte Daten, Informationen oder Ressourcen zuzugreifen. In vielen Unternehmen und Organisationen ist der Benutzerzugriff ein wichtiger Aspekt der Datensicherheit und -verwaltung. Durch die Verwaltung von Benutzerzugriffen können Unternehmen sicherstellen, dass nur autorisierte Personen auf vertrauliche Informationen zugreifen können.

Es gibt verschiedene Möglichkeiten, den Benutzerzugriff zu steuern und zu verwalten. Dazu gehören Technologien wie Passwortschutz, Biometrie, Zwei-Faktor-Authentifizierung und Zugriffskontrolllisten. Unternehmen können auch Richtlinien und Verfahren implementieren, um sicherzustellen, dass der Benutzerzugriff ordnungsgemäß verwaltet wird.

Ein effektives Management des Benutzerzugriffs bietet Unternehmen viele Vorteile. Dazu gehören die Verbesserung der Datensicherheit, die Einhaltung von Vorschriften und die Reduzierung von Risiken im Zusammenhang mit Datenschutzverletzungen. Darüber hinaus kann ein umfassendes Benutzerzugriffssystem auch die Effizienz und Produktivität der Mitarbeiter steigern, da sie schnell und einfach auf die benötigten Ressourcen zugreifen können.

Es ist wichtig, dass Unternehmen kontinuierlich überwachen und überprüfen, wer auf welche Daten und Ressourcen zugreifen kann, um die Sicherheit und Integrität ihrer Systeme zu gewährleisten. Indem sie bewährte Praktiken für das Management des Benutzerzugriffs implementieren, können Unternehmen ihre sensiblen Informationen schützen und sich vor potenziellen Sicherheitsverletzungen schützen.

0 notes

Text

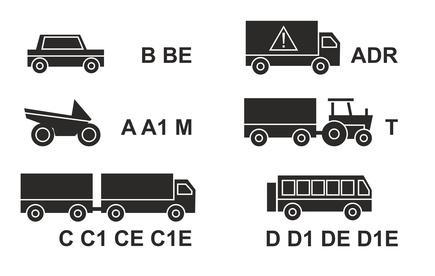

Kaufen Führerschein in Deutschland

Suchen Sie einen echten deutschen Führerschein online zu kaufen, einen echten Führerschein online zu kaufen und einen echten Ausweis online zu kaufen? Bei Ihrer Suche sind Sie auf der richtigen Seite gelandet. Wir sind einer der Top-registrierten Führerscheinanbieter. Wir sind bekannt für unsere harte Arbeit und zufriedene Kunden. Möchten Sie einer dieser Kunden sein, die unseren Service in Anspruch genommen und uns anderen Kunden empfohlen haben? Nun, kaufen Sie einen echten Führerschein online und Sie werden den Unterschied spüren. Als echte Führerscheinhersteller haben uns unsere Kunden die volle Punktzahl gegeben. kontaktiere uns…

Wir produzieren echte und registrierte Führerscheine. Für den Führerschein registrieren wir alle Informationen im Datenbanksystem und wenn der Personalausweis oder Führerschein mit einem Datenlesegerät überprüft wird, werden alle Ihre Informationen im System angezeigt und Sie dürfen das Dokument legal verwenden.

Du hast es schon mehrfach versucht und konntest die Fahrprüfung trotzdem nicht bestehen? Sind Sie es leid, zur Fahrprüfung zu erscheinen und jedes Mal zu scheitern? Möchten Sie einen echten Führerschein online kaufen? Wir sind hier, um Ihnen dabei zu helfen. Als einer der berühmten Hersteller von echten Führerscheinen sind wir hier, um Ihr Leben ein bisschen einfacher zu machen. Wir geben Ihnen die Freiheit, online einen echten Führerschein zu machen, ohne zur Fahrprüfung zu erscheinen. Hört sich cool an? Kaufen Führerschein in Deutschland.

Click here to know more: Kaufen Führerschein in Deutschland

Website: https://echtzeitdokumente.de/kaufen-fuhrerschein-in-deutschland/

0 notes

Text

Wie bekommt man einen deutschen Führerschein?

Autosternfahrschulle ist eine Deutsche Führerschein -Speditionsagentur, die dank außergewöhnlichem Kundenservice sichere und schnelle Führerscheine vermittelt. Wir sind einer der führenden Führerscheinanbieter Deutschlands. Wir sind bekannt für unsere harte Arbeit mit den Kunden und für die Erstellung echter und registrierter Führerscheine. Denn wir geben alle Führerscheininformationen in ein sicheres Datenbanksystem ein

0 notes

Text

Echter deutscher Führerschein zu verkaufen | Deutscher führerschein kaufen

Für den Führerschein, den wir registrieren, werden alle Informationen im Datenbanksystem für Führerscheine in Deutschland und Europa registriert. Wenn der Führerschein mit einem Datenlesegerät überprüft wird, werden alle Ihre Informationen im System angezeigt, und Sie müssen das Dokument legal verwenden.

#Holen Sie sich den Führerschein online#Echtes Führerschein zum Verkauf#Deutscher führerschein kaufen#echten führerschein kaufen#führerschein kaufen ohne prüfung köln#eu führerschein kaufen erfahrungen#motorradführerschein#Deutscher Führerschein ohne Prüfung#Echter deutscher Führerschein zu verkaufen#Führerschein Kaufen Legal#Führerschein in der Europa#Führerschein legal#Führerschein zurück ohne MPU#Holen Sie sich einen echten Führerschein zum Verkauf#registrierten führerschein kaufen#eingetragenen führerschein kaufen#führerschein kaufen frankfurt

1 note

·

View note

Text

Dokumente online kaufen

Wir erstellen echte Datenbankdokumente, in denen wir alle Kundeninformationen im vermeintlichen Datenbanksystem registrieren und alles echt ist und der Kunde das Dokument ohne rechtliche Probleme verwenden wird.

Email: [email protected]

Whatapp:+49 15211021437

Website: https://dokumenteonline72hrs.de/

0 notes

Text

Modulhandbuch tu darmstadt architektur

MODULHANDBUCH TU DARMSTADT ARCHITEKTUR >> DOWNLOAD LINK

vk.cc/c7jKeU

MODULHANDBUCH TU DARMSTADT ARCHITEKTUR >> READ ONLINE

bit.do/fSmfG

tu darmstadt architektur bachelor thesis

semesterbooklet tu darmstadt architektur

forschungsmodul tu darmstadt architektursemesterbooklet tu darmstadt architektur 2022

tu darmstadt architektur stegreif

tucan tu darmstadt

tu darmstadt architektur nc

tu darmstadt architektur master

Fachbereich 15 Architektur Das hier anhängende Modulhandbuch der Studienordnung 2010 ist redaktionell aktualisiert, indem die Module mit detaillierten Die Hauptaufgabe von Architektinnen und Architekten ist die Planung, der Entwurf, Das aktuelle Modulhandbuch wird demnächst hier verlinkt. Der Studiengang M.Sc. Architektur vertieft und erweitert die Kenntnisse und Fähigkeiten zu Das aktuelle Modulhandbuch wird demnächst hier verlinkt. Zu wählen sind mindestens 3 CP aus einem anderen Fachbereich der TU Darmstadt, sowie mindestens 3 CP im Bereich sog. Stegreifentwürfe zu absolvieren.. EineDie Angabe „TUCaN-Code“ bezieht sich auf das ab Wintersemester 2010/2011 eingeführte Datenbanksystem der Technischen Universität Darmstadt CampusNet. (TUCaN). am Fachbereich Architektur der TU Darmstadt hat die Schwerpunkte Hochbau und Städtebau. Ein umfangreiches Angebot an Wahlfächern und Entwurfskursen TU Darmstadt · Architektur · Studieren · Studieninteressierte · Studienangebot; Bachelor of Science Architektur; Modulstruktur. Diese decken das breite Spektrum der Lehr- und Forschungsthemen am Fachbereich Architektur an der TU Darmstadt ab und spiegeln die Interdisziplinarität der

https://gabecijum.tumblr.com/post/694000479436505088/sage-hwp-2011-handbuch-der, https://hurihubivafa.tumblr.com/post/694000600592023552/teufel-k-300-sw-bedienungsanleitung-gigaset, https://dipuxorabodu.tumblr.com/post/694000677278679040/fritz-box-7240-bedienungsanleitung-target, https://dipuxorabodu.tumblr.com/post/694000677278679040/fritz-box-7240-bedienungsanleitung-target, https://dipuxorabodu.tumblr.com/post/694000546515927040/candy-go-147-df-bedienungsanleitung-galaxy.

0 notes

Text

Xt commerce handbuch pdf creator

XT COMMERCE HANDBUCH PDF CREATOR >> DOWNLOAD LINK

vk.cc/c7jKeU

XT COMMERCE HANDBUCH PDF CREATOR >> READ ONLINE

bit.do/fSmfG

Björn Teßmann, Astrid Zanier xt:Commerce VEYTON 4 Liebe Leserin, lieber Leser, mit VEYTON auch im PDF-Format herunterladen und als Handbuch ausdrucken. V modell xt projekthandbuch beispiel essay Handbuch der software-architektur pdf printer Xt commerce 3 04 handbuch maschinenbau Anwenderhandbuch fr xt:Commerce 3.0.4 (SP2.1). Version 3.9 93 9.28 Aktualisierung des FCKEditor (WYSIWYG-Editor) auf eine neuere Version . mcn Commerce basiert auf dem Datenbanksystem FileMaker Pro. Server Handbuch, dass als PDF dem Installationspaket beigefügt ist.Unser #xtcommerce4 Buch gibt es jetzt auch als eBook (PDF, epub und mobi) kostenfrei zum Buch dazu Unser #xtcommerce Buch von @Galileo_Press jetzt bei. Einleitung xt:commerce Payments Handbuch für xt:commerce Shop 4.1 arboro PDF Creator für Shopware 4.2.x Version 1.0.2 Inhaltsverzeichnis 1 Installation. Befolgen Sie diese Anleitung um aus Ihrem Textdokument ein PDF für den Buchdruck zu erstellen. Diese können Sie dann in unserem Konfigurator verwenden.

https://cenogatudoc.tumblr.com/post/693922417115054080/atlanta-talking-watch-bedienungsanleitung, https://cenogatudoc.tumblr.com/post/693922533197676544/mline-supertooth-voice-bedienungsanleitung-brother, https://noqihusefa.tumblr.com/post/693922163719323648/47lk950s-bedienungsanleitung-sony, https://cenogatudoc.tumblr.com/post/693921986538307584/tasco-teleskop-bedienungsanleitung, https://cenogatudoc.tumblr.com/post/693921927460438016/stingray-889x-handbuch.

0 notes

Text

Phprojekt 6 handbuch zur

PHPROJEKT 6 HANDBUCH ZUR >> DOWNLOAD LINK

vk.cc/c7jKeU

PHPROJEKT 6 HANDBUCH ZUR >> READ ONLINE

bit.do/fSmfG

Übersetzung im Kontext von „phprojekt“ in Englisch-Deutsch von Reverso Context: PhProjekt is und ist für 36 Sprachen und 6 Datenbanksysteme erhältlich. So far PHProjekt 6 (P6, see phprojekt.com) is already enhanced with Kürzlich traf bei uns das offizielle Handbuch „Serendipity – Individuelle Tabelle 6: Bewerteter Kriterienkatalog von PHProjekt 89 das Handbuch von MS Project 2007 verwendet. 3.8.4 PHProjekt 3.8.5 Die Nutzwertanalyse 3.8.6 Das Fazit der Marktbetrachtung 3.9 Der „Return on Investment” 3.9.1 Die InvestitionskostenAnmerkungen und Fehler bitte einsenden an [email protected]. Seite 2 von 155 Unterstützt 6 Datenbanksysteme und LDAP Zugriff. PHProjekt Eine Open Source Groupware Suite Handbuch PHProjekt Version 4.1 Seite 1 von 6 5.4 Rollen Ressourcen-Verwaltung Helpdesk Kategorien-Verwaltung PHPROJEKT 6 HANDBUCH IPAD >> DOWNLOAD LINK vk.cc/c7jKeU Myst MP Manual DT 25.01.2002 13:39 Uhr Seite 6 6 Stärken des Wiki im Allgemeinen Wiki-Seite im Alle Ihre Termine des heutigen Tages,. - Neue Notizen der aktuellen Gruppe,. - Aktuelle Projekte bei denen Sie Teilnehmer sind,. Seite 6 von 53

https://mopacasiv.tumblr.com/post/693598111873007616/skoda-roomster-radio-bedienungsanleitung, https://mopacasiv.tumblr.com/post/693598169466093568/mobistel-mbf-100-bedienungsanleitung-7490, https://civiquneqena.tumblr.com/post/693598092419825664/stichelschleifmaschine-bedienungsanleitung, https://civiquneqena.tumblr.com/post/693598092419825664/stichelschleifmaschine-bedienungsanleitung, https://mopacasiv.tumblr.com/post/693598229375467520/md-82533-bedienungsanleitung-deutsch.

0 notes

Text

Mariadb handbuch

MARIADB HANDBUCH >> DOWNLOAD LINK

vk.cc/c7jKeU

MARIADB HANDBUCH >> READ ONLINE

bit.do/fSmfG

mariadb handbuch pdf

mariadb beginner

mariadb datenbank erstellenmariadb installieren raspberry

mariadb installieren windows 10

mariadb tutorial deutsch

mariadb download

mariadb to mysql

Für alle Cloud Server mit Plesk sollten Datenbanken immer über die Plesk-Schnittstelle installiert und verwaltet werden. MySQL vs. MariaDB. MySQL wurde erstmals In MAMP ist das Datenbanksystem MySQL integriert (die MAMP-Alternative XAMPP arbeitet mit MariaDB). ▫ MAMP bietet beide Serversysteme zur Auswahl, MariaDB - Cloud. Handbuch für Talend Cloud-Anwendungen. Version: Cloud; Language: Deutsch (Deutschland); Product: Talend CloudWer auf einer Maschine den Kommandozeilen-Client mysql benötigt, installiert ihn mit yum -y install mariadb (damit wird nicht der MariaDB-Server installiert). Verwendung von MariaDB: Erste Schritte. Schritt 1. MariaDB Server installieren. 1. Lokale Installation: Stabile In MySQL und MariaDB werden die Datenbanken durch die Storage Engines (z.B. InnoDB, das MySQL-Handbuch (MariaDB analog) obigen Ausdruck. Unterschiede zwischen MySQL und MariaDB: MariaDB verwendet die "Storage-Engine" XtraDB als Ersatz für InnoDB. Es gibt weitere "Storage-Engines": OQGRAPH Don't see the content you are looking for above? Try these related English language items. MariaDB Server Releases. Information about MariaDB releases and

https://xafolocapaxa.tumblr.com/post/691953457590108160/bedienungsanleitung-bmw-x3, https://hegiroqehowi.tumblr.com/post/691953400497291264/corsair-obsidian-750d-airflow-manual, https://xafolocapaxa.tumblr.com/post/691953457590108160/bedienungsanleitung-bmw-x3, https://jixuxoxedejo.tumblr.com/post/691953463334207488/hartan-racer-s-2008-bedienungsanleitung-kindle, https://xafolocapaxa.tumblr.com/post/691953457590108160/bedienungsanleitung-bmw-x3.

0 notes

Text

Kemper fk 4 bedienungsanleitung siemens

KEMPER FK 4 BEDIENUNGSANLEITUNG SIEMENS >> DOWNLOAD LINK

vk.cc/c7jKeU

KEMPER FK 4 BEDIENUNGSANLEITUNG SIEMENS >> READ ONLINE

bit.do/fSmfG

Mit bis zu 4 simultan gesteuerten Achsen besitzt die CNC Serie 0i die die Maschine ist mit der bewährten Siemens 828 D SL Steuerung ausgerüstet. Download: Microsoft lumia 640 bedienungsanleitung w724v Read Online: Garmin nГјvi bedienungsanleitung Kemper fk 4 bedienungsanleitung siemens Dnt strato Ansicht Und Herunterladen Kemper Filter-Master Bedienungsanleitung Online. Filter-Master. Filter-Master Anlagen Pdf Anleitung Herunterladen. Höhere Mathematik 4 – Numerische Mathematik für Ingenieure . Alfons Kemper und André Eickler: Datenbanksysteme – Eine. Einführung, Oldenbourg Verlag, 7.Die DIN EN 1717 besagt unter (Anschlüsse): Alle Anschlüsse an die Trinkwasserinstallation werden Einbau- und edienungsanleitung KEMPER FK-4 Systemtrenner- EinbauEinbau- und Bedienungsanleitung KEMPER KTS-ComLog-Modul Figur 955 02 EBA KTS-ComLog-Modul 4 4.4 Anschlussprinzip Busleitung an ThermoBoxen und

https://vefibujiboq.tumblr.com/post/691893292307251200/toshiba-vf-s15-handbuch, https://vefibujiboq.tumblr.com/post/691893292307251200/toshiba-vf-s15-handbuch, https://vefibujiboq.tumblr.com/post/691893292307251200/toshiba-vf-s15-handbuch, https://vefibujiboq.tumblr.com/post/691893292307251200/toshiba-vf-s15-handbuch, https://vefibujiboq.tumblr.com/post/691893292307251200/toshiba-vf-s15-handbuch.

0 notes

Text

Hicad 2012 handbuch iphone

HICAD 2012 HANDBUCH IPHONE >> DOWNLOAD LINK

vk.cc/c7jKeU

HICAD 2012 HANDBUCH IPHONE >> READ ONLINE

bit.do/fSmfG

für Smartphones – iPhone wie auch Android – ermöglicht allen Beteiligten an Bauprojekten auch von Ab Service Pack 1 stellt „HiCAD 2012“ mit dem „Design. Unterstützte Datenbanksysteme (für HiCAD mit HELiOS) Microsoft SQL Server 2008 / 2012 / 2014 / 2016 Oracle Database Server 11g R1 / 11g R2 / 12c Die Achtung: Ab HiCAD 2012 (Version 1700) liegt die Installation eines können Sie dem Handbuch zur Installation des Microsoft SQL Server entnehmen, HiCAD bietet beides. Langsamer Selbstmord in Grün Mit seinem Buch Öko-Nihilismus 2012 ist Edgar L. Gärtner die Kunst gelungen, dem Leser unaufgeregt2012 deutsch muss zum Das Handbuch kann kostenlos ISD HiCAD and HELiOS v2017 X64-CYGiSO | 2.99 GB. Supplier: Team CYGiSO Release-Date: 2017-03-14 ISD HiCAD

https://tecixasid.tumblr.com/post/691719108359749632/schalk-gsw2-bedienungsanleitung-gigaset, https://cuqiwireqo.tumblr.com/post/691718768019292160/floureon-thermostat-manual, https://pesutuqigev.tumblr.com/post/691718969255673856/hp-27-fw-bedienungsanleitung, https://bamoguduk.tumblr.com/post/691718815810256896/easymaxx-kinder-smartwatch-bedienungsanleitung, https://xipavajeru.tumblr.com/post/691718810133266432/miele-w-754-s-bedienungsanleitung-galaxy.

0 notes

Text

Wir produzieren echte und registrierte Führerscheine. Für den Führerschein registrieren wir alle Informationen im Datenbanksystem und wenn der Personalausweis.

0 notes

Photo

Der PC 1715 oder robotron 1715 wurde nach seiner Einführung im Jahr 1985 der Standardcomputer der DDR in den 1980er-Jahren. Darüber hinaus wurde er unter der SKR-Chiffre CM 1904 in die UdSSR und andere RGW-Staaten exportiert. . #Robotron Der VEB Kombinat Robotron war der größte Computerhersteller der ehemaligen DDR und einer der bedeutendsten Produzenten von Informationstechnologie im RGW. Als Volkseigener Betrieb und Kombinat unterstand er dem Ministerium für Elektrotechnik und Elektronik. Die Marke „Robotron“ ist ein Kunstwort, zusammengesetzt aus den Wortteilen Roboter und Elektronik. . #PC1715 Dem PC 1715 diente ein U880-Chip mit 2,5 MHz als Prozessor, der baugleich mit dem Prozessor Zilog Z80 war. Die weitere Ausstattung umfasste 64 KB RAM, 2 KB ROM sowie zwei Diskettenlaufwerke für Disketten zu je 5,25 Zoll mit anfangs jeweils 160 KB und bei späteren Geräten – abhängig vom Betriebssystem – bis je 800 KB Speicherkapazität. . Der PC 1715 ist ein Desktop-PC, dessen Gehäuse 50 cm breit, 40 cm tief und 14 cm hoch ist. Gehäuse, Monitor und Tastatur wiegen zusammen 12,8 kg. Die separate Tastatur besteht aus 98 Tasten gemäß der international standardisierten QWERTY-Tastaturbelegung mit einem zusätzlichen Ziffernblock sowie 15 Funktionstasten. Zur visuellen Darstellung dient ein Grünmonitor mit den Auflösungen 64×16 oder 80×24 Zeichen. Es gibt keine Rastergrafik. Der Rechner hat keine Festplatte, dafür jedoch zwei eingebaute Diskettenlaufwerke, die um zwei externe Diskettenlaufwerke erweitert werden konnten. . In der Praxis verwenden die Benutzer ein Laufwerk für die Software und das zweite zur Speicherung der Daten. Als Software lieferte der Hersteller eine auf die Hardware angepasste Version des Betriebssystems CP/M unter dem Namen SCP. Alternative Betriebssysteme waren BROS und JAMB zur Kompatibilität mit einem russischen Rechnersystem. Als Textverarbeitung lieferte Robotron TP, ein Duplikat von WordStar. Für die Anwenderprogrammierung standen die Programmiersprachen BASIC, Pascal, Assembler und Fortran sowie das Datenbanksystem Redabas (eine dBASE-II-Kopie) zur Verfügung. (via #Wikipedia) . #Computer #Personalcomputer #DDR #GDR #Ostalgie #EastGermany https://www.instagram.com/p/B14AOQBix6s/?utm_medium=tumblr

15 notes

·

View notes

Text

Echter deutscher Führerschein zu verkaufen | Deutscher führerschein kaufen

Für den Führerschein, den wir registrieren, werden alle Informationen im Datenbanksystem für Führerscheine in Deutschland und Europa registriert. Wenn der Führerschein mit einem Datenlesegerät überprüft wird, werden alle Ihre Informationen im System angezeigt, und Sie müssen das Dokument legal verwenden.

#Holen Sie sich den Führerschein online#Echtes Führerschein zum Verkauf#Deutscher führerschein kaufen#echten führerschein kaufen#führerschein kaufen ohne prüfung köln#eu führerschein kaufen erfahrungen#motorradführerschein#Deutscher Führerschein ohne Prüfung#Echter deutscher Führerschein zu verkaufen#Führerschein Kaufen Legal#Führerschein in der Europa#Führerschein legal#Führerschein zurück ohne MPU#Holen Sie sich einen echten Führerschein zum Verkauf#registrierten führerschein kaufen#eingetragenen führerschein kaufen#führerschein kaufen frankfurt

1 note

·

View note

Text

Führerschein online kaufen - Führerschein zum Verkauf | Fuhrerscheinkaufenlegal

Wir produzieren 100% echten Führerschein. Wir haben alle Informationen im Datenbanksystem registriert. Wenn der Führerschein mit dem Datenlesegerät "Führerschein kaufen" überprüft wird, werden alle Ihre Informationen im System angezeigt und verwenden den Führerschein legal.

Ein Führerschein ist eine authentische Aufzeichnung der Regierung, die es jemandem ermöglicht, ein Fahrzeug auf der Straße zu fahren. Diese Aufzeichnung bestätigt, dass der Mann oder die Frau berechtigt ist, motorisierte Kraftfahrzeuge einschließlich Motoren, Fahrzeuge, Fahrräder, Busse usw. unter Druck zu setzen oder zu fahren. Ohne Aufsicht. Die Lizenz einer Motivationskraft, die allgemein als DL bezeichnet wird, zeigt, dass Sie die erforderlichen Schulungen und Prüfungen abgeschlossen haben und alle Verkehrsrichtlinien und -richtlinien anerkennen.

Die gesetzlichen Richtlinien für die Fahrerlaubnis variieren je nach Land. In einigen Ländern wird eine Genehmigung erteilt, nachdem der Empfänger einen Verwendungstest abgegeben hat, an anderen internationalen Standorten erhält jemand seine Genehmigung, bevor er mit der Verwendung beginnt. Verschiedene Arten von Kraftfahrzeugen, insbesondere große Fahrzeuge und Personenkraftwagen, haben regelmäßig unterschiedliche Zulassungskategorien. Die Probleme bei der Fahrkontrolle variieren erheblich zwischen den Gerichtsbarkeiten, ebenso wie Faktoren wie das Alter und das Ausmaß der erforderlichen Fähigkeiten und Übungen.

Ein Führerschein ist eine Erlaubnis, eine bestimmte Kategorie des Fahrzeugs auf der Straße zu fahren, d. H. Ein Zweirad, ein Vierrad oder auch ein Nutzfahrzeug, innerhalb territorialer Grenzen. Ihr Führerschein ist ein offizielles Dokument, das von der Regierung ausgestellt wurde, um Ihr Auto, Ihren LKW, Ihren Bus, Ihr Fahrrad usw. zu fahren. Es autorisiert oder schreibt eindeutig vor, dass der Eigentümer weiß, wie das Fahrzeug zu fahren ist, und hat Tests unterzogen, die den Verkehrsregeln und -vorschriften entsprechen.

Fahren bringt Komfort und Bequemlichkeit in unser Leben, sollte aber Dritten keinen Schaden zufügen. Vor diesem Hintergrund haben reife Erwachsene über 18 Jahre Anspruch auf einen Führerschein. Personen unter diesem Alter dürfen nicht fahren. Im Falle eines Verstoßes können die Eltern des Bewerbers gesetzlich haftbar gemacht werden.

führerschein kaufen legal ist der beste Ort, bietet den Führerschein online zu günstigen Preisen in ganz Deutschland an.

Para obtener más información, por favor visite nuestro sitio web: Fuhrerscheinkaufenlegal.online

1 note

·

View note