#Umgang mit Daten

Text

Ende Februar, Anfang März 2024

Die Zeit des CD-Laufwerks ist doch noch nicht ganz vorbei

Ich rede mit einer Freundin über eine gekaufte Musik-CD, die ich zu besitzen glaube. Ich habe nie viele CDs besessen und davon die meisten (glaube ich) in den Nullerjahren verschenkt. Diese eine aber habe ich behalten. Das denke ich jedenfalls, bis ich meine ganze Wohnung und den Keller durchsucht habe.

Dabei finde ich im Keller eine ganze Kiste mit ein paar Disketten, zwei iomega-Zip-Medien und etwa achtzig CDs. Ein paar Audio-CDs sind darunter, ein paar offizielle gekaufte CD-ROMs von Grabbeltischen um die Jahrtausendwende (Monkey Island, "Bilderlexikon der Erotik", Sam & Max: On the Road, "Encyclopaedia Britannica 2001"), die meisten sind aber von mir oder anderen selbstgebrannt. Und sogar beschriftet, deshalb lässt sich erahnen, dass sie interessante Daten erhalten: Backups aus den Jahren 2002 und 2003, Fotos und Videos, die andere Menschen aufgenommen und mir auf diesem Weg überreicht haben, Audioaufnahmen. Ich habe nur seit 2013 kein CD-Laufwerk mehr.

Außerdem habe ich oft von der mangelhaften Haltbarkeit selbstgebrannter CDs gelesen. Man musste sie mit der richtigen Sorte Stifte beschriften und dann ganz vorsichtig lagern, damit sie vielleicht zehn Jahre halten. Meine CDs haben zwischen 2004 und 2011 irgendwo in meiner Bürogemeinschaft herumgelegen und danach in meinem feuchten Keller. Ideale Aufbewahrungsbedingungen wären kühl, dunkel und trocken. Zwei der drei Bedingungen waren erfüllt.

Ich sehe bei Ebay nach den Preisen für gebrauchte externe CD-Laufwerke: Für 18 Euro kann ich ausprobieren, ob manche CDs vielleicht noch lesbar sind. Ich kaufe ein Laufwerk und hole es am nächsten Tag in Berlin ab.

Das letzte externe Laufwerk in meinem Besitz war so groß wie mehrere aufeinandergestapelte Laptops. Aleks Scholz hatte es irgendwann in den Nullerjahren gekauft, weil er der Meinung war, in seinem Laptop sei kein CD-Brenner eingebaut oder so. Weil aber doch einer eingebaut war, lag es dann ein paar Jahre ungenutzt bei mir herum. Danach verliert sich seine Spur.

Das neue Laufwerk ist erfreulich klein, wiegt vielleicht 100 Gramm und hat sogar einen USB-C-Anschluss:

Vor dem Kauf habe ich einige Zeit gegoogelt, mit welchen Laufwerken man alte halbverrottete CDs am erfolgreichsten lesen kann. Da die Meinungen darüber aber auseinandergingen und alle Diskussionen auch schon wieder mehrere Jahre alt waren, bin ich zu keinem Ergebnis gelangt und habe schließlich irgendeines gekauft.

Zum Aufschreibezeitpunkt bin ich noch nicht ganz fertig mit dem ... ich wollte zuerst "Einscannen" schreiben, wahrscheinlich, weil es sich wie ein Digitalisierungsvorgang anfühlt – mit dem Kopieren der CDs auf die SSD in meinem Laptop. Aber bisher konnte das 18-Euro-Gerät bis auf eine einzige CD alle lesen und kopieren. Es scheint sehr geduldig bei Lesefehlern zu sein. Auf einer CD sind Fotos von je ungefähr 8 MB Größe, bei denen das arme Gerät Geräusche wie beim Gemüseraspeln macht, pro Foto mehrere Minuten lang. Aber am Ende klappt es doch, und es ist vielleicht mein letzter Kontakt mit einer Welt, in der der Umgang mit Daten Geräusche macht.

Beim Scannen, äh, Kopieren erfreue ich mich daran, dass Speicherplatz heute nicht mehr so ein knappes Gut ist wie damals und ich alles sorglos auf meine Laptop-SSD kopieren kann. Aber wie jedes Mal, wenn ich diesen Gedanken denke, erscheint noch am selben Tag eine Warnung meines Betriebssystems: Von den 500 eingebauten GB meines Laptops ist noch 1 frei, ich soll dagegen bitte zeitnah etwas unternehmen. Das ist kein unüberwindliches Problem, ich habe viele USB-Sticks und viel Cloud-Speicherplatz an verschiedenen Orten, aber es bedeutet, dass ich mir eine Strategie überlegen muss, wohin diese neuen alten Daten gespeichert werden sollen. Und ich müsste sie irgendwie nach Wichtigkeit sortieren und nicht nur nach Art der Daten, wie ich es gern tun würde. Weil das mühsam ist, schreibe ich stattdessen erst mal diesen Beitrag.

Ich lasse mich von der Techniktagebuchredaktion beraten, ob ich die CDs nach dem Kopieren der Daten wegwerfen soll. "Nein, nicht wegwerfen", sagt Oliver Laumann. Dann schlägt er im Spaß vor, ich könnte ja die aufbewahrenswerten Sachen auf neue CDs brennen, damit sie weitere 22 Jahre halten. Und das könnte ich wirklich, denn das neue Laufwerk ist auch ein Brenner. Ich beschließe aber dann doch nur, alles am Ende des Kopiervorgangs wieder zurück in den Keller zu räumen.

Alle erfolgreich gescannt, ich meine: kopiert bis auf eine. Die Musik-CDs sind hier schon aussortiert, sie dürfen in der Wohnung bleiben. Ich habe ja jetzt wieder ein Abspielgerät. Sehr unwahrscheinlich, dass ich es je dafür verwenden werde, aber theoretisch wäre es möglich.

(Kathrin Passig)

4 notes

·

View notes

Text

Bewegung über Messe(n)

1.

Knoller entwirft die Treppenszene als rhetorisches Element. In Neresheim mag die Perspektive eine symbolische Form sein, aber dazu ist sie polar und bewegt/bewegend. Knoller muss das Wissen der Zentralperspektive, das sich an einem Schnitt und durch eine Verflachung (der Schnitt macht die Fläche) entwickelt hat, mit einem globalen Wissen kombinieren, sogar einem glokalen Wissen (Duve).

Das Sehen ist und bleibt räumlich, weil auch der Bildgrund in Neresheim räumlich bleibt, also nicht flach oder Fläche wird. Der Bildgrund ist kurviert, global im Sinne eines Globus. Die Perspektive bleibt Form, durch die Bewegung geht. Darin will Knoller Stationen ermöglichen, also Stellen in den Passagen, an denen mit dem Zeitraum in Nereshheim das passiert, was man mit den Zeiträumen auch sonst macht, wenn man sie kalendarisch organisiert. Man tut ja so, als sei am ersten Januar der ganz Zeitraum so unbewegt, dass alles erster Januar wäre und nicht vielmehr nicht erster Januar wäre. Man organisiert einen Kalender zum Sein und kaschiert ein Stück weit das Werden. Man stellt ihn astronomisch und astrologisch ein und lässt zumindest in den Formularen der Kalender die meteorologischen Daten weitgehend weg, die sind zbukompliziert. In den Staats-Kalendern zu Warburgszeiten gibt es noch Angabe zu Meteoren, aber eigentlich ist das zu kompliziert für Kalenderformulare.

In diesem Sinne richtet Knoller Stationen ein, stellt die globale, polare Perspektive auch so ein, dass nicht nur Bewegung durch geht, dass dadurch nicht nur Bewegung geht. Man kann auch an einzelnen Stellen stehen bleiben. Diese Einstellung würde ich mit dem assozieren, was Duve als Glokalisierung bescheibt: Einrichtung von Lokalen oder Lokalem in Globalem, Stellungnahme in dem, durch das Bewegung geht.

2.

Knoller richtet die Stationen in Anlehnung an liturgische Stationen ein. An ihnen nähert sich das Wissen der Zentralperspektive einer Optik und Geometrie an, die mit gewölbten und runden Objekten nicht nur arbeitet, sondern auch auf diesen Objekten arbeitet. Wie gesagt: Nicht nur, dass das Bild Räume wieder gibt, die rundherum gehen. Der Bildgrund ist auch rund. Knoller muss dazu auf Verfahren zurückgreifen, geometrische und optische Verfahren, die präzisieren Umgang mit Rundungen und Wölbungen ermöglichen, als die Verfahren, die Alberti beschreibt oder die Brunelleschi erprobt und wie zum Beweis/ als Beweis eingesetzt hat und die als Zentralperspektive bekannt wurden. Bei Alberti und Brunellschi ist und bleibt der Bildgrund nämlich noch flach, Alberti spricht dazu noch explizit von einem Fenster, das velum spannt die Fäden auf einer Fläche. Mich interessiert, was Knoller von Leibniz gelernt hat: von der Differentialrechnung. Mich interessiert, was Knoller von Polobjekten, etwa denjenigen Objekten gelernt hat, die Anamorphosen betrachten lassen und die Werner Nekes als kinetische Objekte begriffen hat (also zur Geschichte des Kinos zählen).

3 notes

·

View notes

Text

Infostand auf dem MyFest

Sonniges MyFest in Berlin-Kreuzberg

Nach 2 Jahren Corona-Pause sind wir nun endlich wieder auf dem MyFest auf dem Kreuzberger Mariannenplatz. Zusammen mit Zehntausenden Besuchern feiern wir den Kampftag der arbeitenden Menschen.

Wir konnten vor den Gefahren beim unvorsichtigen Umgang mit den eigenen Daten warnen. Datenhaie der Internetgiganten und auch staatliche Behörden sammeln gern mehr als erlaubt. Wir sind mit vielen Besuchern ins Gespräch gekommen. Darüber hinaus gab es Diskussionen auf der Bühne, wie auch an den zahlreichen anderen Infoständen - und es gab genügend Zeit zu feiern.

Nach 8 Stunden hatten wir viele unserer Flyer verteilt und viele interessante Gespräche geführt. Auf der Heimfahrt konnten wir im Berliner Fenster, den Nachrichten in der U-Bahn entehmen, dass das MyFest in diesem Jahr ausgefallen war. Da sieht man mal wieder was die Medien so an Fake News produzieren ...

Hier sind die ersten Bilder von heute.

Mehr zu und bei https://www.aktion-freiheitstattangst.org/Kategorie[49]: Aktivitäten Short-Link dieser Seite: a-fsa.de/d/3tS

Link zu dieser Seite: https://www.aktion-freiheitstattangst.org/de/articles/8387-20230501-infostand-auf-dem-myfest.htm

Link im Tor-Netzwerk: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/8387-20230501-infostand-auf-dem-myfest.html

#Myfest#Berlin#Kreuzberg#Verbraucherdatenschutz#Datenschutz#Datensicherheit#Zensur#Transparenz#Informationsfreiheit#Anonymisierung#Lauschangriff#Überwachung#Vorratsdatenspeicherung#Videoüberwachung#Verschlüsselung#Meinungsmonopol#Meinungsfreiheit#Pressefreiheit#Internetsperren

2 notes

·

View notes

Text

Auszug:

Lomborg von Studien-Autor widerlegt: Waldbrände nehmen durch Klimawandel zu | von Philip Kreißel | Aug 3, 2023 | Faktencheck

Der Juli 2023 war wohl der heißeste Monat seit Jahrtausenden, die ersten drei Juli-Wochen waren wahrscheinlich die heißesten, die unser Planet seit 120.000 Jahren gesehen hat. Waldbrände nehmen durch den Klimawandel massiv zu. Das zeigen auch Daten zu Australien, Kalifornien, West-USA, Russland, Amazonas oder Mittelmeerraum. Die Daten zeigen bereits einen starken Anstieg der Feuer durch den Klimawandel. Der bekannte Klimawandel-Verharmloser Lomburg versucht das zu leugnen.

(Durch kalifornische Waldbrände verbrannte Fläche in Tausenden von Quadratkilometern, 1972-2018. Die untersuchten Regionen sind oben links aufgeführt. (Angepasst von Williams et al., 2019), Quelle)

Lomburg leugnet

In den letzten Wochen haben Hunderte von Bränden in Nordamerika und den Mittelmeerländern gebrannt. Der dänische Politikwissenschaftler und Definitiv-Nicht-Klimaforscher Bjørn Lomborg machte sich sofort auf, das zu relativieren. In der Wissenschaft ist er jedoch aufgrund seines Umgangs mit Statistiken und als einseitig kritisierten Bücher umstritten. In wissenschaftlichen Fachzeitschriften hat er bisher fast ausschließlich Kommentare und Meinungsartikel veröffentlicht.

Lomborg steht mit libertären und konservativen Think-Tanks in Verbindung, wie dem Competitive Enterprise Institute, der Hoover Institution, dem Environmental Assessment Institute, der Cooler Heads Coalition, dem Fraser Institute und dem Heartland Institute. Es sind Organisationen, die gezielt den menschengemachten Klimawandel verleugnen und diese Propaganda mit finanziellen und argumentativen Mitteln unterstützen.

„Die Klimaalarmisten machen uns Angst vor immer mehr Feuer. Aber Satelliten zeigen, dass die Welt immer weniger brennt“, schrieb der Desinformationsverbreiter auf der Social-Media-Seite, die früher als Twitter bekannt war. Wie kommt Lomborg auf diese Fake-Grafik und dazu, genau das Gegenteil zu behaupten?

Brandrodung geht massiv zurück, nicht Waldbrände

Erstmal kann man feststellen, dass die Grafik verzerrt ist. Die Y-Achse ist abgeschnitten, wodurch der Rückgang dramatisch aussieht. Guck selbst: Ein Rückgang von 3 % auf 2,2 % wird hier zu einem Abstieg von ganz oben nach ganz unten.

Tatsächlich ist der grundlegende Fehler aber ein anderer. Auch die NASA zeigt tatsächlich einen Rückgang in „Feuer auf Satellitenbildern“. Sie liefern allerdings im Gegensatz zu Klimawandelverharmloser Lomborg die Erklärung gleich mit: Der Rückgang an Feuer liegt vor allem am Rückgang der Brandrodung. Viele der Feuer in der Vergangenheit waren „Savannenfeuer“, wobei Grasflächen entzündet wurden, um Weideflächen freizuhalten. Also „Feuer auf Satellitenbildern“ ist also nicht gleich brennender Wald.

Eigentlich liegen in den Daten gute Nachrichten, denn die Fläche an Brandrodung in Wäldern geht seit Jahren massiv zurück. Menschen bewirtschaften bestehende Felder und brennen keinen Regenwald für neue Flächen mehr ab.

Allerdings werden jetzt langsam die Folgen vom Klimawandel immer stärker. So brennt jetzt indirekt dadurch im Amazonas so viel durch Klima-Dürre, dass es die CO₂-Reduktion durch einen Rückgang der Entwaldung ausgleicht.

Also: Unsere gesamten Bemühungen der letzten Jahrzehnte, die Brandrodung einzudämmen, werden umsonst gewesen sein, wenn wir den Klimawandel nicht aufhalten. Die Daten zeigen bereits einen starken Anstieg der Feuer durch den Klimawandel. [...]

------------------------------------------------------------

Artikel von Volksverpetzer: https://www.volksverpetzer.de/faktencheck/lomborg-widerlegt-waldbraende-nehmen-zu/

Datum/Autoren Info: von Philip Kreißel | Aug 3, 2023 | Faktencheck

1 note

·

View note

Text

SAP-Systemstillegung und Compliance: Herausforderungen und Lösungen

Einführung

Die Stillegung von SAP-Systemen kann für Unternehmen eine komplexe Aufgabe sein, insbesondere wenn es um die Einhaltung gesetzlicher Vorschriften und Compliance-Anforderungen geht. Diese Herausforderungen sind vielschichtig und erfordern eine sorgfältige Planung sowie die Implementierung geeigneter Lösungen.

Komplexität der Compliance-Anforderungen

Die Einhaltung von Compliance-Vorschriften ist in vielen Branchen obligatorisch und betrifft verschiedene Aspekte wie Datenschutz, Datenschutz, Finanzberichterstattung und vieles mehr. Bei der Stillegung von SAP-Systemen müssen Unternehmen sicherstellen, dass alle relevanten gesetzlichen Anforderungen erfüllt werden, um rechtliche Konsequenzen zu vermeiden. Dies erfordert eine genaue Kenntnis der geltenden Vorschriften sowie eine umfassende Analyse der Auswirkungen der Stillegung auf die Compliance.

Datenschutz und Datensicherheit

Ein zentraler Aspekt der Compliance bei der SAP-Systemstillegung ist der Datenschutz und die Datensicherheit. Unternehmen müssen sicherstellen, dass sensible Daten ordnungsgemäß geschützt und verarbeitet werden, auch nachdem die Systeme stillgelegt wurden. Dies erfordert möglicherweise die Anonymisierung oder Löschung von Daten gemäß den geltenden Datenschutzbestimmungen sowie die Implementierung geeigneter Sicherheitsmaßnahmen, um Datenlecks oder Datenschutzverletzungen zu verhindern.

Lösungsansätze für eine erfolgreiche Compliance

Um die Compliance bei der SAP-Systemstillegung zu gewährleisten, sollten Unternehmen einen ganzheitlichen Ansatz verfolgen, der sowohl rechtliche als auch technische Aspekte berücksichtigt. Dazu gehören die enge Zusammenarbeit mit rechtlichen Experten und Compliance-Beauftragten, um alle relevanten Vorschriften zu identifizieren und zu verstehen, sowie die Implementierung von Technologien und Prozessen, die die Einhaltung unterstützen. Dies kann die Nutzung von Datenschutz-Tools, die Schulung der Mitarbeiter im Umgang mit sensiblen Daten und die regelmäßige Überprüfung der Compliance-Maßnahmen umfassen.

Fazit

Eine erfolgreiche SAP-Systemstillegung erfordert daher nicht nur technisches Know-how, sondern auch ein tiefes Verständnis der Compliance-Anforderungen und die Fähigkeit, effektive Lösungen zu implementieren, um diese Anforderungen zu erfüllen. Durch eine sorgfältige Planung und Umsetzung können Unternehmen sicherstellen, dass die Stillegung ihrer SAP-Systeme reibungslos verläuft und gleichzeitig die Compliance gewährleistet ist.

0 notes

Text

Meistern Sie Ihr Wlan-Router: Hidden Qualität Sie Wirklich Nicht Wissen

Enthüllt der verdeckte Attribute Ihre wlan router kann signifikant erheben Ihre Netzwerk-Erfahrung. Aus optimieren Bandbreiten Aufteilung zu auslösen advanced Sicherheit Schutz Schritte, Ihren router besitzt a wealth ungenutztes Potenzial können transform Ihre Verbindung. Von nutzen diese Funktionen, Sie kann nicht nur erhöhen Ihre Netzwerkverbindung Leistung aber auch maßgeschneiderte es suit Ihr bestimmte Anforderungen. So, Sie sind alle set zu unlock die komplette Fähigkeit von Ihrem WLAN-router und nehmen Ihr Netzwerk zum nachfolgenden Grad?

Wlan Router Ausgeblendet Enthält Sie Sollte Wissen

Verbessern Sicherheit Schutz Maßnahmen

Zu erweitern Schutz Schutz und auf Ihre wlan-router erfahrungen, think about aktivieren die zwei-Faktor Verifizierung für eine neue Schicht defense. Diese Funktion liefert zusätzlichen Grad von Sicherheit von fordern nicht nur ein Passwort, jedoch ebenso eine weitere type von Verifizierung vor die Genehmigung accessibility zu Ihrem Netzwerk. Außerdem, sicher zu regelmäßig upgrade Ihre router-firmware auf patch jede Art von susceptabilities werden konnte nutzte von cyber Feinde. Verwalten Routers software wie viel Datum wird wichtiger in Sicherstellung, dass es weiter sicher und sicher versus potential Gefahren.

Optimieren Bandbreiten Aufteilung

berücksichtigen optimieren Daten übertragung Zuteilung auf deinem wlan-router zu stellen Sie sicher effiziente Auflage der Netzwerk Ressourcen. Durch Durchführung a wlan router test, Sie erkennen effektivste setups für Ihr Netzwerk. Vergabe Daten übertragung effizient können erweitern die Gesamt Wirkungsgrad von Ihrem Netzwerk, Sicherstellung dass jeder an tool erhält ausreichend rate und die Stabilität.

Einschalten Erwachsener Controls

einschalten Erwachsener Steuerelemente auf Ihrem wlan-router manage und check net Einsatz für spezifischen gadgets oder Benutzer. Viele moderne wlan-Router kommen ausgerichtet mit langlebig Attribute, dass enable Sie set up Erwachsener controls günstig. Durch den Zugriff Ihres Routers Einstellungen mit web browser, Sie entwickeln accounts für verschiedene Kunden oder gadgets, Begrenzung accessibility zu bestimmten Websites oder Einrichtung Zeitpläne für internet Verwendung.

Nutzen Gast Netz Leistung

nutzen Ihre wlan-router test's Gast Netz Funktionen für added Leichtigkeit und Schutz in Abwicklung Besucher access. Viele modern wlan-router, features include Besucher Netz choice, aktivieren Sie produzieren verschiedene Netz besonders für Ihre Besucher. Von nutzen die Funktion, Sie bereitstellen web accessibility zu Besucher der Website ohne Beeinträchtigung die Sicherheit Ihrer major Netzwerk.

Entdecken Hoher Qualität of-Service (QoS)

Entdecken Sie die Vorteile von Qualität of-Service (QoS) auf Ihrem wlan-router priorisieren Netz Verkehr richtig. QoS ist kritische attribute in zeitgenössischen wlan-router, setups, aktivieren Sie manage und allot Daten übertragung zu verschiedene tools an, um Ihr Netzwerk. Mit QoS können Sie stellen bestimmten, dass wichtigsten Tätigkeiten wie video clip Anrufe oder Online video gaming erhalten die unerlässlich Daten übertragung für eine reibungslose Erfahrung, auch bei der anderen tools sind verwenden das Netzwerk sehr.

Durchführen Firmware-Updates

Think about Update die firmware Ihres WLAN-Routers stellen Sie sicher optimalen Wirkungsgrad und Sicherheit Schutz. Firmware-updates sind essentiell für der Umgang mit susceptabilities, Verbesserung allgemein Funktion und Verbesserung in der Wirkungsgrad von Ihrem router. Viele Benutzer vergessen diese updates, jedoch Sie signifikant Einfluss Ihre wlan-router kaufen Erfahrungen.

Abschließende Gedanken

Da Sie tatsächlich Begriffen Ihr wlan-router und revealed seine verdeckte Attribute, Sie genießen verstärkt Sicherheit, verbesserte transmission capacity und erweitert Netz Leistung. Von verwenden advanced setups wie Erwachsener Steuerelemente, Besucher Netzwerken und Qualität of-service, können Sie anpassen Ihr Netzwerk, um zu erfüllen Ihr sicher Bedürfnisse. Nicht Vernachlässigung zu Häufig update firmware und entdecken anspruchsvoll Anordnung Einstellungen zu gewährleisten Ihre Netzwerk bleibt effektive, sicher, and vertrauenswürdig.

0 notes

Text

InnoScale: Ihr Komplettanbieter für IT-Cloud-Lösungen im KMU-Bereich

Als Innoscale verstehen wir uns als Ihr starker Partner in allen Fragen der Digitalisierung. Wir sind ein Zusammenschluss von vier Unternehmen, die sich zum Ziel gesetzt haben, die gesamten digitalen Bedürfnisse Ihres KMU abzudecken.

Klingt zu schön um wahr zu sein? Dann überzeugen Sie sich selbst! Mit unseren maßgeschneiderten IT-Cloud-Lösungen unterstützen wir Sie dabei, Ihr Unternehmen effizienter zu gestalten, neue Wachstumsmöglichkeiten zu erschließen und sich im digitalen Wettbewerb zu behaupten.

Warum IT-Cloud-Lösungen für Ihr KMU?

In der heutigen Zeit ist Digitalisierung der Schlüssel zum Erfolg. Doch gerade für kleine und mittlere Unternehmen (KMU) stellen die damit verbundenen Investitionen und die Komplexität der Umsetzung oft eine Herausforderung dar.

Hier kommen IT-Cloud-Lösungen ins Spiel. Diese bieten Ihnen eine Reihe von Vorteilen, die Ihnen den Weg in die digitale Zukunft ebnen:

Skalierbarkeit: Mit Cloud-Lösungen können Sie Ihre IT-Infrastruktur flexibel an Ihre wachsenden Geschäftsanforderungen anpassen. Sie zahlen nur für die Ressourcen, die Sie tatsächlich nutzen.

Kosteneffizienz: Cloud-Dienste sind in der Regel kostengünstiger als der Aufbau und die Wartung einer eigenen IT-Infrastruktur. Sie sparen sich Investitionen in Hardware und Software sowie Personalkosten für die IT-Administration.

Sicherheit: Moderne Cloud-Anbieter bieten höchste Sicherheitsstandards und garantieren den Schutz Ihrer Unternehmensdaten.

Verfügbarkeit: Cloud-Dienste sind in der Regel hochverfügbar, sodass Sie jederzeit und von überall auf Ihre Daten und Anwendungen zugreifen können.

Mobilität: Cloud-basierte Anwendungen ermöglichen es Ihren Mitarbeitern, produktiv zu arbeiten, unabhängig davon, ob sie sich im Büro, zu Hause oder unterwegs befinden.

Automatisierung: Cloud-Dienste bieten häufig Funktionen zur Automatisierung von Geschäftsprozessen, was Ihnen Zeit und Ressourcen spart.

Welche IT-Cloud-Lösungen bietet InnoScale an?

Bei InnoScale bieten wir Ihnen ein umfassendes Portfolio an IT-Cloud-Lösungen, die speziell auf die Bedürfnisse von KMU zugeschnitten sind. Dazu gehören unter anderem:

Cloud-Speicher: Sichern Sie Ihre Unternehmensdaten sicher in der Cloud und greifen Sie von überall darauf zu.

Cloud-Backup: Schützen Sie sich vor Datenverlust durch regelmäßige Backups Ihrer Daten in die Cloud.

Cloud-Server: Nutzen Sie virtuelle Server in der Cloud, um Ihre Anwendungen und Dienste zu hosten.

Cloud-Desktop: Ermöglichen Sie Ihren Mitarbeitern den sicheren Zugriff auf ihre Desktops und Anwendungen von jedem Gerät aus.

Cloud-Collaboration: Arbeiten Sie effizient mit Kollegen und Partnern zusammen, indem Sie Dokumente und Dateien in der Cloud gemeinsam nutzen.

Cloud-Sicherheit: Schützen Sie Ihr Unternehmen vor Cyber-Bedrohungen mit modernen Cloud-Sicherheitslösungen.

Managed Cloud Services: Überlassen Sie die Verwaltung Ihrer Cloud-Infrastruktur unseren erfahrenen Experten.

Welche Vorteile haben Sie bei InnoScale?

Wir bei InnoScale gehen weit über die reine Bereitstellung von IT-Cloud-Lösungen hinaus. Wir bieten Ihnen einen umfassenden Service, der Sie auf Ihrem Weg in die Cloud begleitet:

Beratung: Unsere Experten beraten Sie bei der Auswahl der geeigneten IT-Cloud-Lösungen für Ihr Unternehmen.

Migration: Wir unterstützen Sie bei der sicheren und reibungslosen Migration Ihrer Daten und Anwendungen in die Cloud.

Schulung: Wir schulen Ihre Mitarbeiter im Umgang mit neuen Cloud-Anwendungen.

Support: Unser erfahrener Support steht Ihnen bei Fragen und Problemen jederzeit zur Verfügung.

Überzeugen Sie sich selbst!

Sind Sie bereit, Ihr Unternehmen in die digitale Zukunft zu führen? Vereinbaren Sie noch heute ein kostenloses Beratungsgespräch mit unseren Experten und lassen Sie sich von den Vorteilen unserer IT-Cloud-Lösungen überzeugen!

Zusätzliche Informationen:

Neben IT-Cloud-Lösungen bieten wir Ihnen auch eine Reihe weiterer Dienstleistungen an, um Ihr Unternehmen fit für die Digitalisierung zu machen. Dazu gehören unter anderem:

Webdesign und Entwicklung

E-Mail-Marketing

Suchmaschinenoptimierung (SEO)

Social Media Marketing

IT-Beratung

Besuchen Sie unsere Website https://innoscale.ch/ oder kontaktieren Sie uns direkt, um mehr über unser umfassendes Leistungsangebot zu erfahren!

#Netzwerk-Sicherheitslösungen#Virtuelle Private Netzwerke (VPN)#Firewall-Installation und Konfiguration#Router-Konfiguration und -Management#IT-Cloud-Lösungen#WLAN-Infrastruktur

1 note

·

View note

Text

Dedicated Server: Ein Game-Changer für digitale Marketingstrategien

In einer zunehmend digitalen Welt, in der Online-Präsenz für Unternehmen überlebenswichtig geworden ist, suchen Marketingexperten ständig nach neuen Wegen, um sich von der Konkurrenz abzuheben. Ein oft übersehenes, aber immens leistungsstarkes Werkzeug in diesem Bemühen sind Dedicated Server. Ursprünglich vor allem im Bereich des Online-Gamings wie für Spiele wie Factorio genutzt, halten diese leistungsstarken Server zunehmend Einzug in die Welt des digitalen Marketings.

Was sind Dedicated Server?

Bevor wir uns den Vorteilen für das Online-Marketing zuwenden, lohnt sich zunächst ein Blick auf die Technologie selbst. Ein Dedicated Server ist ein physischer Server, der exklusiv für einen einzigen Zweck oder Kunden bereitgestellt wird. Im Gegensatz zu geteilten Hosting-Lösungen, bei denen sich viele Nutzer die Ressourcen eines Servers teilen, hat der Kunde bei einem Dedicated Server volle Kontrolle über die Hardware, das Betriebssystem und die Softwareumgebung.

Diese exklusive Nutzung führt zu einer Reihe von Vorteilen wie höherer Leistung, besserer Sicherheit und größerer Flexibilität. Genau diese Eigenschaften machen Dedicated Server auch für Marketingzwecke interessant.

Leistungsstarke Websites und Anwendungen

Eine der größten Herausforderungen im Online-Marketing ist es, potenzielle Kunden in einer schnelllebigen digitalen Landschaft zu fesseln. Langsam ladende Websites oder ruckelnde Anwendungen führen schnell zu Frust und erhöhen die Absprungrate. Dedicated Server bieten die nötige Leistung, um auch komplexe Websites und interaktive Anwendungen blitzschnell auszuliefern.

Durch die dedizierte Hardware und die optimierte Softwareumgebung können selbst ressourcenintensive Elemente wie Videos, Animationen oder Echtzeit-Personalisierung reibungslos bereitgestellt werden. Das verbessert nicht nur das Nutzererlebnis, sondern auch die Konversionsraten und letztlich den Umsatz.

Sicherheit und Datenschutz als Vertrauensfaktor

In Zeiten von Datenlecks und Cyber-Angriffen sind Sicherheit und Datenschutz zu kritischen Faktoren im Online-Marketing geworden. Kunden vertrauen ihre persönlichen Informationen nur Unternehmen an, die für einen sicheren Umgang mit diesen Daten bekannt sind. Dedicated Server bieten hier ein hohes Maß an Sicherheit.

Da die Hardware nicht mit anderen Kunden geteilt wird, ist das Risiko von Angriffspunkten oder Datendiebstahl deutlich geringer. Zudem lassen sich auf einem dedizierten Server maßgeschneiderte Sicherheitsmaßnahmen wie Firewalls, Verschlüsselung und Zugriffskontrolle implementieren. Das schafft Vertrauen bei den Kunden und kann zu einem wichtigen Differenzierungsmerkmal im Wettbewerb werden.

Flexibilität und Skalierbarkeit für wachsende Anforderungen

Erfolgreiche Marketingkampagnen können die Anforderungen an die IT-Infrastruktur schnell in die Höhe treiben. Sei es durch virale Inhalte, saisonale Nachfragespitzen oder den Einstieg in neue Märkte - die digitale Präsenz muss mit dem Wachstum Schritt halten können. Dedicated Server bieten hier ein hohes Maß an Flexibilität und Skalierbarkeit.

Anders als bei starren Shared-Hosting-Plänen lassen sich die Ressourcen eines Dedicated Servers schnell und einfach an den tatsächlichen Bedarf anpassen. Mehr Speicherplatz, Rechenleistung oder Bandbreite sind oft nur wenige Klicks entfernt. So können Marketingteams agil auf Veränderungen reagieren und ihre Kampagnen unterbrechungsfrei fortsetzen.

Vom Gaming-Trend zur Marketing-Innovation

Es mag überraschen, dass eine Technologie, die ursprünglich für Online-Spiele wie Factorio entwickelt wurde, nun den Weg ins Marketing findet. Doch bei genauerem Hinsehen ergeben sich faszinierende Parallelen.

Genau wie ein komplexes Online-Spiel erfordert auch eine anspruchsvolle Marketingkampagne eine leistungsstarke, sichere und skalierbare Infrastruktur. Dedicated Server, die ursprünglich factorio dedicated server und ähnliche Spiele am Laufen hielten, erweisen sich nun als wertvolles Werkzeug für innovative Digitalstrategien.

Von der nahtlosen Bereitstellung personalisierter Inhalte bis hin zur Absicherung sensibler Kundendaten - Dedicated Server eröffnen Marketingexperten neue Möglichkeiten, Kunden zu begeistern und Markenerlebnisse auf ein neues Niveau zu heben. Es ist eine spannende Entwicklung, die zeigt, wie Technologien aus scheinbar weit entfernten Bereichen neue Impulse für das Marketing setzen können.

Lesen Sie den ganzen Artikel

0 notes

Text

IT Sicherheit: Der Schlüssel zur digitalen Unversehrtheit in der modernen Geschäftswelt

In der Ära der Digitalisierung, wo Daten als das neue Gold betrachtet werden, spielt die IT Sicherheit eine entscheidende Rolle im Schutz unternehmerischer Ressourcen und im Vertrauensaufbau bei Kunden. Mit der Zunahme von Cyberangriffen und Datenlecks wird die Notwendigkeit einer robusten IT-Security-Strategie immer dringlicher. Dieser Artikel beleuchtet die vielfältigen Aspekte der IT Sicherheit und gibt Einblicke, wie Unternehmen ihre digitalen Vermögenswerte wirksam schützen können.

Grundlagen der IT Sicherheit

IT Sicherheit, oder IT Security, umfasst die Praktiken und Technologien, die eingesetzt werden, um digitale Informationen und IT-Infrastrukturen vor unerlaubtem Zugriff, Beschädigung oder Diebstahl zu schützen. Sie ist ein vielschichtiges Feld, das physische Sicherheitsmaßnahmen, Netzwerksicherheit, Anwendungssicherheit und Informationssicherheit einschließt. Jede dieser Komponenten trägt dazu bei, eine sichere und stabile IT-Umgebung zu schaffen.

Bedeutung der Netzwerksicherheit

Die Netzwerksicherheit spielt eine zentrale Rolle, indem sie das Rückgrat eines jeden Unternehmens, sein Netzwerk, absichert. Firewalls, Antivirenprogramme und Intrusion-Detection-Systeme sind nur einige der Tools, die dabei helfen, unerwünschte Eindringlinge fernzuhalten. Angesichts der zunehmenden Komplexität von Cyberangriffen wird es immer wichtiger, diese Systeme kontinuierlich zu aktualisieren und zu überwachen, um sicherzustellen, dass sie gegen die neuesten Bedrohungen gerüstet sind.

Die Rolle der Anwendungssicherheit

Softwareanwendungen sind oft das Ziel von Cyberangriffen, da sie wertvolle Daten verarbeiten und speichern. Die Sicherheit von Anwendungen beginnt bereits in der Entwicklungsphase mit dem Einsatz von Secure Coding-Praktiken. Regelmäßige Sicherheitsaudits und Penetrationstests helfen, Schwachstellen zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden können.

Bedrohungen durch Malware und Ransomware

Malware und Ransomware sind zwei der gefährlichsten Bedrohungen für IT-Systeme. Sie können Daten verschlüsseln, stehlen oder sogar ganze Systeme lahmlegen. Ein effektiver Schutz erfordert eine Kombination aus proaktiven Maßnahmen, wie der Schulung von Mitarbeitern im Umgang mit verdächtigen E-Mails, und reaktiven Maßnahmen, wie dem Einsatz spezialisierter Sicherheitssoftware, die darauf abzielt, solche Bedrohungen zu erkennen und zu blockieren.

Datenschutz und Compliance

Die Einhaltung gesetzlicher Vorschriften und Industrienormen ist ein weiterer kritischer Aspekt der IT Sicherheit. Vorschriften wie die Datenschutz-Grundverordnung (DSGVO) der EU legen strenge Richtlinien für die Verarbeitung personenbezogener Daten fest und erfordern von Unternehmen, angemessene technische und organisatorische Maßnahmen zum Schutz dieser Daten zu treffen. Nicht-Einhaltung kann nicht nur zu Bußgeldern führen, sondern auch das Vertrauen der Kunden beeinträchtigen.

IT Sicherheit als fortlaufender Prozess

IT Sicherheit ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Angesichts der sich ständig weiterentwickelnden Cyberbedrohungen müssen Sicherheitsstrategien regelmäßig überprüft und angepasst werden. Dies umfasst die Schulung von Mitarbeitern, die regelmäßige Überprüfung von Sicherheitsrichtlinien und -prozeduren und die Anpassung der Infrastruktur an neue technologische Entwicklungen und Bedrohungsszenarien.

Die IT Sicherheit ist ein unverzichtbarer Bestandteil der Unternehmensstrategie in der digitalen Welt. Sie schützt nicht nur wertvolle Informationen und Systeme, sondern sichert auch das Vertrauen von Kunden und Partnern. Unternehmen, die in ihre IT Sicherheit investieren, schützen nicht nur ihre gegenwärtigen Assets, sondern bauen auch eine robuste Grundlage für zukünftiges Wachstum und Erfolg. Durch die Integration fortschrittlicher Technologien und Strategien kann jedes Unternehmen seine digitale Präsenz sichern und die Herausforderungen der Cyberwelt erfolgreich meistern.

0 notes

Text

Datenbankserver in XAMPP startet nicht mehr

Das Problem, dass der Datenbankserver in XAMPP nicht mehr startet, ist ein bekanntes und frustrierendes Problem für viele Entwickler. Es kann verschiedene Ursachen haben, von Portkonflikten bis hin zu beschädigten Dateien. Glücklicherweise gibt es einige bewährte Methoden, um dieses Problem zu diagnostizieren und zu beheben.

Zunächst ist es wichtig, die Fehlerprotokolle zu überprüfen. Diese können Aufschluss darüber geben, was schiefgelaufen ist. Manchmal ist es etwas so Einfaches wie ein anderer Dienst, der denselben Port verwendet, was leicht durch Ändern des Ports in der XAMPP-Konfiguration behoben werden kann. In anderen Fällen könnte es sein, dass die Datenbanktabellen beschädigt sind und repariert werden müssen, was mit Tools wie mysqlcheck erreicht werden kann.

Eine weitere häufige Lösung ist das Zurücksetzen der Datenverzeichnisse auf einen Zustand vor dem Auftreten des Problems. Dies kann durch das Erstellen eines Backups der aktuellen Daten und das Wiederherstellen aus einem früheren Backup erreicht werden.

Ich habe mich entschlossen MariaDB selber zu installieren. Meine Erfahrungen von der Installation habe ich in diesem Tutorial zusammengefasst. Die Installation kann je nach System variieren, aber im Allgemeinen beinhaltet sie das Herunterladen der neuesten Version von MariaDB, das Ausführen des Installationsprogramms und das Konfigurieren der Einstellungen entsprechend den Anforderungen des Projekts.

Die Inhalte dieses Blogartikels:

Hinweis

Was ist MariaDB?

Download

Wie kann ich eine msi Datei unter Windows 11 installieren?

Wie melde ich mich als Administrator bei Windows 11 an?

Ausführen des Installationsprogramms

Jetzt sind Sie gefragt!

Hinweis

Dieser Artikel erfordert mehr Erfahrung im Umgang mit Windows und ist daher nur für fortgeschrittene Benutzer gedacht.

Dieses Tutorial ist als praktischer Leitfaden gedacht und behandelt keine theoretischen Hintergründe. Diese werden in einer Vielzahl von anderen Dokumenten im Internet behandelt.

Für die Richtigkeit der Inhalte dieses Tutorials gebe ich keinerlei Garantie. Der hier gezeigte Weg ist nicht der einzige um ein solches System aufzusetzen, es ist lediglich, der, den ich bevorzuge.

Was ist MariaDB?

MariaDB ist ein freies, relationales Open-Source-Datenbankmanagementsystem, das als Abspaltung (Fork) von MySQL entstanden ist. Es wurde im Jahr 2009 von Michael Widenius, einem der Hauptentwickler von MySQL, ins Leben gerufen. Der Name MariaDB wurde zu Ehren von Widenius' jüngerer Tochter Maria gewählt, ähnlich wie MySQL nach seiner älteren Tochter My benannt wurde.

MariaDB zielt darauf ab, eine hohe Kompatibilität mit MySQL zu bewahren, was bedeutet, dass es in den meisten Fällen direkt als Ersatz für MySQL verwendet werden kann. Es bietet jedoch auch eigene Vorteile und Features, die es von MySQL unterscheiden. Dazu gehören verschiedene Speicher-Engines, Optimierungen für Geschwindigkeit und Stabilität sowie Features, die in MySQL nicht vorhanden sind.

Die MariaDB Foundation sorgt für die Weiterentwicklung des Projekts und stellt sicher, dass MariaDB als freie Software unter der GNU General Public License verfügbar bleibt. Dies fördert eine breite und aktive Gemeinschaft von Entwicklern und Anwendern, die zur Verbesserung und Erweiterung der Software beitragen.

MariaDB wird häufig in einer Vielzahl von Anwendungen eingesetzt, von Webseiten und E-Commerce-Plattformen bis hin zu Cloud-Anwendungen und Datenbankdiensten. Es unterstützt alle gängigen Betriebssysteme wie Linux, Windows, macOS und andere. Mit seiner Flexibilität und Skalierbarkeit ist MariaDB eine beliebte Wahl für Entwickler und Unternehmen, die eine zuverlässige und leistungsfähige Datenbanklösung suchen.

Die neueste Version von MariaDB zum Zeitpunkt der Suche ist 11.3.2, veröffentlicht am 16. Februar 2024. Die MariaDB Foundation bietet auch Langzeitunterstützung (Long Term Support, LTS) für ihre Versionen, was bedeutet, dass sie für mindestens fünf Jahre nach der Veröffentlichung Updates garantieren. Neue LTS-Versionen erscheinen ungefähr alle zwei Jahre, während Nicht-LTS-Versionen vierteljährlich veröffentlicht werden und jeweils ein Jahr lang Updates erhalten.

MariaDB ist ein Beispiel dafür, wie Open-Source-Software die Entwicklung von Technologien vorantreiben und eine starke Gemeinschaft von Nutzern und Entwicklern aufbauen kann, die gemeinsam an der Verbesserung und Erweiterung der Software arbeiten. Mit seiner fortlaufenden Entwicklung und Anpassung an neue Anforderungen bleibt MariaDB ein wichtiger Bestandteil der modernen Datenbanklandschaft.

Download

Die aktuelle Version von MariaDB gibt es von der Webseite https://mariadb.org/download/ mein Windowssystem wurde erkannt und mir eine passende Version zum Download angeboten.

Wie kann ich eine msi Datei unter Windows 11 installieren?

Um eine MSI-Datei unter Windows 11 zu installieren, können Sie folgende Schritte befolgen:

- Melden Sie sich als Administrator an. Sie müssen als Administrator angemeldet sein, um eine MSI-Datei zu installieren.

- Öffnen Sie den Datei-Explorer mit der Tastenkombination ⊞ Win + E.

- Navigieren Sie zur MSI-Datei. Verwenden Sie den Datei-Explorer, um zu dem Ort zu navigieren, an dem sich die MSI-Datei befindet, die Sie installieren möchten.

- Doppelklicken Sie auf die Datei, um sie auszuführen. Dies startet den Installationsassistenten und beginnt mit der Installation des Programms.

- Folgen Sie den Anweisungen des Installationsassistenten. Der Assistent führt Sie durch die Einrichtung und installiert das Programm, das in der MSI-Datei enthalten ist. Die Installationsschritte können je nach Programm variieren.

Alternativ können Sie auch die Eingabeaufforderung oder Powershell verwenden, um eine MSI-Datei zu installieren:

- Öffnen Sie die Eingabeaufforderung als Administrator. Klicken Sie dazu auf das Windows-Startmenü, geben Sie cmd ein, klicken Sie mit der rechten Maustaste auf das Symbol der Eingabeaufforderung und wählen Sie “Als Administrator ausführen”.

- Geben Sie den Befehl msiexec /i ein. Ersetzen Sie durch den Pfad zur MSI-Datei, die Sie installieren möchten.

Wie melde ich mich als Administrator bei Windows 11 an?

Um sich als Administrator bei Windows 11 anzumelden, können Sie folgende Schritte befolgen:

- Aktivieren Sie das Administrator-Konto, falls es noch nicht aktiviert ist. Dazu drücken Sie die Tastenkombination ⊞ Win + R, um das Ausführen-Fenster zu öffnen. Geben Sie cmd ein und halten Sie Strg + Umschalt gedrückt, während Sie Enter drücken, um die Eingabeaufforderung mit Administratorrechten zu öffnen. Geben Sie dann den Befehl net user administrator /active:yes ein und bestätigen Sie mit Enter.

- Setzen Sie ein Passwort für das Administrator-Konto, wenn gewünscht, mit dem Befehl: net user administrator . Ersetzen Sie durch das gewünschte Passwort.

- Melden Sie sich mit dem Administrator-Konto an. Öffnen Sie das Startmenü mit der Windows-Taste oder per Maus, klicken Sie auf Ihr Benutzer-Profilbild und wählen Sie „Administrator“ aus, um sich mit dem Administrator-Konto anzumelden.

Ausführen des Installationsprogramms

Um MariaDB auf einem Windows-System zu installieren, beginnen Sie mit dem Herunterladen des Installationsprogramms von der offiziellen MariaDB-Website.

Sobald der Download abgeschlossen ist, starten Sie die Installation, indem Sie doppelt auf das Installationsprogramm klicken. Akzeptieren Sie die Endbenutzer-Lizenzvereinbarung und wählen Sie im nächsten Schritt die gewünschten Funktionen aus. Standardmäßig werden die MariaDB-Dateien im Verzeichnis C:Program FilesMariaDB gespeichert.

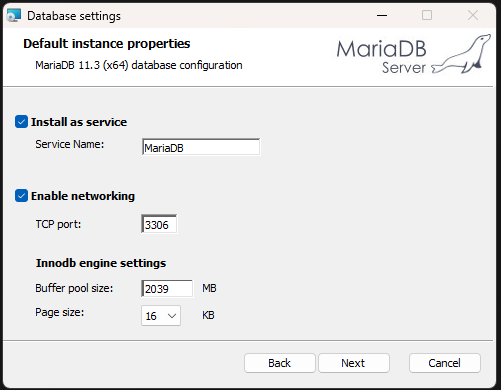

Als Nächstes setzen Sie ein Passwort für das Root-Benutzerkonto, welches Sie später verwenden, um sich bei MariaDB anzumelden. Wenn Sie nicht möchten, dass der Root-Benutzer sich von einem entfernten Rechner anmeldet, deaktivieren Sie die entsprechende Option. Die Option "UTF8 als Standardzeichensatz des Servers verwenden" ermöglicht es Ihnen, UTF8 als Standardzeichensatz zu verwenden, wenn Sie neue Datenbanken und Tabellen erstellen. Nachdem Sie alle Optionen ausgewählt haben, klicken Sie auf "Weiter", um zur nächsten Stufe zu gelangen.

Installieren Sie MariaDB als Dienst, indem Sie die Option "Als Dienst installieren" auswählen, und konfigurieren Sie den Port für MariaDB. Standardmäßig verwendet MariaDB den Port 3306, aber Sie können ihn bei Bedarf ändern.

Geben Sie die Parameter für die InnoDB-Engine an, einschließlich Puffergröße und Seitengröße. Eine Seitengröße von 16 KB ist für die meisten Datenbanken geeignet. Wenn Sie anonyme Nutzungsdaten zur Verbesserung des Systems an die MariaDB-Entwickler senden möchten, wählen Sie die entsprechende Option aus.

Klicken Sie auf "Installieren", um die Installation von MariaDB zu starten. Dies kann je nach System einige Minuten dauern. Nach Abschluss der Installation klicken Sie auf "Fertigstellen", um die Einrichtung von MariaDB abzuschließen. Sie finden die MariaDB-Tools im Startmenü. Für eine detailliertere Anleitung können Sie die Schritt-für-Schritt-Anleitung auf der offiziellen MariaDB-Webseite besuchen.

Das Installationsprogramm ist übersichtlich und selbsterklärend.

Im nächsten Schritt nimmt man die Lizenzvereinbarung an

Ich habe auf meinem System die Installation von Heidi SQL deaktiviert

Root sollte auch auf einem Windowssystem ein Passwort erhalten.

Installation als Service. Wenn der Computer neu startet, wird automatisch auch der Datenbankserver gestartet.

Nach umfangreichen Installationen starte ich den Computer in der Regel neu.

Leider kann man bei XAMPP über die Systemsteuerung das Programm nur insgesamt deinstallieren und nicht nachträglich ändern.

So meldet XAMPP nun eine Meldung.

Mit PHPmyADMIN kann man die Datenbanken anlegen und mit unserem Open-Source-Projekt MySQL die Datenbanken wiederherstellen.

Jetzt sind Sie gefragt!

Die Installation von MariaDB auf einem Windows-System kann eine hervorragende Möglichkeit sein, eine robuste und leistungsfähige Datenbankumgebung für verschiedene Anwendungen zu schaffen. MariaDB, als ein Ableger von MySQL, bietet viele Vorteile, wie eine hohe Kompatibilität mit MySQL-Befehlen, Konfigurationen und APIs, was es zu einer bevorzugten Wahl für viele Entwickler macht.

Es ist wichtig, dass unsere Installationsanleitung klar und präzise ist, um den Benutzern eine reibungslose Einrichtung zu ermöglichen. Wenn Sie Ergänzungen oder Korrekturen zur Anleitung haben, ist es äußerst wertvoll, diese zu teilen, damit die Gemeinschaft davon profitieren kann. Fehlerkorrekturen tragen dazu bei, die Genauigkeit und Zuverlässigkeit der Anleitung zu verbessern, und Anregungen können helfen, die Anleitung benutzerfreundlicher zu gestalten.

Der Austausch von Wissen und Erfahrungen ist ein Kernaspekt der Open-Source-Community, und durch das Geben und Nehmen von Feedback kann die Software für alle verbessert werden. Wenn Sie also Kommentare oder Vorschläge haben, zögern Sie nicht, sie zu äußern. Ihre Beiträge sind nicht nur willkommen, sondern auch notwendig, um die Qualität und Effektivität der Installationsprozesse zu steigern.

Die Wahl eines Nilpferds als Maskottchen soll die kollaborative, widerstandsfähige, transparente und kreative Natur der Open-Source-Softwareentwicklung repräsentieren.

Read the full article

1 note

·

View note

Text

Risiken durch steigende Nutzung von künstlicher Intelligenz

Ein Report verdeutlicht, dass 569 TByte an Unternehmensdaten an KI-Tools weitergegeben werden, und unterstreicht die Relevanz besserer Datensicherheit. KI/ML-Transaktionen in Unternehmen stiegen von 521 Millionen monatlich im April 2023 auf 3,1 Milliarden im Januar 2024.

Mit 21 Prozent aller KI-Transaktionen generiert das produzierende Gewerbe den meisten KI-Datenverkehr in der Zscaler Cloud, gefolgt vom Finanz- und Versicherungswesen (14 Prozent) und Services (13 Prozent). Die beliebtesten KI-/ML-Anwendungen für Unternehmen nach Transaktionsvolumen sind ChatGPT, Drift, OpenAI, Writer und LivePerson. Die fünf Länder mit den meisten KI-Transaktionen in Unternehmen sind die USA, Indien, Großbritannien, Australien und Japan. Deutschland rangiert auf Platz 7 weltweit mit einem Anteil von 3,4 Prozent.

Der AI Security Report analysiert mehr als 18 Milliarden KI-Transaktionen in der Zscaler Zero Trust Exchange Cloud-Sicherheitsplattform von April 2023 bis Januar 2024. Die Forscher der Zscaler ThreatLabz zeigen Trends von KI-/ML-Tools im Unternehmenseinsatz über verschiedene Branchen und Regionen hinweg, Anpassungen an eine sich wandelnde KI-Landschaft und die Sicherheit im Umgang mit den Tools auf. Dabei müssen Unternehmen die von generativer KI (GenKI) ausgehende Transformation in zwei Richtungen beachten: Einerseits durch die abgesicherte Einführung von GenKI-Tools im Unternehmen mit Hilfe von Zero Trust und andererseits durch die Abwehr der neuen KI-gesteuerten Bedrohungen.

Da Unternehmen neue KI-Funktionen und -Tools in ihre täglichen Arbeitsabläufe integrieren hat sich das Volumen der Transaktionen und der generierten Daten vervielfacht. Das höhere Volumen spiegelt sich in einer fast 600-prozentigen Zunahme der Transaktionen sowie in 569 Terabyte an Unternehmensdaten wider, die zwischen September 2023 und Januar 2024 an KI-Tools gesendet wurden.

KI-Transaktionen wachsen exponentiell

Von April 2023 bis Januar 2024 verzeichneten die ThreatLabz einen Anstieg der KI-/ML-Transaktionen um fast 600 Prozent auf mehr als drei Milliarden monatlich, die die Zero Trust Exchange-Plattform im Januar durchlaufen haben. Trotz des zunehmenden Sicherheitsrisikos und der steigenden Zahl von Datenschutzvorfällen setzen Unternehmen KI-Tools weitläufig ein.

Das verarbeitende Gewerbe ist mit gut einem Fünftel des Gesamtvolumens an Transaktionen zu KI-Tools führend. Ein Anwendungsfall ist die Analyse riesiger Datenmengen von Maschinen und Sensoren zur präventiven Erkennung von Anlagenausfällen. Weitere Einsatzmöglichkeiten sind die Optimierung des Lieferkettenmanagements, des Lagerbestands und der Logistikabläufe. Unter den Top Fünf der weiteren Branchen rangieren ebenfalls das Finanz- und Versicherungswesen (14 Prozent), der Dienstleistungssektor (13 Prozent), Technologie (10 Prozent) und der Einzel-/Großhandel (5 Prozent).

ChatGPT ist die beliebteste GenKI-Anwendung

Die Analyse zeigt, dass ChatGPT für mehr als die Hälfte aller KI-Transaktionen in Unternehmen verantwortlich war (52 Prozent), während die OpenAI-Anwendung selbst mit 8 Prozent nur an dritter Stelle lag. Drift, der beliebte KI-gestützte Chatbot, generierte fast 20 Prozent des Unternehmensdatenverkehrs, während LivePerson und BoldChat ebenfalls gelistet sind. Writer war das beliebteste GenKI-Tool für die Erstellung schriftlicher Unternehmensinhalte.

Die USA sind führend bei der Nutzung von KI-Tools in Unternehmen Die Trends zur Einführung von KI differieren weltweit, da Vorschriften, Anforderungen, technologische Infrastruktur, kulturelle Erwägungen und andere Faktoren eine wichtige Rolle bei der Adoption spielen. Mit 40 Prozent haben die USA den höchsten Anteil an KI-Transaktionen im weltweiten Unternehmensvergleich. Indien liegt mit 16 Prozent an zweiter Stelle, angetrieben durch die starke Innovationstätigkeit des Landes. Obwohl der Anteil Großbritanniens an den weltweiten KI-Transaktionen nur 5,5 Prozent beträgt, nimmt es damit mit einem Fünftel (20 Prozent) des KI-Verkehrs die Spitzenposition in EMEA ein. Frankreich (13 Prozent) und Deutschland (12 Prozent) folgen dicht dahinter als zweit- und drittgrößte Generatoren von KI-Datenverkehr in EMEA.

In APAC deckten die ThreatLabz einen Anstieg von fast 1,3 Milliarden (135 Prozent) mehr KI-Transaktionen in Unternehmen im Vergleich zu EMEA auf. Dieser sprunghafte Anstieg ist vermutlich auf die umfassende Nutzung von KI-Tools für die den Geschäftsbetrieb im gesamten Tech-Sektor in Indien zurückzuführen und deutet auf eine höhere Konzentration von Tech-Arbeitsplätzen, eine größere Bereitschaft zur Akzeptanz neuer Technologien und geringeren Nutzungsbarrieren hin.

KI-gestützte Bedrohungsakteure

Die sich weiterentwickelnde Leistungsfähigkeit von KI ist für Unternehmen zu einem zweischneidigen Schwert geworden. Während KI ein immenses Potenzial für Innovation und Effizienz bietet, birgt sie auch eine Reihe neuer Risiken, mit denen sich Unternehmen auseinandersetzen müssen. Dazu zählen insbesondere Risiken im Zusammenhang mit der Nutzung von GenKI-Tools im Unternehmen und einer sich ausbreitenden KI-gestützten Bedrohungslandschaft, die in drei Bereiche unterteilt werden können:

Schutz des geistigen Eigentums und nicht-öffentlicher Informationen und das damit einhergehende Risiko eines Datenverlusts

Datenschutz- und Sicherheitsrisiken, die mit KI-Anwendungen einhergehen, wie unter anderem eine erweiterte Angriffsfläche, neue Vektoren für die Verbreitung von Bedrohungen und ein erhöhtes Risiko in der Lieferkette

Bedenken hinsichtlich der Datenqualität, die mit dem Konzept von „garbage in, garbage out“ einhergehen und damit das Potenzial für Datenverfälschung beflügeln.

Gleichzeitig sind Unternehmen einer kontinuierlichen Flut von Cyber-Bedrohungen ausgesetzt, die ebenfalls durch KI gesteuert werden. Angreifer setzen auf KI, um ausgefeilte Phishing- und Social Engineering-Kampagnen zu orchestrieren. Sie entwickeln Malware und Ransomware, die Schwachstellen in den Angriffsflächen von Unternehmen ausnutzen und die Geschwindigkeit, den Umfang und die Vielfalt von Angriffen verstärken. Um dieser Herausforderung zu begegnen, müssen Unternehmen einerseits die sich schnell entwickelnde KI-Landschaft evaluieren, um selbst Vorteile daraus zu ziehen. Zeitgleich müssen Cybersicherheitsspezialisten die Risiken minimieren und Unternehmen gegen KI-gestützte Angriffe wappnen.

Zero Trust

Zscaler versetzt Unternehmen in die Lage, das Potenzial von KI-Anwendungen zu nutzen und gleichzeitig die Sicherheit ihrer Daten zu gewährleisten, indem eine Umgebung errichtet wird, die vor Datenexfiltration schützt. Die Zero Trust ExchangeTM-Plattform bietet dafür ein umfassendes Toolset mit vier wichtigen Funktionen: Vollständiger Einblick in die Nutzung von KI-Tools, granulare Erstellung von Zugriffsrichtlinien für KI, granulare Datensicherheit für KI-Anwendungen, leistungsstarke Kontrollen mit Browser-Isolierung.

Durch die Nutzung der Zero Trust-Sicherheitskontrollen können Unternehmen ihre KI-Transformation umsetzen und das volle Potenzial der generativen KI ausschöpfen und gleichzeitig ein Höchstmaß an Sicherheit gewährleisten. Die Plattform schützt vor KI-gesteuerten Bedrohungen und granular abgestimmte KI-Richtlinien sorgen für Datenschutz.

Passende Artikel zum Thema

Lesen Sie den ganzen Artikel

0 notes

Text

8. Dezember 2022

Es wäre schön, aber es ist wohl noch zu früh

Ich will herausfinden, ob es wohl möglich wäre, meine Mutter (79) zum Tragen einer Smartwatch zu bewegen. Smartwatches haben jetzt so praktische Funktionen wie EKG, Blutsauerstoff- und Körpertemperaturmessung und Sturzerkennung, und ich wohne zwar einige Monate des Jahres im selben Haus wie meine Mutter, aber eben nicht alle. Es wäre schon beruhigend, wenn meine Geschwister und ich aus der Ferne merken könnten, ob sie die Treppe runtergefallen ist. Ich stelle es mir auch besser vor als so einen Notrufknopf zum Umhängen, weil man damit Gesundheitsprobleme unterhalb des Treppensturz-Levels vielleicht schon frühzeitig erkennen könnte. Bei grover.com, einem Hardwarevermietungsservice, den ich schon benutzt habe, kann man viele verschiedene Smartwatches monatsweise mieten, das Ausprobieren würde also nicht gleich den Preis einer ganzen Uhr kosten.

Dafür spricht:

Die Mutter hat zeitlebens eine Uhr am Handgelenk getragen und wird deshalb vielleicht eher daran denken, so ein Gerät immer mit sich zu führen, als bei ihrem Handy, das selten am selben Ort ist wie sie selbst.

Die Funktion “Sturzerkennung” deutet darauf hin, dass die Unternehmen die Zielgruppe ältere Menschen im Auge haben. Vielleicht wird deshalb die Bedienung nicht unmenschlich kompliziert sein.

Dagegen spricht:

Das Display einer Smartwatch ist sehr klein, schon bei den Männeruhren und noch mehr bei den Frauenformaten. Die Mutter sieht nicht mehr gut und wird darauf wahrscheinlich nicht viel erkennen können.

Wahrscheinlich ist die Bedienung trotz der eingebauten Sturzerkennung kein bisschen seniorinnenfreundlich, und man muss überdurchschnittlich technikfreudig und motiviert sein.

Die meisten Armbandgeräte müssen täglich aufgeladen werden. Selbst wenn ich optimistisch annehme, dass die Mutter daran denken wird (muss sie ja bei ihren Hörgeräten auch), bedeutet das, dass sie gerade nachts und beim Aufstehen, wenn die Sturzgefahr erhöht ist, keines tragen wird.

Die Apple Watch scheint dem Internet zufolge am einfachsten in der Bedienung zu sein. Die Mutter hat aber nur ein iPad und kein iPhone. Es wäre ideal, wenn die Apple Watch bereit wäre, mit dem iPad zusammenzuarbeiten, da die Mutter mit diesem Gerät fest verwachsen ist und es immer in ihrer Nähe hat. Die Apple Watch lässt sich aber nur von einem iPhone aus konfigurieren. Meines Wissens hat niemand in der Verwandtschaft ein iPhone. Damit scheidet die Apple Watch aus.

Die Google Pixel Watch ist bereit, mit einem Androidhandy zusammenzuarbeiten. Allerdings lädt sie ihre Daten nur dann in die Cloud hoch, wenn sie in Bluetoothreichweite dieses Telefons ist. Da meine Mutter meistens nicht weiß, wo ihr Telefon liegt und ob es eingeschaltet und aufgeladen ist, und die Bluetoothreichweite maximal zehn Meter beträgt, bringt das nicht so viel.

Über die Seniorinnentauglichkeit des Fitbit Sense kann ich zu wenig herausfinden.

Die verschiedenen Samsung Galaxy Watches scheinen noch am ehesten in Frage zu kommen, ich finde aber nirgends eine klare Auskunft darüber, ob ältere Menschen eine Chance haben, den Umgang damit zu erlernen, und ob die Nachkommen dieser älteren Menschen die Uhr aus der Ferne warten und die Daten einsehen können.

Es gibt mehrere dedizierte Smartwatch-ähnliche Geräte für ältere Menschen. Die stelle ich mir aber so vor wie Seniorenhandys: also noch schwerer zu bedienen, weil sie ja nicht für einen riesigen Markt aus Leuten im besten Internetvollschreibe-Alter hergestellt werden, sondern nur für ein paar wehrlose alte Menschen. So was kommt mir nicht ins Haus.

Außerdem sträubt sich die Mutter und sagt, dass sie so was gar nicht will. Ich verabschiede mich von der Idee und dokumentiere hier nur, dass 2022 wohl noch zu früh ist für den Einsatz einer Smartwatch im Seniorinnenhaushalt.

(Kathrin Passig)

13 notes

·

View notes

Text

do i need a vpn in turkey

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

do i need a vpn in turkey

Bedeutung von VPN in der Türkei

VPN steht für "Virtual Private Network" und spielt eine wichtige Rolle für Internetnutzer in der Türkei. Durch die Verwendung eines VPN-Dienstes können Benutzer ihre Online-Aktivitäten verschlüsseln und anonymisieren, was ihnen mehr Sicherheit und Privatsphäre im Internet bietet.

In der Türkei ist die Internetzensur ein bekanntes Problem, da die Regierung bestimmte Websites blockiert und die Online-Aktivitäten der Bürger überwacht. Mit einem VPN können Nutzer diese Einschränkungen umgehen und auf gesperrte Inhalte zugreifen, indem sie ihre wahre IP-Adresse verbergen und eine ausländische IP-Adresse verwenden. Dadurch wird es schwieriger für Behörden oder Hacker, die Aktivitäten der Nutzer nachzuverfolgen oder ihre Daten abzufangen.

Darüber hinaus bietet ein VPN auch Schutz vor Cyberkriminalität und Datendiebstahl, insbesondere wenn Benutzer häufig öffentliche WLAN-Netzwerke nutzen. Durch die Verschlüsselung des Datenverkehrs können sensible Informationen wie Passwörter, Kreditkartendaten und persönliche Nachrichten vor Hackern geschützt werden.

Zusammenfassend ist die Verwendung eines VPN in der Türkei von großer Bedeutung, um die Privatsphäre der Internetnutzer zu wahren, die Zensur zu umgehen und sich vor Cyberbedrohungen zu schützen. Es ist wichtig, einen vertrauenswürdigen VPN-Dienst zu wählen, der eine starke Verschlüsselung und eine Vielzahl von Serverstandorten bietet, um eine sichere und anonyme Online-Erfahrung zu gewährleisten.

Datenschutz in der Türkei

Datenschutz in der Türkei ist ein wichtiges Thema, das zunehmend an Bedeutung gewinnt. Die Türkei hat in den letzten Jahren Fortschritte im Bereich Datenschutz und Privatsphäre gemacht, aber es gibt immer noch Herausforderungen, denen sie gegenübersteht.

Das Datenschutzgesetz der Türkei, das im Jahr 2016 verabschiedet wurde, zielt darauf ab, personenbezogene Daten zu schützen und den Umgang mit ihnen zu regeln. Es legt fest, dass personenbezogene Daten nur mit Zustimmung der betroffenen Personen gesammelt und verarbeitet werden dürfen. Zudem werden Maßnahmen zur Sicherung dieser Daten festgelegt, um deren Missbrauch zu verhindern.

Trotz dieser gesetzlichen Bestimmungen stehen Datenschutzbehörden in der Türkei vor Herausforderungen hinsichtlich der Durchsetzung und Umsetzung dieser Gesetze. Es gibt Bedenken hinsichtlich des Zugangs von Regierungsbehörden zu personenbezogenen Daten sowie der Überwachung der Internetaktivitäten der Bürger.

Es ist wichtig, dass Unternehmen und Bürger in der Türkei sich der Datenschutzbestimmungen bewusst sind und angemessene Maßnahmen ergreifen, um ihre Daten zu schützen. Dies kann durch die Implementierung von Datenschutzrichtlinien, Schulungen der Mitarbeiter und die Verwendung von Verschlüsselungstechnologien erreicht werden.

Insgesamt hat die Türkei Fortschritte im Bereich Datenschutz gemacht, aber es gibt noch Raum für Verbesserungen, um die Privatsphäre der Bürger zu schützen und den Datenschutzstandards international gerecht zu werden.

Internetbeschränkungen überwinden mit VPN

Internetbeschränkungen können frustrierend sein, besonders wenn man auf bestimmte Inhalte oder Websites zugreifen möchte, aber aufgrund geografischer Standortbeschränkungen oder Zensurmaßnahmen daran gehindert wird. Eine effektive Lösung, um diese Beschränkungen zu umgehen, ist die Verwendung eines VPN-Dienstes.

Ein VPN, oder Virtual Private Network, verschlüsselt Ihre Internetverbindung und leitet sie über Server an verschiedenen Standorten weltweit um. Auf diese Weise können Sie Ihre tatsächliche IP-Adresse verbergen und eine IP-Adresse aus einem anderen Land verwenden. Dies ermöglicht es Ihnen, auf Websites zuzugreifen, die in Ihrem Land blockiert sind, und auch Ihre Online-Privatsphäre zu schützen.

Durch die Verwendung eines VPN-Dienstes können Sie auch auf regionale Inhalte und Streaming-Dienste zugreifen, die normalerweise nur in bestimmten Ländern verfügbar sind. Darüber hinaus schützt ein VPN Ihre persönlichen Daten vor Hackern und Regierungsüberwachung, insbesondere wenn Sie sich über öffentliche WLAN-Netzwerke verbinden.

Es gibt viele VPN-Anbieter auf dem Markt, daher ist es wichtig, einen vertrauenswürdigen Dienst mit einer soliden Verschlüsselung und Datenschutzrichtlinien zu wählen. Stellen Sie sicher, dass der VPN-Anbieter Server an Ihren bevorzugten Standorten hat und eine zuverlässige Verbindungsgeschwindigkeit bietet.

Insgesamt ist ein VPN eine nützliche Lösung, um Internetbeschränkungen zu überwinden und Ihre Online-Privatsphäre zu schützen. Es ermöglicht Ihnen, das Internet frei und sicher zu nutzen, unabhhängig von Ihrem Standort.

VPN-Anbieter Türkei

Ein VPN-Anbieter ist ein Dienst, der es Benutzern ermöglicht, ihre Internetverbindung zu verschlüsseln und ihre Online-Aktivitäten zu anonymisieren. In der Türkei gibt es verschiedene Provider, die VPN-Dienste anbieten, um Benutzern dabei zu helfen, ihre Privatsphäre im Internet zu schützen.

Der Hauptzweck eines VPN-Anbieters in der Türkei liegt darin, die Online-Sicherheit der Benutzer zu gewährleisten, insbesondere in einem Land, in dem die Internetzensur stark ausgeprägt ist. Durch die Verwendung eines VPN können Benutzer ihre IP-Adresse verbergen und auf blockierte Websites und Inhalte zugreifen.

Ein weiterer Vorteil der Nutzung eines VPN-Anbieters in der Türkei ist der Schutz vor Cyberkriminalität. Indem die Daten der Benutzer verschlüsselt werden, wird es für Hacker schwieriger, auf vertrauliche Informationen zuzugreifen.

Es ist jedoch wichtig, einen vertrauenswürdigen VPN-Anbieter auszuwählen, um sicherzustellen, dass die Privatsphäre und Sicherheit der Benutzer gewahrt bleiben. Zu den beliebten VPN-Anbietern in der Türkei gehören ExpressVPN, NordVPN und CyberGhost.

Zusammenfassend lässt sich sagen, dass die Nutzung eines VPN-Anbieters in der Türkei eine effektive Möglichkeit darstellt, die Online-Privatsphäre zu schützen und die Internetfreiheit zu gewährleisten. Es ist ratsam, sich für einen zuverlässigen Anbieter zu entscheiden, um von den vollen Vorteilen eines VPN-Dienstes profitieren zu können.

Risiken ungeschützter Verbindungen in der Türkei

Das Thema der Risiken ungeschützter Verbindungen in der Türkei ist von großer Bedeutung für Reisende und Internetnutzer im Allgemeinen. In der Türkei können ungeschützte Verbindungen zu verschiedenen Risiken führen, insbesondere in Bezug auf die Privatsphäre und die Sicherheit von persönlichen Daten.

Wenn Sie sich in der Türkei befinden und offenes WLAN nutzen, besteht die Gefahr, dass Ihre sensiblen Daten wie Passwörter, Bankinformationen oder persönliche Nachrichten von Cyberkriminellen abgefangen werden. Es ist daher ratsam, immer eine sichere Verbindung, wie beispielsweise ein VPN, zu verwenden, um Ihre Daten zu schützen.

Darüber hinaus können ungeschützte Verbindungen auch dazu führen, dass Ihre Online-Aktivitäten von staatlichen Stellen überwacht werden. In der Türkei gibt es Gesetze, die die Internetnutzung reglementieren und die Zensur bestimmter Inhalte ermöglichen. Wenn Sie also ungeschützt im Internet surfen, könnten Sie unbeabsichtigt in Konflikt mit den örtlichen Vorschriften geraten.

Es ist wichtig, sich der Risiken bewusst zu sein, die mit ungeschützten Verbindungen in der Türkei einhergehen, und entsprechende Maßnahmen zu ergreifen, um Ihre Privatsphäre und Sicherheit zu wahren. Indem Sie eine sichere Verbindung nutzen und sich über die lokalen Gesetze informieren, können Sie dazu beitragen, unangenehme Situationen zu vermeiden und Ihre Online-Erfahrung in der Türkei zu verbessern.

0 notes

Text

does iptv need a vpn

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

does iptv need a vpn

Datenschutz beim IPTV

Datenschutz beim IPTV

Beim IPTV handelt es sich um eine moderne Technologie, die es ermöglicht, Fernsehprogramme über das Internet zu empfangen. Während IPTV viele Vorteile bietet, wie eine große Auswahl an Kanälen und interaktiven Funktionen, ist es wichtig, die Datenschutzrichtlinien im Auge zu behalten.

Ein wesentlicher Aspekt des Datenschutzes beim IPTV ist die Erhebung und Verwendung persönlicher Daten. Anbieter von IPTV-Diensten können Daten über die Sehgewohnheiten ihrer Nutzer sammeln, um personalisierte Empfehlungen anzubieten oder Werbung gezielter zu platzieren. Es ist entscheidend, dass diese Daten vertraulich behandelt und nur mit Zustimmung des Nutzers verwendet werden.

Darüber hinaus ist die Sicherheit der übertragenen Daten ein wichtiger Aspekt des Datenschutzes beim IPTV. Durch Verschlüsselungstechnologien können die Inhalte vor unbefugtem Zugriff geschützt werden. Nutzer sollten darauf achten, dass der Anbieter angemessene Sicherheitsvorkehrungen getroffen hat, um ihre privaten Informationen zu sichern.

Ein weiterer wichtiger Punkt ist die Transparenz seitens des IPTV-Anbieters. Nutzer sollten darüber informiert werden, welche Daten erhoben werden, wie sie verwendet werden und welche Rechte sie in Bezug auf ihre persönlichen Informationen haben. Ein transparenter Umgang mit Datenschutzfragen schafft Vertrauen und ermöglicht es den Nutzern, informierte Entscheidungen zu treffen.

Insgesamt ist Datenschutz beim IPTV ein wichtiges Thema, das sowohl von den Anbietern als auch von den Nutzern ernst genommen werden sollte. Durch klare Datenschutzrichtlinien, sichere Übertragungstechnologien und transparente Informationspraktiken kann eine vertrauensvolle Beziehung zwischen Anbieter und Nutzer geschaffen werden.

VPN für IPTV

Ein VPN für IPTV kann eine großartige Möglichkeit sein, um Ihre Online-Privatsphäre zu schützen und auf geografisch eingeschränkte Inhalte zuzugreifen. IPTV steht für Internet Protocol Television und ermöglicht es Ihnen, Fernsehsendungen und Filme über das Internet auf Ihren Bildschirm zu streamen. Oftmals sind jedoch bestimmte Inhalte aufgrund von Geoblocking nicht in jedem Land verfügbar. Hier kommt ein VPN ins Spiel.

Ein VPN, oder Virtual Private Network, leitet Ihren Internetverkehr über einen entfernten Server, der Ihre tatsächliche IP-Adresse verbirgt und eine neue zuweist. Dadurch können Sie auf Inhalte zugreifen, die normalerweise in Ihrem Land nicht verfügbar wären. Beim Streaming von IPTV kann ein VPN auch dazu beitragen, Buffering und Verzögerungen zu reduzieren, da es Ihren Datenverkehr verschlüsselt und vor Drosselung schützt.

Darüber hinaus bietet ein VPN zusätzliche Sicherheit, insbesondere wenn Sie kostenlose IPTV-Streams nutzen, die möglicherweise nicht immer legal sind. Durch die Verschlüsselung Ihres Datenverkehrs schützt ein VPN Ihre persönlichen Informationen vor neugierigen Blicken und potenziellen Bedrohungen im Netz.

Es ist jedoch wichtig zu beachten, dass die Verwendung eines VPN für IPTV je nach Land und den jeweiligen Gesetzen unterschiedlich geregelt sein kann. Bevor Sie sich also für die Nutzung eines VPN für IPTV entscheiden, sollten Sie sich über die rechtlichen Bestimmungen informieren und sicherstellen, dass Sie keine Urheberrechte verletzen. Insgesamt kann ein VPN für IPTV eine nützliche Ergänzung sein, um Ihre Online-Erfahrung zu verbessern und Ihre Privatsphäre zu schützen.

Sicherheit beim IPTV

IPTV steht für Internet Protocol Television und bezeichnet die Übertragung von Fernsehprogrammen und Filmen über das Internet. Es bietet eine Vielzahl von Vorteilen, wie eine größere Auswahl an Kanälen, eine bessere Bildqualität und die Möglichkeit, Inhalte jederzeit auf Abruf anzusehen. Trotz dieser Vorteile ist es wichtig, die Sicherheit beim IPTV im Auge zu behalten.

Eine der wichtigsten Maßnahmen, um die Sicherheit beim IPTV zu gewährleisten, ist die Verwendung eines zuverlässigen VPN-Dienstes. Ein VPN verschlüsselt die Internetverbindung und schützt so vor unerwünschten Zugriffen Dritter. Darüber hinaus ist es ratsam, darauf zu achten, dass der IPTV-Anbieter über eine sichere und verschlüsselte Verbindung verfügt, um die Übertragung der Inhalte zu schützen.

Es ist auch empfehlenswert, regelmäßig die Einstellungen und Passwörter des IPTV-Geräts zu überprüfen und gegebenenfalls zu aktualisieren. Dies trägt dazu bei, unbefugten Zugriff zu verhindern und die Sicherheit der persönlichen Daten zu gewährleisten. Darüber hinaus sollten IPTV-Nutzer darauf achten, keine fragwürdigen Links oder Downloads zu öffnen, um Malware und Viren zu vermeiden.

Insgesamt ist es wichtig, die Sicherheit beim IPTV ernst zu nehmen und entsprechende Maßnahmen zu ergreifen, um die Privatsphäre und die persönlichen Daten zu schützen. Durch die Beachtung einfacher Tipps und Tricks können IPTV-Nutzer ein sicheres und unterhaltsames Fernseherlebnis genießen.

Anonymität IPTV

IPTV steht für "Internet Protocol Television" und ermöglicht es Nutzern, Fernsehsendungen und Videos über das Internet zu streamen. Eine Frage, die viele Nutzer von IPTV-Diensten beschäftigt, ist die Anonymität. Da es sich bei IPTV um eine Form des Streamings von Inhalten über das Internet handelt, können Nutzer besorgt sein, dass ihre Aktivitäten dabei nicht anonym sind.

Es ist wichtig zu verstehen, dass die Anonymität beim IPTV von verschiedenen Faktoren abhängt. Zum einen ist es wichtig, einen vertrauenswürdigen IPTV-Anbieter zu wählen, der eine sichere und verschlüsselte Verbindung anbietet. Auf diese Weise können persönliche Daten und Aktivitäten vor externen Blicken geschützt werden.

Darüber hinaus können Nutzer auch zusätzliche Maßnahmen ergreifen, um ihre Anonymität beim IPTV zu gewährleisten. Dazu gehört beispielsweise die Nutzung eines VPN-Dienstes, der die Verbindung verschlüsselt und die wahre IP-Adresse des Nutzers verbirgt.

Es ist jedoch wichtig zu beachten, dass die Nutzung eines VPN-Dienstes nicht legal ist, um urheberrechtlich geschützte Inhalte kostenlos zu streamen. Nutzer sollten daher darauf achten, die Dienste entsprechend den Gesetzen und Vorschriften in ihrem Land zu nutzen.

Insgesamt ist Anonymität beim IPTV ein wichtiges Thema, das von Nutzern sorgfältig betrachtet werden sollte. Durch die Auswahl eines sicheren Anbieters und gegebenenfalls die Nutzung eines VPN-Dienstes können Nutzer ihre Privatsphäre und Anonymität schützen.

Risiken IPTV ohne VPN

IPTV, auch bekannt als Internet Protocol Television, erfreut sich zunehmender Beliebtheit aufgrund seiner Vielfalt an Kanälen und der Möglichkeit, Sendungen jederzeit anzusehen. Es ist jedoch wichtig zu verstehen, dass die Nutzung von IPTV ohne VPN gewisse Risiken mit sich bringt.

Eines der Hauptprobleme beim IPTV ohne VPN ist die fehlende Verschlüsselung des Datenverkehrs. Ohne VPN können Ihre Aktivitäten im Internet leicht von Dritten überwacht und Ihre persönlichen Daten gefährdet werden. Dies kann zu Datenschutzverletzungen führen, bei denen sensible Informationen gestohlen oder missbraucht werden können.

Ein weiteres Risiko von IPTV ohne VPN ist die Gefahr von Urheberrechtsverletzungen. Oft werden Kanäle über IPTV ohne die erforderlichen Lizenzen gestreamt, was zu rechtlichen Konsequenzen führen kann. Durch die Verwendung eines VPNs können Sie Ihre IP-Adresse verschleiern und somit Ihre Identität anonymisieren, was das Risiko von Abmahnungen oder anderen rechtlichen Maßnahmen verringert.

Zusammenfassend ist es ratsam, beim IPTV die Verwendung eines VPN in Betracht zu ziehen, um Ihre Privatsphäre zu schützen und rechtliche Probleme zu vermeiden. Indem Sie Ihre Verbindung verschlüsseln und Ihre Identität verbergen, können Sie die Risiken von IPTV ohne VPN deutlich reduzieren. Denken Sie daran, dass es wichtig ist, verantwortungsbewusst mit IPTV und anderen Online-Diensten umzugehen, um sich selbst und andere Benutzer zu schützen.

0 notes

Text

how to remove vpn key

🔒🌍✨ Erhalten Sie 3 Monate GRATIS VPN - Sicherer und privater Internetzugang weltweit! Hier klicken ✨🌍🔒

how to remove vpn key

VPN-Schlüssel löschen

Wenn Sie regelmäßig einen VPN-Dienst nutzen, kann es vorkommen, dass Sie gelegentlich VPN-Schlüssel löschen müssen. Ein VPN-Schlüssel ist im Grunde genommen ein Sicherheitsprotokoll, das es ermöglicht, eine verschlüsselte Verbindung zwischen Ihrem Gerät und dem VPN-Server herzustellen. Das Löschen von VPN-Schlüsseln kann notwendig sein, um beispielsweise Sicherheitsrisiken zu minimieren oder um Platz auf Ihrem Gerät zu schaffen.

Es gibt verschiedene Gründe, warum Sie VPN-Schlüssel löschen möchten. Einer der häufigsten Gründe ist, dass Sie möglicherweise die Verbindung zu einem bestimmten VPN-Server trennen möchten. In diesem Fall ist es wichtig, den entsprechenden Schlüssel zu löschen, um die Verbindung ordnungsgemäß zu beenden.

Ein weiterer Grund könnte sein, dass Sie Ihren VPN-Anbieter gewechselt haben und nun die alten Schlüssel aus Sicherheitsgründen löschen möchten. Durch das Löschen alter Schlüssel stellen Sie sicher, dass keine versehentlichen Verbindungen zu Ihrem alten VPN-Dienst hergestellt werden.

Um VPN-Schlüssel zu löschen, müssen Sie in der Regel die Einstellungen Ihres VPN-Clients öffnen und dort die Option zum Löschen der Schlüssel finden. Es ist wichtig, darauf zu achten, dass Sie nur die Schlüssel löschen, die Sie auch tatsächlich nicht mehr benötigen, um eine unterbrochene Verbindung zu vermeiden.

Insgesamt ist das Löschen von VPN-Schlüsseln ein wichtiger Bestandteil der sicheren Nutzung eines VPN-Dienstes und sollte daher regelmäßig durchgeführt werden, um Ihre Privatsphäre und Sicherheit zu gewährleisten.

VPN-Schlüssel entfernen

Wenn Sie einen VPN nutzen, möchten Sie möglicherweise zu einem anderen Server oder Anbieter wechseln und Ihren alten VPN-Schlüssel entfernen. Der VPN-Schlüssel ist eine Art Passwort, das zur Authentifizierung und Verschlüsselung Ihrer Daten verwendet wird. Das Entfernen des alten VPN-Schlüssels kann aus Sicherheitsgründen notwendig sein, insbesondere wenn Sie den Anbieter wechseln oder den Dienst nicht mehr nutzen möchten.

Es gibt mehrere Schritte, die Sie befolgen können, um Ihren VPN-Schlüssel erfolgreich zu entfernen. Zunächst sollten Sie sich in das Dashboard Ihres VPN-Anbieters einloggen und nach den Einstellungen für die Schlüsselverwaltung suchen. Dort sollten Sie die Option finden, um den aktuellen Schlüssel zu löschen oder zu ersetzen.

Es ist wichtig, darauf zu achten, dass Sie den alten VPN-Schlüssel ordnungsgemäß entfernen, um sicherzustellen, dass Ihre Daten weiterhin geschützt sind. Nachdem Sie den alten Schlüssel gelöscht haben, können Sie je nach Bedarf einen neuen Schlüssel generieren oder einfach den Dienst ohne Schlüssel verwenden.

Denken Sie daran, dass die Sicherheit Ihrer Daten beim Umgang mit VPN-Schlüsseln oberste Priorität haben sollte. Indem Sie veraltete oder nicht mehr genutzte Schlüssel entfernen, tragen Sie dazu bei, Ihre Online-Privatsphäre und Sicherheit zu gewährleisten.

Entfernen von VPN-Schlüssel

Das Entfernen von VPN-Schlüsseln ist ein wichtiger Schritt, um die Sicherheit Ihres Netzwerks zu gewährleisten. VPN-Schlüssel dienen dazu, die Kommunikation zwischen Ihrem Gerät und dem VPN-Server zu verschlüsseln und so Ihre Daten vor Cyberkriminellen zu schützen. Es kann jedoch Situationen geben, in denen Sie einen VPN-Schlüssel entfernen müssen, beispielsweise wenn Sie den VPN-Anbieter wechseln oder das VPN nicht mehr benötigen.

Es gibt verschiedene Möglichkeiten, VPN-Schlüssel zu entfernen, je nachdem, welchen VPN-Dienst Sie nutzen. In den meisten Fällen können Sie den entsprechenden VPN-Client auf Ihrem Gerät öffnen und dort die Option finden, den Schlüssel zu löschen. Alternativ dazu können Sie sich auch direkt auf der Website des VPN-Anbieters einloggen und dort den Schlüssel entfernen.

Bevor Sie jedoch einen VPN-Schlüssel entfernen, ist es ratsam, sicherzustellen, dass Sie alle erforderlichen Daten gesichert haben, falls Sie den VPN-Dienst in Zukunft erneut nutzen möchten. Darüber hinaus sollten Sie sich vergewissern, dass Sie keine anderen aktiven Verbindungen über den VPN-Schlüssel laufen haben, um eventuelle Datenverluste zu vermeiden.

Insgesamt ist das Entfernen von VPN-Schlüsseln ein einfacher Vorgang, der dazu beiträgt, die Sicherheit und Integrität Ihres Netzwerks zu gewährleisten. Wenn Sie unsicher sind, wie Sie einen VPN-Schlüssel entfernen sollen, empfiehlt es sich, den Support des VPN-Anbieters zu kontaktieren, um eine professionelle Anleitung zu erhalten.

VPN-Key deinstallieren

Wenn Sie sich entscheiden, Ihren VPN-Key zu deinstallieren, gibt es mehrere Gründe, warum Sie dies tun könnten. Vielleicht haben Sie einen neuen Anbieter gewählt oder benötigen keinen VPN-Dienst mehr. Ganz gleich, aus welchem Grund Sie den VPN-Key deinstallieren möchten, es ist wichtig, dies auf die richtige Weise zu tun.

Der erste Schritt besteht darin, sicherzustellen, dass alle aktiven Verbindungen über den VPN-Key geschlossen sind. Stellen Sie sicher, dass alle Programme oder Anwendungen, die über den VPN-Key laufen, beendet werden, um Komplikationen während des Deinstallationsprozesses zu vermeiden.

Dann öffnen Sie die Einstellungen Ihres Computers und suchen Sie nach der Option "Programme deinstallieren". Dort finden Sie den VPN-Key in der Liste der installierten Programme. Wählen Sie den VPN-Key aus und klicken Sie auf "Deinstallieren". Befolgen Sie die Anweisungen auf dem Bildschirm, um den Deinstallationsvorgang abzuschließen.

Es ist ratsam, nach Abschluss der Deinstallation den Computer neu zu starten, um sicherzustellen, dass alle VPN-Key-Reste entfernt werden. Überprüfen Sie auch, ob alle Ihre anderen Internetverbindungen ordnungsgemäß funktionieren, nachdem der VPN-Key entfernt wurde.

Indem Sie diese Schritte befolgen, können Sie Ihren VPN-Key problemlos deinstallieren und sicherstellen, dass Ihr Computer wieder reibungslos funktioniert, ohne die VPN-Verbindung zu benötigen.

VPN-Key entfernen